Plus de 28 000 utilisateurs affectés par un cheval de Troie conçu pour le minage et le vol de cryptomonnaie.

Real-time threat news | Hot news | Toutes les actualités | Alertes virales

le 8 octobre 2024

Au cours d'une analyse de routine de la télémétrie cloud reçue de nos utilisateurs, des spécialistes du laboratoire Doctor Web ont détecté l’activité suspecte d'un programme déguisé en composant Windows (StartMenuExperienceHost.exe, un processus légitime portant ce nom et responsable de la gestion du menu Démarrer). Ce programme communiquait avec le nœud de réseau distant et attendait une connexion externe afin de lancer immédiatement l'interpréteur de ligne de commande span class="string">cmd.exe.

Déguisé en composant système, l'utilitaire réseau Ncat est utilisé à des fins légitimes pour transférer des données sur le réseau via la ligne de commande. C'est cette découverte qui a permis de restaurer la séquence des événements de sécurité, parmi lesquels des tentatives d'infection des ordinateurs par des logiciels malveillants empêchés par l'antivirus Dr.Web.

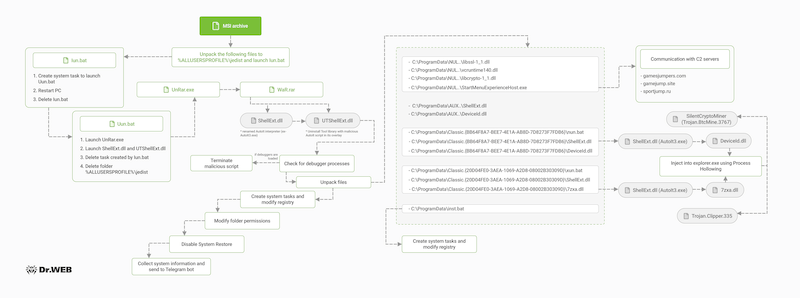

La source d'infection sont les sites frauduleux que les attaquants créent sur la plateforme GitHub (nous notons qu'une telle activité est interdite par les règles de la plateforme), et le lancement de programmes téléchargés à partir de cette plateforme. Alternativement, des liens vers des logiciels malveillants peuvent être ancrés dans les descriptions au-dessous de la vidéo sur Youtube. Lorsque vous cliquez sur le lien, une archive cryptée auto-extractible protégée par un mot de passe est téléchargée, ce qui l'empêche d'être automatiquement scannée par un logiciel antivirus. Après avoir entré le mot de passe indiqué par les pirates sur la page de téléchargement, l'ensemble de fichiers temporaires suivant est déballé sur l'ordinateur de la victime dans le dossier %ALLUSERSPROFILE%\jedist :

- UnRar.exe — décompresseur d'archives RAR ;

- WaR.rar — archive RAR ;

- Iun.bat, script qui crée une tâche pour exécuter le script Uun.bat, lance un redémarrage de l'ordinateur et se supprime lui-même ;

- Uun.bat, script obscurci qui décompresse le fichier WaR.rar, lance les fichiers qu'il contient ShellExt.dll et UTShellExt.dll, puis supprime la tâche créée par Iun.bat et le dossier jedist ainsi que son contenu.

Le fichier ShellExt.dll est un interpréteur du langage AutoIt et n'est pas malveillant en soi. Cependant, ce n'est pas son vrai nom. Les attaquants ont renommé le fichier source nommé AutoIt3.exe en ShellExt.dll pour se faire passer pour la bibliothèque de programmes WinRAR, responsable de l'intégration des fonctions d'archivage dans le menu contextuel de Windows. Après son démarrage, l'interpréteur charge à son tour le fichier UTShellExt.dll, qui a été " emprunté " par des pirates à l'utilitaire Uninstall Tool. Ils ont « attaché » un script AutoIt malveillant à cette bibliothèque, signé avec une signature numérique valide. Une fois qu'il est terminé, la charge utile est déballée, dont tous les fichiers sont très obscurcis.

AutoIt est un langage de programmation pour créer des scripts d'automatisation et des utilitaires pour Windows. Sa facilité d'utilisation et ses nombreuses fonctionnalités l'ont rendu populaire auprès de différentes catégories d'utilisateurs, y compris les auteurs de virus. Certains programmes antivirus détectent tout script AutoIt compilé comme malveillant.

Le fichier UTShellExt.dll effectue les actions suivantes :

- Recherche l'exécution d'un logiciel de débogage dans la liste des processus. Le script contient les noms d'environ 50 utilitaires différents utilisés pour le débogage, et si au moins un processus de cette liste est détecté, le script cesse de fonctionner.

- Si aucun logiciel de débogage n'est trouvé, les fichiers nécessaires pour poursuivre l'attaque sont décompressés dans le système compromis. Certains fichiers sont « propres », ils sont nécessaires à la mise en œuvre de l'interaction réseau, et les autres effectuent des actions malveillantes.

- Crée des événements système pour fournir un accès réseau avec Ncat et télécharger des fichiers BAT et DLL, il apporte également des modifications au registre pour mettre en œuvre l'interception du lancement de l'application à l'aide des techniques IFEO.

IFEO (Image File Execution Options) sont des fonctionnalités fournies par Windows pour les développeurs de logiciels, telles que l'exécution automatique d'un débogueur au démarrage d'une application. Cependant, les pirates peuvent utiliser les techniques IFEO pour s'ancrer dans le système. Pour ce faire, ils modifient le chemin d'accès au débogueur, en spécifiant plutôt le chemin d'accès au fichier malveillant, de sorte que chaque fois qu'une application légitime est lancée, des applications malveillantes seront également lancées. Dans le cas en question, les pirates « s'accrochaient » aux services système Windows, ainsi qu'aux processus de mise à jour des navigateurs Google Chrome et Microsoft Edge ( MoUsoCoreWorker.exe, svchost.exe, TrustedInstaller.exe, GoogleUpdate.exe et MicrosoftEdgeUpdate.exe).

- Empêche l'accès à la suppression, à l'enregistrement et à la modification des dossiers et des fichiers créés à l'étape 2

- Désactive le service de récupération Windows

- Envoie des informations sur les caractéristiques techniques de l'ordinateur infecté, son nom, la version du système d'exploitation et des informations sur le logiciel antivirus installé aux attaquants via Telegram.

Les fonctions de minage caché et de vol de cryptomonnaie sont effectuées par les fichiers DeviceId.dll et 7zxa.dll. Les deux fichiers sont intégrés dans le processus explorer.exe (Explorateur Windows) à l'aide de la technique Process Hollowing. Le premier fichier est une bibliothèque légitime distribuée dans le cadre d'un environnement de développement .NET qui a été intégré avec un script AutoIt malveillant qui exécute un mineur SilentCryptoMiner. Ce mineur dispose de capacités étendues pour configurer et masquer le processus d'extraction de cryptomonnaie, ainsi que d'une fonction de contrôle à distance.

La bibliothèque 7zxa.dll déguisée en composant de l'archiveur 7-Zip, est ce qu'on appelle le clipper. Ce type de logiciel malveillant est utilisé pour surveiller les données dans le presse-papiers, qu'il peut remplacer ou transmettre aux attaquants. Dans ce cas, le clipper surveille l'apparition dans le presse-papiers de séquences typiques de symboles caractéristiques des adresses de portefeuille et les remplace par celles qui ont été indiquées par les intrus. Au moment de la publication, on sait de manière fiable que ce n'est qu'en utilisant ce clipper que les pirates ont pu s'enrichir de plus de 6 000 $.

La technique Process Hollowing consiste à exécuter un processus de confiance dans un état suspendu, à remplacer son code en mémoire par un code malveillant, puis à reprendre le processus. L'utilisation d'une telle technique conduit à l'apparition de copies du processus du même nom, donc dans notre cas, trois processus explorer.exe ont été observés sur les ordinateurs des victimes, ce qui est suspect en soi, puisque ce processus existe normalement en une seule copie.

Au total, plus de 28 000 personnes ont été touchées par ces malwares, dont la grande majorité sont des résidents de Russie. De plus, un nombre important d'infections sont observées en Biélorussie, en Ouzbékistan, au Kazakhstan, en Ukraine, au Kirghizistan et en Turquie. Étant donné que les ordinateurs des victimes ont été compromis lors de l'installation de versions piratées de programmes populaires, les principales recommandations pour prévenir de tels incidents sont le téléchargement de logiciels à partir de sources officielles, l'utilisation de logiciels open source et l'utilisation de logiciels antivirus. Les utilisateurs des produits antivirus Dr.Web sont protégés de manière fiable contre cette menace.

En savoir plus sur Trojan.AutoIt.1443