Applications malveillantes sur Google Play : comment les attaquants utilisent le protocole DNS pour lier secrètement les chevaux de Troie aux serveurs de contrôle

Real-time threat news | Hot news | Menaces ciblant les appareils mobiles | Toutes les actualités

le 11 novembre 2024

Android.FakeApp.1669 est représenté par un grand nombre de variantes distribuées sous le couvert de certaines applications, y compris via le catalogue Google Play. Ainsi, les variantes actuellement connues du cheval de Troie ont été téléchargées à partir de la boutique en ligne officielle d'Android au moins 2 150 000 fois.

Exemples de programmes dans lesquels Android.FakeApp.1669 a été caché

Vous trouverez ci-dessous les variantes d’Android.FakeApp.1669, que les analystes de Doctor Web ont identifiées dans Google Play. Nos spécialistes ont trouvé d'autres chevaux de Troie, qui ne sont plus présents sur la boutique au moment de la publication.

| Nom de l’application | Nombre de téléchargements |

|---|---|

| Split it: Checks and Tips | 1 000 000+ |

| FlashPage parser | 500 000+ |

| BeYummy - your cookbook | 100 000+ |

| Memogen | 100 000+ |

| Display Moving Message | 100 000+ |

| WordCount | 100 000+ |

| Goal Achievement Planner | 100 000+ |

| DualText Compare | 100 000+ |

| Travel Memo | Plus de 100 000 (supprimé) |

| DessertDreams Recipes | 50 000+ |

| Score Time | 10 000+ |

Au lancement, Android.FakeApp.1669 effectue une requête DNS sur le serveur de gestion pour récupérer l'enregistrement TXT associé au nom de domaine cible. À son tour, le serveur ne donne cet enregistrement au cheval de Troie que si l'appareil infecté est connecté au réseau par l'intermédiaire de fournisseurs cibles, y compris des fournisseurs d'Internet mobile. Ces enregistrements TXT contiennent généralement des informations de domaine et d'autres informations techniques, mais dans le cas d’Android.FakeApp.1669, il contient une configuration codée pour les logiciels malveillants.

Pour envoyer des requêtes DNS, Android.FakeApp.1669 utilise du code modifié de la bibliothèque open source dnsjava.

Toutes les modifications du cheval de Troie sont liées à des noms de domaine spécifiques, ce qui permet au serveur DNS de transférer sa configuration à chacun d'eux. De plus, les noms de sous-domaines des domaines cibles sont uniques pour chaque périphérique infecté. Ils contiennent des données sur l'appareil :

- modèle et marque de l'appareil,

- dimensions de l'écran,

- identifiant (composé de deux nombres : le premier est le temps d'installation de l'application Trojan, le second est un nombre aléatoire),

- si la batterie est chargée et quel est le pourcentage actuel de sa charge,

- si les paramètres du développeur sont activés.

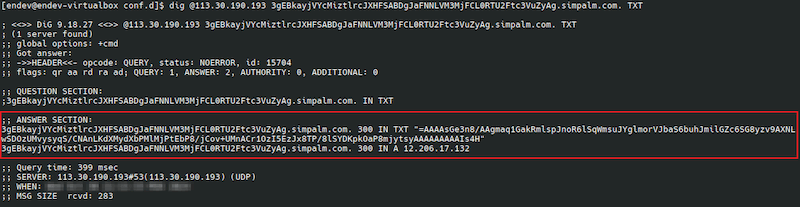

Par exemple, la variante Android.FakeApp.1669, qui est masquée dans l'application Goal Achèvement Planner, lorsqu'elle est analysée, a demandé au serveur un enregistrement TXT pour le domaine 3gEBkayjVYcMiztlrcJXHFSABDgJaFNNLVM3MjFCL0RTU2Ftc3VuZyAg[.]simpalm[.]com., une variante du programme Split it : Checks and Tips — l'enregistrement pour le domaine 3gEBkayjVYcMiztlrcJXHFTABDgJaFNNLVM3MjFCL0RTU2Ftc3VuZyAg[.]revolt[.]digital., la variante de DessertDreams Recipes — pour le domaine 3gEBkayjVYcMiztlrcJXHFWABDgJaFNNLVM3MjFCL0RTU2Ftc3VuZyAg[.]outorigin[.]com..

Exemple d'un enregistrement TXT du domaine cible que le serveur DNS a donné lorsqu'il a été interrogé via l'utilitaire Linux Dig lors de l'analyse d'une des modifications d’Android.FakeApp.1669

Pour déchiffrer le contenu de ces enregistrements TXT, il faut suivre les étapes ci-dessous :

- inverser la ligne,

- décoder Base64,

- décompresser gzip,

- diviser en lignes par le symbole ÷.

En conséquence, les données suivantes seront obtenues (l'exemple ci-dessous se réfère à l'enregistrement TXT pour l'application Goal Achievement Planner) :

url

hxxps[:]//goalachievplan[.]pro

af_id

DF3DgrCPUNxkkx7eiStQ6E

os_id

f109ec36-c6a8-481c-a8ff-3ac6b6131954

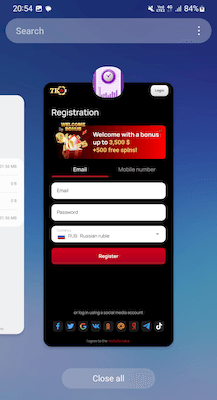

Ces données contiennent un lien que le cheval de Troie charge dans WebView dans sa fenêtre par-dessus l'interface principale. Ce lien mène à un site qui gère une longue chaîne de redirections, à la fin de laquelle se trouve un site de casino en ligne. En conséquence, Android.FakeApp.1669 se transforme en fait en une application web qui montre le contenu du site téléchargé, plutôt que la fonctionnalité indiquée sur la page de l'application dans Google Play.

Le malware, au lieu de la fonctionnalité attendue, affiche le contenu d'un site de casino en ligne téléchargé

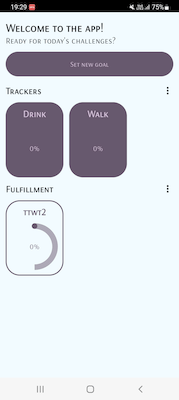

Dans le même temps, lorsqu'une connexion Internet est disponible mais n’est pas fournie par les fournisseurs cibles, ainsi qu'en mode hors ligne, le Trojan fonctionne comme le programme promis.

Le cheval de Troie n'a pas reçu la configuration du serveur de contrôle et a démarré comme un programme régulier.

Dr.Web Security Space pour les appareils mobiles détecte toutes les modifications connues d'Android.FakeApp.1669, il ne représente donc aucun danger pour les utilisateurs Dr.Web.

Plus d'info sur Android.FakeApp.1669