Doctor Web présente son Rapport viral sur les menaces ayant ciblé les appareils mobiles au cours du 4ème trimestre 2024

Le 26 décembre 2024

Les analystes de Doctor Web ont encore révélé ce trimestre de nombreuses menaces sur Google Play. Parmi elles, comme au trimestre précédent, de nombreux Trojans de la catégorie Android.FakeApp, ainsi que des programmes malveillants des familles Android.Subscription et Android.Joker, qui abonnent les utilisateurs à des services payants. Des Trojans publicitaires de l’ensemble Android.HiddenAds ont également été détectés. Un logiciel d'empaquetage sophistiqué a émergé parmi les applis compromises sur GP.

Tendances principales du quatrième trimestre

- Activité élevée des chevaux de Troie publicitaires Android.HiddenAds et des programmes frauduleux Android.FakeApp

- Propagation de nombreux programmes malveillants via Google Play

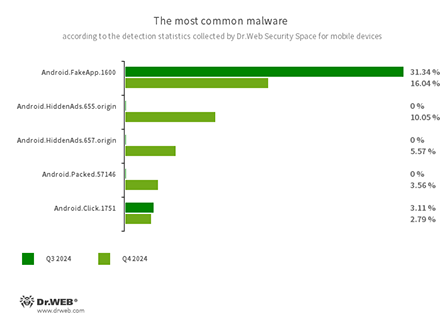

Selon les données obtenues par Dr.Web Security Space pour les appareils mobiles

- Android.FakeApp.1600

- Cheval de Troie qui télécharge un site web programmé dans ses paramètres. Les modifications connues de cette application malveillante téléchargent un site web de casino en ligne.

- Android.HiddenAds.655.origin

- Android.HiddenAds.657.origin

- Trojans conçus pour afficher des publicités. Les représentants de la famille Android.HiddenAds sont souvent diffusés sous couvert d'applications inoffensives et, dans certains cas, sont installés dans le répertoire système par d'autres malwares. Une fois sur les appareils Android, ces chevaux de Troie publicitaires masquent généralement leur présence dans le système, notamment l'icône de l'application dans le menu de l'écran d'accueil.

- Android.Packed.57083

- Applications Android protégées par l'outil de compression ApkProtector. Parmi elles, des chevaux de Troie bancaires, des logiciels espions et d'autres logiciels malveillants.

- Android.Click.1751

- Cheval de Troie intégré à des modifications WhatsApp et qui se fait passer pour une classe de bibliothèque Google. Lors de l'utilisation de l'application dans laquelle il est inséré, Android.Click.1751 envoie des requêtes à un des serveurs de contrôle. En réponse, le cheval de Troie reçoit deux liens, dont l'un est destiné aux utilisateurs russophones, et l'autre à tous les autres. Ensuite, il affiche une boîte de dialogue avec le contenu reçu du serveur et, après que l'utilisateur ait cliqué sur le bouton de confirmation, charge le lien correspondant dans le navigateur.

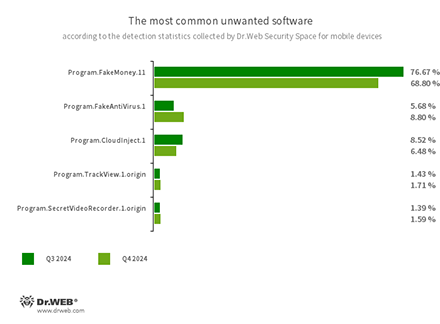

- Program.FakeMoney.11

- Applications qui déclarent permettre de gagner de l'argent en effectuant certaines actions ou tâches. Elles imitent l'accumulation de récompenses, alors que pour retirer l'argent « gagné », il est nécessaire d'accumuler un certain montant. Généralement, elles proposent une liste de systèmes de paiement et de banques populaires via lesquels il est prétendument possible de transférer les récompenses. Mais même lorsque les utilisateurs parviennent à accumuler un montant suffisant pour le retrait, les paiements promis n'arrivent pas. Cette entrée de la base détecte également d'autres logiciels indésirables basés sur le même code.

- Program.FakeAntiVirus.1

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en préconisant l’achat d’une version complète.

- Program.CloudInject.1

- Applications Android modifiées à l'aide du service CloudInject et de l'utilitaire Android du même nom (ajouté à la base de données de virus Dr.Web sous le nom de Tool.CloudInject). Ces programmes sont modifiés sur un serveur distant, tandis que l'utilisateur (moddeur) intéressé à les changer ne contrôle pas ce qui y sera intégré. De plus, les applications reçoivent un ensemble d'autorisations dangereuses. Après la modification, l'utilisateur qui fait du modding (moddeur) reçoit une possibilité de contrôler à distance ces programmes — les bloquer, afficher des boîtes de dialogue personnalisées, suivre l'installation et désinstaller d'autres logiciels, etc.

- Program.TrackView.1.origin

- Application qui permet de surveiller les utilisateurs via des appareils Android. Avec ce programme, les attaquants peuvent déterminer l'emplacement des appareils ciblés, utiliser la caméra pour enregistrer des vidéos et prendre des photos, écouter via le microphone, créer des enregistrements audio, etc.

- Program.SecretVideoRecorder.1.origin

- Ensemble de différentes versions de l'application conçue pour la prise de photos et de vidéos en tâche de fond via les caméras embarquées des appareils Android. Cette appli peut fonctionner discrètement en permettant de désactiver les notifications sur l'activation de l'enregistrement ainsi que modifier l'icône et la description de l'application. Cette fonctionnalité rend ce programme potentiellement dangereux.

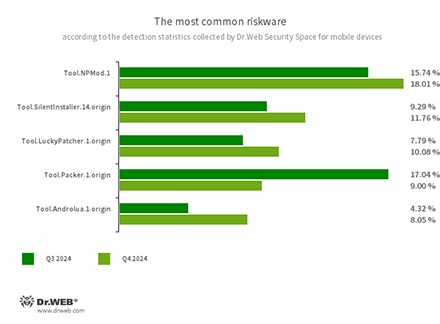

- Tool.NPMod.1

- Applications Android modifiées à l'aide de l'utilitaire NP Manager. Ces programmes sont dotés d'un module spécialisé qui leur permet de contourner la vérification de la signature numérique après modification.

- Tool.SilentInstaller.14.origin

- Plateforme potentiellement dangereuse qui permet aux applications de lancer des fichiers APK sans les installer. Cette plateforme crée un environnement d'exécution virtuel dans le contexte des applications dans lesquelles elles sont intégrées. Les fichiers APK lancés avec leur aide peuvent fonctionner comme s'ils faisaient partie de ces programmes et recevoir automatiquement les mêmes autorisations.

- Tool.LuckyPatcher.1.origin

- Utilitaire qui permet de modifier les applications Android installées (créer des correctifs) afin de changer la logique de leur fonctionnement ou de contourner certaines restrictions. Notamment, avec son aide, les utilisateurs peuvent essayer de désactiver la vérification de l'accès root dans les programmes bancaires ou obtenir des ressources illimitées dans les jeux. Pour créer des correctifs, l'utilitaire télécharge des scripts spécialement préparés sur Internet, que n'importe qui peut créer et ajouter à la base de données commune. La fonctionnalité de ces scripts peut également être malveillante, c'est pourquoi les correctifs créés peuvent constituer un danger potentiel.

- Tool.Packer.1.origin

- Utilitaire de compression spécialisé destiné à protéger les applications Android contre la modification et contre le reverse engineering. Cet utilitaire n'est pas malveillant mais il peut être utilisé dans le but de protéger des Trojans.

- Tool.Androlua.1.origin

- Détection d'un certain nombre de versions potentiellement dangereuses d'un framework pour le développement de programmes Android utilisant le langage de programmation de script Lua. La logique principale des applications Lua se trouve dans les scripts correspondants, qui sont chiffrés et déchiffrés par l'interpréteur avant exécution. Souvent, ce framework demande par défaut l'accès à de nombreuses autorisations système pour fonctionner. En conséquence, les scripts Lua exécutés via celui-ci sont potentiellement capables d'effectuer diverses actions malveillantes conformément aux autorisations reçues.

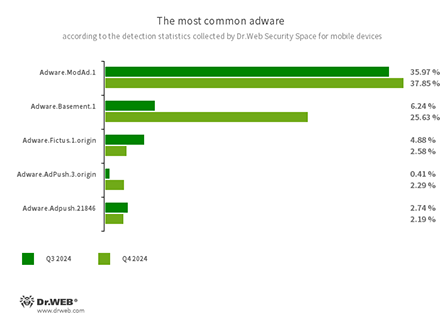

- Adware.ModAd.1

- Versions modifiées (mods) du messenger WhatsApp dont une partie du code assure le téléchargement de liens prédéfinis par les pirates lors de l'utilisation du messenger. Ces adresses Internet sont utilisées pour rediriger les internautes vers des sites annoncés dans la publicité, par exemple, des casinos en ligne et des sites de bookmakers, des sites pour adultes.

- Adware.Basement.1

- Applications qui affichent des publicités indésirables qui mènent souvent à des sites malveillants et frauduleux. Ils ont une base de code commune avec les programmes indésirables Program.FakeMoney.11.

- Adware.Fictus.1.origin

- Module publicitaire que les pirates intègrent dans des versions clonées de jeux et d'applications Android populaires. Son intégration dans les programmes se fait à l'aide d'un packer spécialisé net2share. Les copies du logiciel ainsi créées sont distribuées via divers répertoires d'applications et affichent des publicités indésirables après l'installation.

- Adware.AdPush.3.origin

- Adware.Adpush.21846

- Modules publicitaires intégrables dans les applications Android. Ils affichent des publicités qui induisent les utilisateurs en erreur. Par exemple, ces notifications peuvent ressembler aux messages du système d'exploitation. De plus, ces modules collectent un certain nombre de données confidentielles, et sont également capables de télécharger d'autres applications et d'initier leur installation.

Menaces sur Google Play

Au cours du quatrième trimestre 2024, les analystes de Doctor Web ont détecté plus de 60 applications malveillantes sur Google Play dont la majorité appartient à la catégorie Android.FakeApp. Certaines d'entre elles ont été distribuées sous le couvert de programmes financiers, de livres de référence et de tutoriels, ainsi que sous le couvert d'autres logiciels — journaux intimes, cahiers, etc. Leur tâche principale est de télécharger des sites frauduleux.

Les programmes QuntFinanzas et Trading News, qui, entre autres nombreux chevaux de Troie Android.FakeApp, ont téléchargé des sites frauduleux

D'autres Trojans Android.FakeApp ont été maquillés en jeux.

Bowl Water et Playful Petal Pursuit sont des exemples de jeux avec une fonctionnalité de cheval de Troie

Dans le même temps, nos spécialistes ont découvert de nouvelles variantes du cheval de Troie Android.FakeApp.1669, dissimulé sous diverses applications et pouvant également charger des sites de casino en ligne. Le Trojan Android.FakeApp.1669 est intéressant sur un point : il reçoit l'adresse du site cible à partir du fichier TXT du serveur DNS malveillant. Dans le même temps, il ne se manifeste que lors de la connexion à Internet via certains fournisseurs.

Exemples de nouvelles modifications du cheval de Troie Android.FakeApp.1669. Le programme WordCount a été présenté par des pirates comme un outil de traitement de texte et le programme Split it: Checks and Tips est prétendument destiné à aider les clients des cafés et des restaurants à payer leurs factures et à calculer leurs pourboires.

Parmi les menaces trouvées sur Google Play figuraient plusieurs nouveaux représentants de la famille de chevaux de Troie publicitaires Android.HiddenAds, qui cachent leur présence sur les appareils infectés.

L'éditeur de photo Cool Fix Photo Enhancer a masqué le cheval de Troie Android.HiddenAds.4013

Des chevaux de Troie protégés par un logiciel sophistiqué ont été détectés, par exemple, Android.Packed.57156, Android.Packed.57157 et Android.Packed.57159.

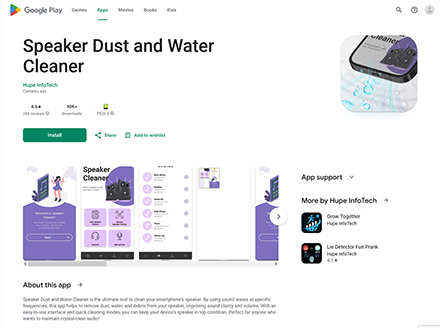

Les applications Lie Detector Fun Prank et Speaker Dust and Water Cleaner sont des chevaux de Troie protégés par un packer

Nos experts ont également détecté le programme malveillant Android.Subscription.22, conçu pour abonner les utilisateurs à des services payants.

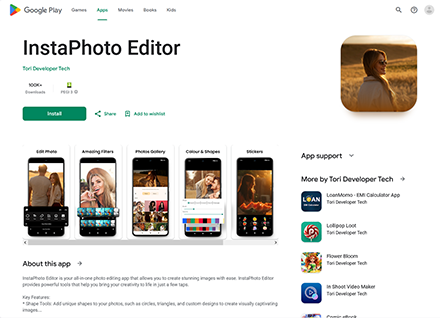

Au lieu d'éditer des photos, l'appli InstaPhoto Editor abonnait des utilisateurs à un service payant

Dans le même temps, les pirates ont de nouveau distribué des Trojans Android.Joker, qui abonnent leurs victimes à des services payants.

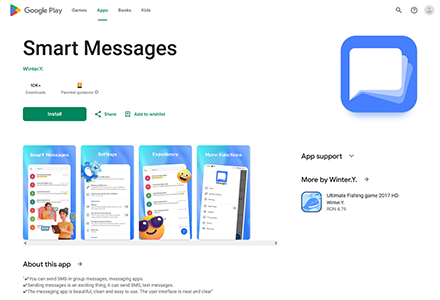

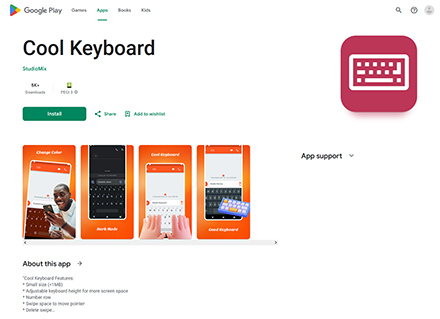

Le messager SMS Smart Messages et un clavier tiers Cool Keyboard ont essayé d'abonner discrètement leurs victimes à un service payant

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.