Une vague de piratage met en lumière l’utilisation de la technologie eBPF dans le montage des attaques

Real-time threat news | Hot news | Toutes les actualités | Alertes virales

Le 10 décembre 2024

Dans le cadre de l’accompagnement d’un client qui soupçonnait une attaque sur ses infrastructures, nos analystes ont identifié un certain nombre de cas de contamination similaires, ce qui a permis de conclure qu'une campagne de piratage était en cours, principalement sur la région de l'Asie du Sud-Est. Au cours des attaques, les cybercriminels utilisent toute une gamme de logiciels malveillants qui sont utilisés à différentes étapes. Malheureusement, nous n'avons pas pu déterminer sans ambiguïté comment l'accès initial aux machines compromises a été obtenu. Cependant, nous avons pu reconstituer toute l'image de l'attaque. Le plus notable est l'utilisation par les attaquants de la technologie eBPF (extended Berkeley Packet Filter).

La technologie eBPF a été développée pour étendre le contrôle sur le sous-système de réseau Linux et le fonctionnement des processus. Elle a montré beaucoup de potentiel, ce qui a attiré l'attention des grandes entreprises informatiques dès son apparition. la Fondation eBPF a vu se joindre au développement de la techno des géants tels que Google, Huawei, Intel et Netflix. Cependant, les pirates s’y sont également intéressés.

En fournissant des capacités de bas niveau étendues, eBPF peut être utilisé par les attaquants pour masquer l'activité et les processus du réseau, collecter des informations sensibles et contourner les pare-feu et les systèmes de détection d'intrusion. La complexité de détection de tels logiciels malveillants permet de les utiliser dans le cadre d'attaques APT et de masquer l'activité des pirates informatiques pendant une longue période.

Ce sont ces capacités dont les attaquants ont décidé de profiter en téléchargeant deux rootkits à la fois sur la machine compromise. Le rootkit eBPF a été installé en premier, ce qui cachait le fait qu'un autre rootkit fonctionnait, fabriqué sous la forme d'un module noyau, et qui, à son tour, préparait le système pour l'installation d'un cheval de Troie d'accès à distance. Le cheval de Troie prend en charge un certain nombre de technologies de tunneling de trafic, ce qui lui permet de communiquer avec des intrus depuis des segments privés du réseau et de masquer la transmission de commandes.

L'utilisation de logiciels eBPF malveillants prend de l'ampleur depuis 2023. En témoigne l'émergence de plusieurs familles de logiciels malveillants basés sur cette technologie, dont Boopkit, BPFDoor et Symbiote. Et la détection régulière de vulnérabilités augmente les risques. Ainsi, à ce jour, 217 vulnérabilités eBPF sont connues, dont environ 100 datées de 2024.

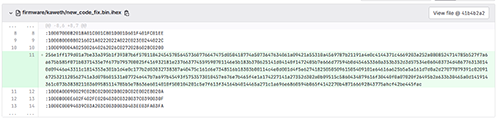

Une autre caractéristique inhabituelle de l’attaque est une approche plutôt créative du stockage des paramètres des chevaux de Troie. Si des serveurs dédiés sont le plus souvent utilisés pour de tels besoins, on trouve de plus en plus de cas où la configuration des logiciels malveillants est stockée dans le domaine public sur des sites publics. Ainsi, le logiciel examiné se connectait aux plateformes Github et même à des pages d'un blog chinois. Cette fonctionnalité permet de moins attirer l'attention sur le trafic de la machine compromise — car elle interagit avec un nœud sécurisé du réseau — et de ne pas avoir à maintenir un accès à un serveur de contrôle comportant les paramètres. En général, l'idée d'utiliser des services accessibles au public comme infrastructure de gestion n'est pas nouvelle, et les pirates informatiques ont déjà utilisé Dropbox, Google Drive, OneDrive et même Discord à cette fin. Le blocage régional de ces services dans un certain nombre de pays, principalement en Chine, les rend moins attrayants en termes d'accessibilité, néanmoins, la plupart des fournisseurs conservent leur accès à Github, ce qui le rend malgré tout préférable aux yeux des pirates.

Paramètres stockés sur Gitlab et le blog de sécurité. Il est curieux que dans le deuxième cas, le pirate demande de l'aide pour déchiffrer le code tiers, qui sera ensuite envoyé au cheval de Troie comme argument de l'une des commandes

Une autre caractéristique de cette campagne est l'utilisation d'un cheval de Troie au sein d'un framework de post-exploitation, c'est-à-dire un progiciel utilisé à d'autres étapes de l'attaque après avoir eu accès à un ordinateur. En soi, de tels framework ne sont pas interdits — ils sont utilisés par des entreprises qui fournissent officiellement des services d'audit de sécurité. Les outils les plus populaires sont Cobalt Strike et Metasploit, qui permettent d'automatiser un grand nombre de contrôles et qui ont une base de données de vulnérabilités intégrée.

Un exemple de carte de réseau construite par Cobalt Strike (source : site Web du développeur)

Bien sûr, de telles fonctionnalités sont très appréciées par les pirates. En 2022, une version piratée du logiciel Cobalt Strike a été diffusée, entraînant une augmentation de son utilisation dans des attaques. Une grande partie de l'infrastructure de Cobalt Strike est située en Chine. Il convient de noter que le fabricant fait des efforts pour suivre les installations du framework, et les serveurs avec des versions piratées sont régulièrement bloqués par les organismes d'application de la loi. Par conséquent, il existe actuellement une tendance constante à la transition vers l'utilisation de frameworks open source qui prennent initialement en charge la possibilité d'étendre et de modifier l'activité du réseau entre le périphérique infecté et le serveur de gestion. Une telle stratégie est préférable, car elle permet de ne pas attirer davantage l'attention sur l'infrastructure des pirates.

Selon les résultats de l'enquête, toutes les menaces identifiées ont été ajoutées à nos bases de données de logiciels malveillants, de plus, des signes de programmes eBPF malveillants ont été ajoutés aux algorithmes heuristiques.

Plus d'info sur Trojan.Siggen28.58279