Eminence grise Baohuo. Une porte dérobée Android prend le contrôle total des comptes Telegram

Real-time threat news | Menaces ciblant les appareils mobiles | Toutes les actualités

le 23 octobre 2025

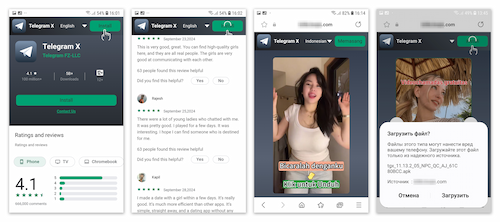

La propagation d’Android.Backdoor.Baohuo.1.origin a commencé à la mi-2024, comme en témoignent les modifications antérieures trouvées lors de son analyse. La principale façon de fournir la porte dérobée aux appareils cibles est de faire de la publicité à l'intérieur des applications mobiles. Les victimes potentielles voient des annonces qui proposent d'installer le messager Telegram X. Lorsqu'ils cliquent sur la bannière, les utilisateurs sont redirigés vers des sites malveillants à partir desquels le fichier APK de cheval de Troie est téléchargé.

Ces sites sont conçus dans le style d'une boutique d'applications, et le messager lui-même y est positionné comme une plateforme de recherche pratique d'un partenaire pour la communication et les dates. Ceci est mis en évidence à la fois par des bannières avec du texte publicitaire sur les « chats vidéo gratuits » et des invitations à « parler » (par exemple, sous le couvert de captures d'écran de la fenêtre d'appel vidéo), et par des critiques d'utilisateurs prétendument satisfaits écrites par des malfaiteurs. Il est à noter que les pages Web offrent une possibilité de choisir la langue de conception, mais les images elles-mêmes ne changent pas.

L'un des sites malveillants à partir desquels la version Trojan de Telegram X est téléchargée. Les victimes potentielles sont invitées à installer un programme où, selon les « avis », il est facile de trouver un partenaire pour la communication et les rencontres

Actuellement, les cybercriminels ont préparé des modèles standard avec des bannières pour seulement deux langues : le portugais avec un accent sur les utilisateurs du Brésil, ainsi que l'indonésien. Ainsi, les habitants du Brésil et de l'Indonésie sont la cible principale des attaquants. Néanmoins, il ne peut être exclu qu'au fil du temps, l'intérêt des attaquants se propage aux utilisateurs d'autres pays.

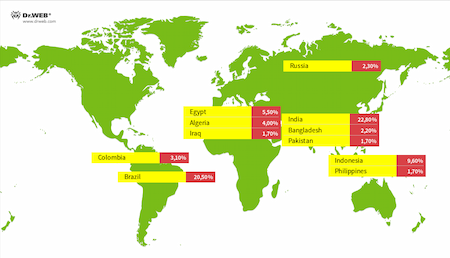

L'étude de l'infrastructure réseau des attaquants a permis de déterminer l'ampleur de leurs activités. En moyenne, les analystes de Doctor Web observent environ 20 000 connexions actives d’Android.Backdoor.Baohuo.1.origin. Dans le même temps, le nombre total d'appareils contaminés a dépassé 58 000. Environ 3 000 modèles différents de smartphones, de tablettes, de décodeurs et même de voitures avec des ordinateurs de bord basés sur Android ont été infectés.

Pays avec le plus grand nombre d'appareils contaminés par Android.Backdoor.Baohuo.1.origin (selon le laboratoire antivirus de Doctor Web)

Cependant Android.Backdoor.Baohuo.1.origin ne se propage pas seulement via des sites malveillants : nos experts l'ont trouvé dans des répertoires tiers d'applications Android — par exemple, APKPure, ApkSum et AndroidP. Notamment, il est publié dans la boutique APKPure pour le compte du développeur officiel de messenger, malgré le fait que les signatures numériques de l'original et de la modification du cheval de Troie sont différentes. Nous avons notifié les plateformes en ligne où des versions cheval de Troie de Telegram X ont été trouvées.

Le Telegram X modifié avec d’Android.Backdoor.Baohuo.1.origin, qui peuvent être divisées en 3 groupes principaux de modifications Telegram X :

Le laboratoire antivirus de Doctor Web a identifié plusieurs variantes Android.Backdoor.Baohuo.1.origin, которые условно можно разделить на 3 основные группы модификаций Telegram X:

- versions dans lesquelles les attaquants ont intégré une porte dérobée dans le fichier principal DEX exécutable du messager,

- versions dans lesquelles la porte dérobée sous la forme d'un patch est intégrée dynamiquement dans le fichier DEX exécutable à l'aide de l'utilitaire LSPatch,

- versions dans lesquelles la porte dérobée se trouve dans un fichier DEX séparé, dans le répertoire avec les ressources du programme et est chargée dynamiquement.

Quel que soit le type de modification, Android.Backdoor.Baohuo.1.origin est initialisé lors du lancement du messager lui-même. Le messager reste opérationnel et ressemble à un programme régulier pour les utilisateurs. Cependant, en réalité, les attaquants par la porte dérobée la contrôlent complètement et peuvent même changer la logique de son fonctionnement.

Lorsque les cybercriminels doivent effectuer une action qui ne nécessite pas d'interférence avec la fonctionnalité principale du programme, des « miroirs » pré-préparés des méthodes d'application nécessaires sont utilisés. Par exemple, ils peuvent être utilisés pour afficher des messages d'hameçonnage dans des fenêtres qui ne seront pas différentes des vraies fenêtres Telegram X.

Les méthodes sont des blocs de code distincts dans la structure des applications Android qui sont responsables de l'exécution de certaines tâches.

Si l'action n'est pas standard pour le programme, alors le framework Xposed est utilisé, ce qui modifie directement une fonctionnalité de messagerie particulière par le biais d'une modification dynamique des méthodes. En particulier, il masque certains chats et appareils autorisés, et intercepte le contenu du presse-papiers.

La principale différence entre les premières versions de l'application malveillante et les versions actuelles réside dans la gestion du cheval de Troie. Dans les anciennes versions, la communication avec les pirates et la réception des tâches de leur part sont mises en œuvre de manière traditionnelle — via un serveur C2. Cependant, au fil du temps, les auteurs de virus ont ajouté à Android.Backdoor.Baohuo.1.origin une option permettant d'envoyer des commandes supplémentaires via la base de données Redis, élargissant ainsi ses fonctionnalités et fournissant deux canaux de contrôle indépendants. Dans le même temps, ils ont prévu la duplication de nouvelles commandes via un serveur C2 standard au cas où la base de données ne serait pas disponible. C'est le premier fait connu de l'utilisation de Redis pour gérer des logiciels malveillants ciblant Android.

Au démarrage, Android.Backdoor.Baohuo.1.origin se connecte au serveur C2 initial pour télécharger la configuration, qui contient entre autres des données pour se connecter à Redis. Via cette base de données, les attaquants envoient non seulement certaines commandes à une application malveillante, mais mettent également à jour les paramètres du cheval de Troie. Notamment, ils attribuent l'adresse du serveur C2 actuel, ainsi que du serveur NPS (Network Policy Server - serveur de politique réseau). Ce dernier est utilisé par les auteurs de virus pour connecter les appareils infectés à leur réseau interne (intranet) et les transformer en proxy pour accéder à Internet.

Android.Backdoor.Baohuo.1.origin communique périodiquement avec le serveur C2 via des appels API et peut recevoir les tâches suivantes :

- télécharger les SMS entrants et les contacts de l'annuaire téléphonique d'un appareil infecté vers le serveur C2,

- envoyer le contenu du presse-papiers au serveur lorsque la fenêtre du messager est minimisée et lorsque l'on rentre à sa fenêtre,

- recevoir du serveur C2 des adresses Internet pour afficher de la publicité, ainsi que l'adresse du serveur pour télécharger les mises à jour du cheval de Troie sous la forme d'un fichier DEX exécutable,

- obtenir des clés de chiffrement qui sont utilisées lors de l'envoi de certaines données au serveur C2 - par exemple, le contenu du presse-papiers,

- demander un groupe de commandes pour collecter des informations sur les applications installées sur l'appareil, l'historique des messages, les contacts de l'annuaire téléphonique de l'appareil et sur les appareils sur lesquels le Telegram est connecté (la demande est exécutée avec un intervalle de 30 minutes),

- demander un lien au serveur C2 pour télécharger la mise à jour Telegram X,

- demander une configuration au serveur C2, qui est enregistrée en tant que fichier JSON,

- demander des informations à partir de la base de données Redis,

- uploader sur le serveur C2 des informations sur l'appareil à chaque activité réseau du messager,

- obtenir une liste de bots du serveur C2, qui sont ensuite ajoutés à la liste de contacts Telegram,

- toutes les 3 minutes, transmettre au serveur des informations sur les autorisations actuelles de l'application, l'état de l'appareil (si l'écran est allumé ou éteint, si l'application est active), ainsi que le numéro de téléphone mobile avec le nom et le mot de passe du compte Telegram,

- demander des commandes toutes les minutes dans un format similaire aux commandes de la base de données Redis.

Pour recevoir des commandes via Redis, Android.Backdoor.Baohuo.1.origin se connecte au serveur correspondant des intrus, où il enregistre son sous-canal — les cybercriminels s'y connectent plus tard. Ils y publient des tâches, que la porte dérobée effectue ensuite. Le logiciel malveillant peut recevoir les commandes suivantes :

- créer une liste noire de chats qui ne seront pas affichés pour l'utilisateur dans la fenêtre Telegram X,

- masquer les appareils spécifiés de l'utilisateur dans la liste des appareils autorisés pour son compte,

- bloquer pour une durée spécifiée l'affichage des notifications des chats mentionnés dans la liste noire créée,

- afficher une fenêtre avec des informations sur la mise à jour de l'application Telegram X — lorsqu'un utilisateur clique dessus, il sera redirigé vers un site spécifié,

- envoyer des informations sur toutes les applications installées au serveur C2,

- réinitialiser la session actuelle d'authentification de l'utilisateur dans Telegram sur l'appareil infecté,

- afficher une fenêtre avec des informations sur la mise à jour de l'application Telegram X, où l'utilisateur est invité à installer le fichier APK (si le fichier est manquant, le cheval de Troie le pré-télécharge),

- supprimer l'icône Telegram Premium de l'interface de l'application de l'utilisateur actuel,

- télécharger des informations à partir des bases de données Telegram X qui stockent l'historique des discussions, les messages et d'autres données confidentielles sur le serveur C2,

- abonner l'utilisateur à un canal Telegram spécifié,

- quitter un canal Telegram spécifié,

- rejoindre le chat Telegram au nom de l'utilisateur en utilisant un lien spécifié,

- obtenir une liste des appareils sur lesquels l'authentification dans Telegram a été effectuée,

- demander de recevoir le jeton d'authentification de l'utilisateur et le transférer au serveur C2.

Il est à noter que l'interception des données du presse-papiers, lorsque l'utilisateur minimise le messager ou bien retourne à sa fenêtre, permet de mettre en œuvre divers scénarios de vol de données confidentielles. Par exemple, une victime peut copier un mot de passe ou une phrase mnémonique pour se connecter à un portefeuille cryptographique, le texte d'un document important à envoyer à des partenaires commerciaux par courrier, etc., et le cheval de Troie interceptera les données restantes dans le tampon et les transférera aux attaquants.

Dr.Web Security Space pour les appareils mobiles détecte avec succès toutes les modifications connues d'Android.Backdoor.Baohuo.1.origin, il ne représente donc aucun danger pour les utilisateurs Dr.Web.

Plus d'info sur Android.Backdoor.Baohuo.1.origin

Indicateurs de compromission