Trojan ChimeraWire : un malware qui simule des clics d’utilisateurs pour booster les sites dans Google

Real-time threat news | Hot news | Toutes les actualités

le 29 décembre 2025

Introduction

Trojan.ChimeraWire permet aux attaquants d'imiter des actions d'utilisateurs et de manipuler les facteurs comportementaux des sites web, augmentant ainsi artificiellement leur classement dans les résultats des moteurs de recherche. Pour ce faire, le logiciel malveillant recherche les ressources Internet nécessaires dans les systèmes Google et Bing, puis les ouvre. Il imite également les actions de l'utilisateur en cliquant automatiquement sur les liens publiés sur des sites web téléchargés. Le cheval de Troie exécute toutes ses actions malveillantes via le navigateur Google Chrome, qu'il télécharge à partir d'une ressource spécifique et exécute en mode débogage caché via le protocole WebSocket.

Trojan.ChimeraWire s'introduit sur les ordinateurs suite à l'action de plusieurs programmes de téléchargement malveillants. Ils utilisent diverses techniques d'élévation de privilèges basées sur l'exploitation de vulnérabilités de la classe DLL Search Order Hijacking, ainsi que des techniques anti-débogage pour éviter d'être détectés. Notre laboratoire antivirus a identifié au moins deux chaînes d'infection les impliquant. Le script malveillant Python.Downloader.208 occupe la place principale dans l'une de ces chaînes, et le programme malveillant Trojan.DownLoader48.61444 — dans la deuxième, dont le principe de fonctionnement est similaire à celui de Python.Downloader.208 et il agit ainsi comme son alternative.

Dans cette étude nous allons envisager les caractéristiques de Trojan.ChimeraWire et des programmes malveillants qui livrent ce malware sur les appareils d'utilisateurs.

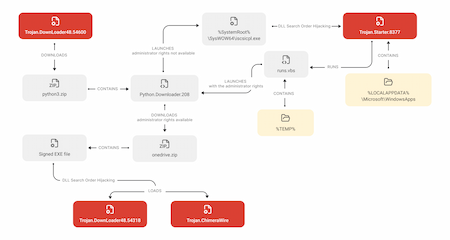

Première chaîne de contamination

Le schéma qui illustre la première chaîne de contamination

La première chaîne de contamination commence par le Trojan Trojan.DownLoader48.54600. Il vérifie s'il s'exécute dans un environnement simulé, et s'arrête s'il détecte des signes d'une machine virtuelle ou d'un mode débogage. S'il n'en trouve pas, le Trojan télécharge à partir d'un serveur C2 l'archive ZIP python3.zip. Cette archive contient le script Python malveillant Python.Downloader.208, ainsi que des fichiers auxiliaires nécessaires pour son fonctionnement, dont la bibliothèque malveillante ISCSIEXE.dll (Trojan.Starter.8377). Trojan.DownLoader48.54600 déballe l'archive et lance le script. Ce script représente la deuxième étape de contamination ; c'est un programme de téléchargement qui télécharge l'étape suivante depuis le serveur C2.

Le comportement de Python.Downloader.208 dépend des droits dont il dispose au démarrage. Si le script est lancé sans droits d'administrateur, il tente de les obtenir. Pour ce faire, le Trojan extrait également de l'archive Trojan.Starter.8377 et le copie dans le répertoire %LOCALAPPDATA%\Microsoft\WindowsApps. De plus, le script runs.vbs est créé. Ce script sera utilisé plus tard pour le prochain lancement de Python.Downloader.208.

Ensuite Python.Downloader.208 lance l'application système %SystemRoot%\SysWOW64\iscsicpl.exe. En raison de la présence d'une vulnérabilité de la classe DLL Search Order Hijacking, cette appli télécharge automatiquement la bibliothèque de Trojan ISCSIEXE.dll, dont le nom coïncide avec le nom du composant légitime du système d'exploitation Windows.

À son tour, Trojan.Starter.8377 lance le script VBS runs.vbs, qui réexécute Python.Downloader.208 – cette fois avec les droits d'administrateur.

Lorsqu'il est exécuté avec les privilèges requis, Python.Downloader.208 télécharge depuis le serveur C2 une archive protégée par mot de passe onedrive.zip. Il contient la prochaine étape de contamination — le logiciel malveillant Trojan.DownLoader48.54318 sous forme d'une bibliothèque nommée UpdateRingSettings.dll — et les fichiers auxiliaires nécessaires à son fonctionnement (par exemple, l'application légitime OneDrivePatcher.exe du système d'exploitation Windows avec une signature numérique valide, liée au logiciel OneDrive).

Après avoir décompressé l'archive, Python.Downloader.208 crée une tâche dans le planificateur système pour lancer le programme OneDrivePatcher.exe au démarrage de l'OS.

Ensuite il lance cette application. En raison de la présence de la vulnérabilité DLL Search Order Hijacking elle télécharge automatiquement la bibliothèque UpdateRingSettings.dll, dont le nom coïncide avec le nom du composant du logiciel OneDrive.

Une fois que Trojan.DownLoader48.54318 a pris le contrôle, il vérifie s'il s'exécute dans un environnement artificiel. Dès qu'il détecte un signe de fonctionnement dans une machine virtuelle ou en mode débogage, il s'arrête.

Si de tels signes ne sont pas détectés, la bibliothèque du cheval de Troie tente de télécharger une charge utile depuis le serveur C2, ainsi que les clés de chiffrement permettant de la déchiffrer.

La charge utile déchiffrée est un conteneur ZLIB contenant du shellcode et un fichier exécutable. Après avoir déchiffré le conteneur, Trojan.DownLoader48.54318 tente de le déballer. Si la tentative échoue, le Trojan se supprime et le processus termine. En cas de succès, le contrôle est transféré au shellcode, dont la tâche consiste à décompresser le fichier exécutable qui y est inclus. Ce fichier représente l'étape finale de la contamination : le cheval de Troie cible Trojan.ChimeraWire.

Deuxième chaîne de contamination

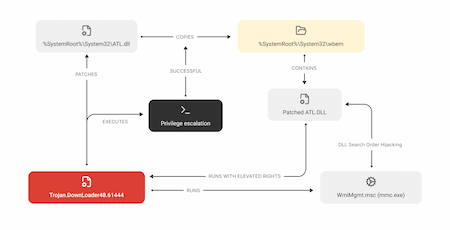

La deuxième chaîne commence par le programme malveillant Trojan.DownLoader48.61444. Lors de son lancement, il vérifie les droits d'administrateur et, le cas échéant, tente de les obtenir.

Le cheval de Troie utilise la technique de masquage Masquerade PEB pour contourner les systèmes de sécurité en se faisant passer pour le processus légitime explorer.exe.

Il introduit ensuite un patch pour corriger la copie de la bibliothèque système %SystemRoot%\System32\ATL.dll. Pour ce faire, Trojan.DownLoader48.61444 lit son contenu, ajoute à la bibliothèque le bytecode déchiffré et le chemin vers son fichier, puis enregistre la version modifiée en tant que fichier dropper dans le même répertoire où il se trouve.

Le cheval de Troie initialise ensuite les objets du modèle COM (Component Object Model) du shell Windows pour le service %SystemRoot%\System32\wbem et la bibliothèque modifiée.

Si l'initialisation réussit, Trojan.DownLoader48.61444 tente d'obtenir des privilèges d'administrateur en utilisant l'interface COM CMSTPLUA, et en exploitant une vulnérabilité commune à certaines interfaces COM anciennes.

En cas de succès, la bibliothèque modifiée dropper est copiée vers le répertoire %SystemRoot%\System32\wbem sous forme de fichier ATL.dll. Puis le Trojan Trojan.DownLoader48.61444 lance le composant système de gestion WMI WmiMgmt.msc. En conséquence, la vulnérabilité DLL Search Order Hijacking est exploitée dans l'application système mmc.exe, qui charge automatiquement la bibliothèque %SystemRoot%\System32\wbem\ATL.dll avec un correctif.

Elle, à son tour, relance ensuite Trojan.DownLoader48.61444, mais cette fois avec les droits d'administrateur.

Le schéma du fonctionnement de Trojan.DownLoader48.61444 sans droits d'administrateur

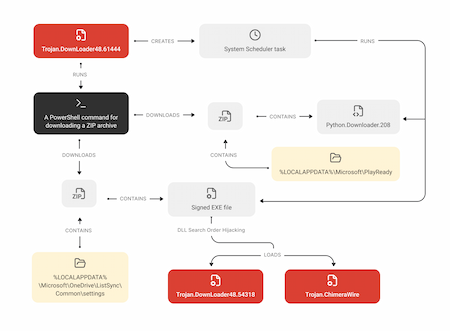

Lorsqu'il est exécuté en tant qu'administrateur, Trojan.DownLoader48.61444 exécute plusieurs scripts PowerShell pour télécharger la charge utile depuis le serveur C2. L'un des objets téléchargés est l'archive zip one.zip. Il contient des fichiers similaires à ceux de l'archive onedrive.zipde la première chaîne (en particulier, le programme légitime OneDrivePatcher.exe et la bibliothèque malveillante UpdateRingSettings.dll — Trojan.DownLoader48.54318).

Trojan.DownLoader48.61444 décompresse l'archive et crée une tâche dans le planificateur système pour démarrer automatiquement OneDrivePatcher.exe au démarrage du système.

Le Trojan lance également cette application. Tout comme dans la première chaîne, lorsqu'il est lancé, dans OneDrivePatcher.exe, la vulnérabilité DLL Search Order Hijacking est exploitée et le téléchargement de la bibliothèque de Trojan UpdateRingSettings.dll est effectué automatiquement. La chaîne de contamination se répète alors selon le premier scénario.

Dans le même temps, Trojan.DownLoader48.61444 télécharge la deuxième archive ZIP : two.zip. Elle contient le script malveillant Python.Downloader.208 (update.py), ainsi que les fichiers nécessaires à son lancement. Parmi eux se trouve Guardian.exe — un interpréteur de console renommé du langage Python pythonw.exe.

Une fois l'archive décompressée, Trojan.DownLoader48.61444 crée une tâche dans le planificateur système pour démarrer automatiquement Guardian.exe au démarrage du système. De plus, en utilisant cette application, il exécute le script malveillant Python.Downloader.208.

En reproduisant partiellement la première chaîne de contamination, les attaquants ont apparemment cherché à augmenter la probabilité de réussir le téléchargement du cheval de Troie Trojan.ChimeraWire sur les systèmes cibles.

Le schéma du fonctionnement de Trojan.DownLoader48.61444 avec les droits d'administrateur

Trojan.ChimeraWire

Trojan.ChimeraWire tire son nom de la combinaison des mots « chimère » ("chimera" en anglais, une créature mythologique composée de parties du corps de différents animaux) et «wire» ( « fil » en anglais). Le mot

« chimère » décrit la nature hybride des techniques des attaquants : l'utilisation de chevaux de Troie téléchargeurs écrits dans différents langages, ainsi que des techniques anti-débogage et d'élévation de privilèges pendant le processus d'infection.

De plus, cela reflète le fait que le cheval de Troie est une combinaison de divers frameworks, plugins et logiciels légitimes par lesquels un contrôle caché du trafic est effectué.

C’est de là que vient le deuxième mot, « wire » : il fait référence au travail invisible et malveillant du cheval de Troie sur le réseau.

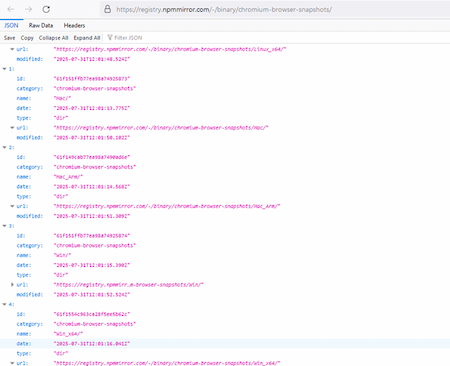

Une fois pénétré sur l'ordinateur cible, Trojan.ChimeraWire télécharge depuis un site tiers l'archive ZIP chrome-win.zip avec le navigateur Google Chrome pour Windows. Il convient de noter que cette ressource stocke également des archives de versions de Google Chrome pour d'autres systèmes, tels que Linux et macOS, y compris celles pour diverses plateformes matérielles.

Le site web proposant différentes versions du navigateur Google Chrome, à partir duquel le cheval de Troie télécharge l'archive nécessaire.

Après avoir téléchargé le navigateur, Trojan.ChimeraWire tente d'installer discrètement les extensions NopeCHA et Buster, conçues pour la reconnaissance automatisée des captchas. Ces extensions seront utilisées par le cheval de Troie lors de son exécution.

Il lance ensuite le navigateur en mode débogage sans fenêtre visible, ce qui lui permet de mener des activités malveillantes sans attirer l'attention de l'utilisateur. Ensuite, une connexion est établie au port de débogage sélectionné automatiquement via le protocole WebSocket.

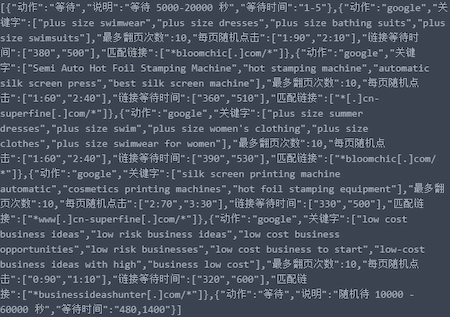

Le cheval de Troie commence alors à recevoir des tâches. Il envoie une requête au serveur C2 et reçoit en réponse une chaîne de caractères base64 contenant une configuration chiffrée avec l'algorithme AES-GCM au format JSON.

Voici un exemple de configuration envoyée au cheval de Troie par le serveur C2.

Il contient des tâches et leurs paramètres associés :

- moteur de recherche cible (Google et Bing sont pris en charge) ;

- mots clés pour la recherche de sites dans un moteur de recherche donné et leur ouverture ultérieure ;

- nombre maximal de clics consécutifs sur les pages web ;

- distribution aléatoire des clics automatisés sur les pages web ;

- délai d’attente avant le chargement de la page ;

- domaines cibles.

Pour mieux simuler l’activité humaine réelle et contourner les systèmes de suivi d’activité continue, la configuration inclut également des paramètres pour les pauses entre les sessions de travail.

Simulation des clics de souris de l'utilisateur

Trojan.ChimeraWire est capable d'effectuer les types de clics suivants :

- naviguer dans les résultats de recherche ;

- ouvrir les liens pertinents trouvés dans de nouveaux onglets en arrière-plan.

Trojan.ChimeraWire commence par rechercher des sites web à l'aide du moteur de recherche spécifié, en se basant sur les domaines et les mots-clés définis dans la configuration.

Il ouvre ensuite les sites web trouvés dans les résultats de recherche et repère tous les éléments HTML définissant des liens hypertextes. Le cheval de Troie les place dans un tableau de données et les mélange de sorte que les objets qui s'y trouvent soient disposés dans une séquence différente de celle de la page web. Cette méthode permet de contourner les systèmes de protection anti-bots des sites web, capables de suivre l'ordre des clics.

Trojan.ChimeraWire vérifie ensuite si les liens trouvés sont fonctionnels et si les chaînes de caractères qu'ils contiennent correspondent au modèle de configuration spécifié, puis il compte le nombre total de correspondances.

Les actions ultérieures du cheval de Troie dépendent de ce nombre. Si un nombre suffisant de liens correspondants est trouvé sur la page, Trojan.ChimeraWire analyse la page et trie les liens trouvés par pertinence (les liens qui correspondent le mieux aux mots-clés apparaissent en premier). Ensuite, un ou plusieurs liens correspondants sont cliqués.

Si le nombre de correspondances avec le modèle spécifié est insuffisant ou qu'il n'y a pas de correspondances, le logiciel malveillant utilise un algorithme doté d'un modèle de comportement probabiliste qui imite de près les actions d'un véritable utilisateur.

En fonction des paramètres de configuration, Trojan.ChimeraWire utilise une distribution aléatoire pondérée pour déterminer le nombre de liens à suivre. Par exemple, la distribution ["1:90", "2:10"] signifie que Trojan.ChimeraWire cliquera sur 1 lien avec la probabilité de 90 % et sur 2 liens avec la probabilité de 20 %. Ainsi, le logiciel malveillant est très susceptible de cliquer sur un seul lien.

Le cheval de Troie sélectionne aléatoirement un lien dans un tableau préalablement compilé et clique dessus.

Après chaque clic sur un lien provenant d'un résultat de recherche ou sur une page chargée, le cheval de Troie, revient à l'onglet précédent ou passe au suivant, selon la tâche. La séquence d'actions se répète jusqu'à ce que la limite de clics pour les sites web cibles soit atteinte.

Vous trouverez ci-dessous des exemples de sites web dont les paramètres d'interaction ont été envoyés au cheval de Troie via des tâches du serveur C2 :

Des descriptions techniques détaillées du cheval de Troie ChimeraWire et des logiciels malveillants impliqués dans son téléchargement sont disponibles dans la version PDF de l'étude et dans la bibliothèque de virus de Doctor Web.

Plus d'info sur Trojan.ChimeraWire

Plus d'info sur Trojan.DownLoader48.54600

Plus d'info sur Trojan.Starter.8377

Plus d'info sur Python.Downloader.208

Plus d'info sur Trojan.DownLoader48.54318

Plus d'info sur Trojan.DownLoader48.61444

Conclusion

Actuellement, l'activité malveillante de Trojan.ChimeraWire se résume essentiellement à effectuer des tâches de clic relativement simples pour gonfler la popularité de sites web. Dans le même temps, les fonctionnalités des utilitaires qui constituent la base du Trojan permettent au cheval de Troie d'effectuer un plus large éventail de tâches, y compris des actions automatisées sous couvert d'une véritable activité utilisateur. Notamment, il peut être utilisé par des attaquants pour remplir des formulaires web, comme ceux présents sur les sites web qui réalisent des enquêtes à des fins publicitaires. De plus, ils peuvent l'utiliser pour lire le contenu des pages web et en faire des captures d'écran, à la fois à des fins de cyberespionnage et pour la collecte automatique d'informations afin d'alimenter diverses bases de données (par exemple, avec des adresses postales, des numéros de téléphone, etc.).

Ainsi, de nouvelles versions de Trojan.ChimeraWire pourraient apparaître à l'avenir, dans lesquelles ces fonctions et d'autres seront pleinement implémentées. Les analystes de Doctor Web continuent à surveiller la situation liée à ce Trojan.

Matrice MITRE

| Étape | Technique |

|---|---|

| Exécution | Exécution assistée par l'utilisateur (T1204) Fichier malveillant (T1204.002) Bibliothèque malveillante (T1204.005) PowerShell (T1059.001) Invite de commandes Windows (T1059.003) Visual Basic (T1059.005) Python (T1059.006) Planificateur de tâches Windows (T1053.005) |

| Épinglage | Clés de démarrage dans le Registre Windows / Répertoire de démarrage (T1547.001) Tâche planifiée / tâche (T1053) |

| Élévation de privilèges | Détournement de flux : Détournement de recherche de DLL (T1574.001) Contournement du contrôle de compte d'utilisateur (T1548.002) |

| Évitement de la détection | Fichier chiffré/codé (T1027.013) Évasion du débogage (T1622) Fenêtre cachée (T1564.003) Exceptions de fichier ou de chemin (T1564.012) Désobfuscation/décodage de fichiers ou de données (T1140) Détournement de flux d'exécution : détournement de recherche de DLL (T1574.001) |

| Organisation de la gestion | Communication bidirectionnelle (T1102.002) Protocoles Web (T1071.001) |