Doctor Web : rapport viral sur les menaces pour appareils mobiles du 4eme trimestre 2025

Le 12 janvier 2026

Une hausse significative de l'activité des chevaux de Troie bancaires a également été constatée, les utilisateurs y étant confrontés 65,52 % plus fréquemment. Cette augmentation est principalement due aux membres de la famille Android.Banker. Ces logiciels malveillants interceptent les SMS contenant des codes à usage unique servant à confirmer les transactions bancaires et peuvent également imiter l'apparence de logiciels bancaires légitimes et afficher des fenêtres de phishing.

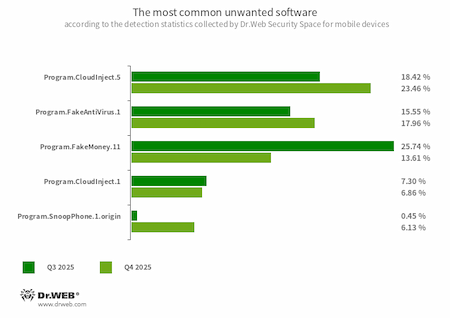

Parmi les logiciels indésirables, les plus répandus sont les programmes Android modifiés via le service CloudInject (l'antivirus Dr.Web les détecte sous le nom de Program.CloudInject). Il sert à ajouter des autorisations système dangereuses et du code obscurci aux applications, dont le fonctionnement ne peut être contrôlé. De plus, les appareils rencontraient fréquemment de faux programmes antivirus comme Program.FakeAntiVirus, qui détectent des menaces inexistantes et exigent l'achat de la version complète pour les « éliminer », ainsi que Program.FakeMoney, qui permettrait soi-disant de gagner de l'argent en accomplissant diverses tâches.

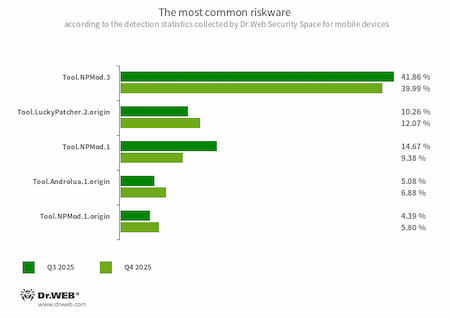

Au cours du quatrième trimestre, les logiciels potentiellement dangereux les plus répandus étaient les applications Tool.NPMod modifiées à l'aide de l'utilitaire NP Manager. Il masque le code des mods et y ajoute un module spécialisé permettant de contourner la vérification de la signature numérique après modification des applications.

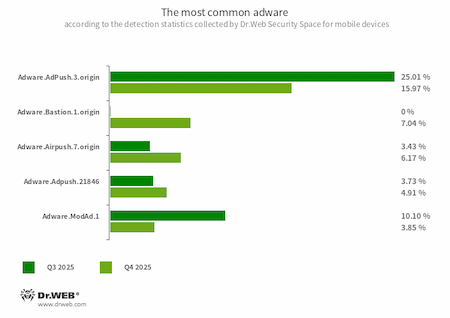

Parmi les programmes publicitaires, les représentants de la famille Adware.Adpush ont gardé leur position de leader. Ce sont des modules logiciels spécifiques que les développeurs intègrent dans des logiciels pour afficher des notifications publicitaires.

En octobre, nos experts ont signalé la dangereuse porte dérobée Android.Backdoor.Baohuo.1.origin, que des attaquants ont intégrée dans des modifications non officielles de la messagerie Telegram X et qu'ils ont distribuée via des sites web malveillants et des boutiques d'applications Android tierces. Ce logiciel malveillant vole les identifiants et mots de passe des comptes Telegram, ainsi que d'autres données confidentielles. De plus, en utilisant ce malware, les cybercriminels sont en mesure de contrôler efficacement le compte de la victime et d'effectuer secrètement diverses actions dans la messagerie en son nom. Par exemple, rejoindre et quitter des chaînes Telegram, masquer les appareils nouvellement autorisés, masquer certains messages, etc. Android.Backdoor.Baohuo.1.origin est contrôlé, entre autres, par une base de données Redis, ce qui n'est pas observé auparavant dans les menaces Android. Au total, la porte dérobée a infecté environ 58 000 appareils, dont environ 3 000 modèles différents de smartphones, tablettes, décodeurs TV et voitures équipées d'ordinateurs de bord fonctionnant sous Android.

Au cours du dernier trimestre, le laboratoire antivirus de Doctor Web a identifié de nouveaux logiciels malveillants dans le catalogue Google Play, notamment le cheval de Troie Android.Joker, qui abonne les victimes à des services payants, et divers programmes contrefaits Android.FakeApp utilisés dans des schémas de fraude.

Tendances principales du quatrième trimestre

- Les chevaux de Troie publicitaires restent les menaces les plus courantes ciblant Android.

- Augmentation du nombre d'attaques menées par des chevaux de Troie publicitaires.

- Diffusion de la dangereuse porte dérobée Android.Backdoor.Baohuo.1.origin, intégrée à des modifications de l'application Telegram X.

- Apparition de nouvelles applications malveillantes sur Google Play.

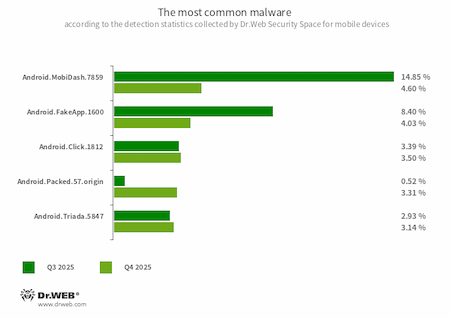

Selon les données obtenues par Dr.Web Security Space pour les appareils mobiles

- Android.MobiDash.7859

- Trojan qui affiche des publicités intempestives. C'est un module de programme que des développeurs de logiciels intègrent dans des applications.

- Android.FakeApp.1600

- Cheval de Troie qui télécharge un site Web indiqué dans ses paramètres. Les modifications connues de cette application malveillante téléchargent un site Web du casino en ligne.

- Android.Click.1812

- Détection des mods malveillants de la messagerie WhatsApp, qui de manière invisible pour l'utilisateur peut charger différents sites en arrière-plan.

- Android.Packed.57.origin

- Détection de l'obfuscateur, utilisé notamment pour protéger des applications malveillantes (par exemple, certaines versions du cheval de Troie bancaire Android.SpyMax).

- Android.Triada.5847

- Détection d'un Trojan packer de la famille Android.Triada, conçu pour protéger les Trojans contre l'analyse et la détection. Le plus souvent, les attaquants l'utilisent en conjonction avec des mods malveillants du messager Telegram, dans lesquels ces chevaux de Troie sont directement intégrés.

- Program.CloudInject.5

- Program.CloudInject.1

- Détection des applications Android modifiées à l'aide du service CloudInject et de l'utilitaire Android du même nom (ajouté à la base de données de virus Dr.Web sous le nom de Tool.CloudInject). Ces programmes sont modifiés sur un serveur distant, tandis que l'utilisateur (moddeur) intéressé à les changer ne contrôle pas ce qui y sera intégré. De plus, les applications reçoivent un ensemble d'autorisations dangereuses. Après la modification, l'utilisateur qui fait du modding (moddeur) obtient la possibilité de contrôler à distance ces programmes : les bloquer, afficher des boîtes de dialogue personnalisées, suivre l'installation et la désinstallation d'autres logiciels, etc.

- Program.FakeAntiVirus.1

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.FakeMoney.11

- Applications qui permettent prétendument de gagner de l'argent en effectuant certaines actions ou tâches. Elles imitent l'accumulation de récompenses, alors que pour retirer l'argent « gagné », il faut d’abord accumuler un certain montant. Généralement, elles proposent une liste de systèmes de paiement et de banques populaires par lesquels il serait possible de transférer des récompenses. Mais même lorsque les utilisateurs parviennent à accumuler un montant suffisant pour le retrait, les paiements promis ne sont pas versés. Cette entrée de la base détecte également d'autres logiciels indésirables basés sur le code de ces programmes.

- Program.SnoopPhone.1.origin

- Application conçue pour surveiller les propriétaires d'appareils Android. Cette appli permet de lire les SMS, de recevoir des informations sur les appels téléphoniques, de suivre les coordonnées de l'appareil et d'effectuer un enregistrement audio de l'environnement.

- Tool.NPMod.3

- Tool.NPMod.1

- Tool.NPMod.1.origin

- Détection des applications Android modifiées à l'aide de l'utilitaire NP Manager. Ces programmes sont dotés d'un module spécialisé qui leur permet de contourner la vérification de la signature numérique après modification.

- Tool.LuckyPatcher.2.origin

- Utilitaire qui permet de modifier les applications Android installées (créer des correctifs pour elles) afin de changer la logique de leur fonctionnement ou de contourner certaines restrictions. Notamment, avec son aide, les utilisateurs peuvent essayer de désactiver la vérification de l'accès root dans les programmes bancaires ou obtenir des ressources illimitées dans les jeux. Pour créer des correctifs, l'utilitaire télécharge des scripts spécialement préparés sur Internet, que n'importe qui peut créer et ajouter à la base de données commune. La fonctionnalité de ces scripts peut également être malveillante, c'est pourquoi les correctifs créés peuvent constituer un danger potentiel.

- Tool.Androlua.1.origin

- Détection d'un certain nombre de versions potentiellement dangereuses d'un framework pour le développement de programmes Android utilisant le langage de programmation de script Lua. La logique principale des applications Lua se trouve dans les scripts correspondants, qui sont chiffrés et déchiffrés par l'interpréteur avant exécution. Souvent, ce framework demande par défaut l'accès à de nombreuses autorisations système pour fonctionner. En conséquence, les scripts Lua exécutés via celui-ci sont potentiellement capables d'effectuer diverses actions malveillantes conformément aux autorisations reçues.

- Adware.AdPush.3.origin

- Adware.Adpush.21846

- Modules publicitaires intégrables dans les applications Android. Ils affichent des publicités qui induisent les utilisateurs en erreur. Par exemple, ces notifications peuvent ressembler aux messages du système d'exploitation. De plus, ces modules collectent un certain nombre de données confidentielles, et sont également capables de télécharger d'autres applications et d'initier leur installation.

- Adware.Bastion.1.origin

- Détection des programmes d'optimisation qui créent périodiquement des notifications contenant des messages trompeurs concernant une mémoire insuffisante et des erreurs système supposées, afin d'afficher des publicités pendant « l'optimisation ».

- Adware.Airpush.7.origin

- Modules publicitaires qui sont intégrés dans des applications Android et affichent différentes publicités. Selon leur version et modification, il peut s'agir de publicités, de pop-ups ou de bannières. A l'aide de ces modules, les pirates distribuent souvent des malwares en proposant d'installer des applications. De plus, de tels modules transmettent diverses informations confidentielles à un serveur distant.

- Adware.ModAd.1

- Certaines versions modifiées (mods) du messenger WhatsApp, dont la fonction comprend un code inséré qui assure le téléchargement de liens indiqués via l'affichage Web lors de l'utilisation du messenger. Ces adresses Internet sont utilisées pour rediriger les internautes vers des sites annoncés dans la publicité, par exemple, des casinos en ligne et des bookmakers, des sites pour adultes.

Menaces sur Google Play

Au cours du quatrième trimestre 2025, les analystes de virus de Doctor Web ont enregistré l'apparition de plus de deux douzaines d'applications malveillantes Android.Joker dans le catalogue Google Play, conçues pour inciter les utilisateurs à s'abonner à des services payants. Les attaquants les ont dissimulés sous l'apparence de divers logiciels : messageries instantanées, utilitaires d'optimisation système, éditeurs graphiques et programmes de visionnage de films.

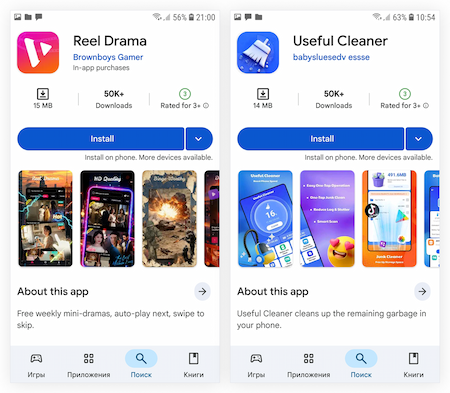

Exemples des programmes malveillants détectés Android.Joker. Android.Joker.2496 a été déguisé en outil Useful Cleaner pour nettoyer des fichiers inutiles sur les téléphones, et l'une des modifications d'Android.Joker.2495 a été déguisée en lecteur de films Reel Drama.

Nos experts ont également identifié quelques nouveaux programmes contrefaits de la famille Android.FakeApp. Comme auparavant, certains d’entre eux ont été diffusés sous couvert d'applications financières et hébergés sur des sites web frauduleux. D'autres contrefaçons étaient présentées comme des jeux. Dans certaines conditions (par exemple, si l'adresse IP de l'utilisateur répondait aux exigences des attaquants), ils pouvaient télécharger des sites web de bookmakers et de casinos en ligne.

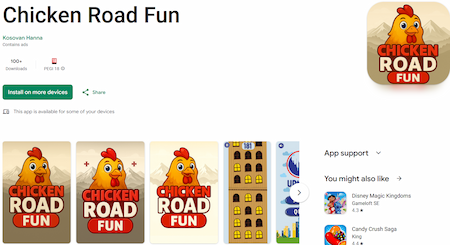

Le jeu Chicken Road Fun était un faux programme Android.FakeApp.1910 et, au lieu de fournir la fonctionnalité attendue par l'utilisateur, il pouvait télécharger un site Web de casino en ligne.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.