Revenir vers la liste d'actualités

Le 4 juillet 2011

Google Android menace

Malgre le fait qu'Android est base sur Linux et possede des mecanismes de securite developpes, de plus en plus de programmes malveillants apparaissent tous les jours. Une des raisons principales est le niveau de popularite de ce systeme.

Les mobiles sont prises par les pirates car ils permettent d'envoyer des SMS et d'appeler sur des numeros payants a l'insu de l'utilisateur, de creer des listes de diffusion et de telecharger un peu de tout sur les mobiles. En d’autres termes, c'est un marche qui assure un enrichissement rapide.

Une des autres raisons de l’augmentation des menaces est le fait que l’OS est base sur des codes ouverts, dont les eventuelles vulnerabilites systeme sont vite connues. De plus, les utilisateurs d'Android peuvent telecharger des applications depuis differents sites, ce qui augmente encore plus les risques de contamination, tandis que les utilisateurs des iPhone, iPad et iPod peuvent le faire uniquement sur l’App Store.

Parmi les programmes malveillants pour Android, c'est le Cheval de Troie Android.Plankton qui a fait le plus de bruit, il a ete ajoute aux bases virales le 9 juin. Cette menace a ete decouverte pour la premiere fois dans le Laboratoire de Recherche Informatique de l'Universite de Caroline du Nord (Department of Computer Science, NC State University), dont le charge de cours Xuxian Jiang a eu la gentillesse de donner aux specialistes Doctor Web des applications contaminees, Doctor Web le remercie sincerement.

L'une des specificites d'Android.Plankton est sa capacite a se propager rapidement : le trojan est integre a l'application Angry Birds Rio Unlock, un debloqueur de niveau du jeu Angry Birds. Il a ete installe plus de 150 000 fois uniquement depuis l’Android Market et le nombre de telechargements etait encore plus eleve sur d’autres sites, comme androidzoom.com ou il a ete telecharge plus de 250 000 fois.

Ce trojan non seulement enregistre et envoie les informations sur le mobile infecte aux pirates (ID, version du SDK, etc…), mais leur permet egalement d'effectuer des commandes a distance.

Le 6 juin 2011, les specialistes Doctor Web ont detecte une nouvelle menace pour Android : Android.Gongfu (il existe aujourd'hui 5 versions de ce programme dans la base virale). Android.Gongfu profite des memes vulnerabilites que le programme deja tres repandu Android.DreamExploid, mais il possede un mecanisme d'action tout a fait different. Suite a son lancement, le programme malveillant augmente ses privileges jusqu’au niveau administrateur, et ensuite telecharge une autre application ajoutee dans le systeme infecte en tant que service en tache de fond. Lorsque l'OS est lance, le service demarre automatiquement pour collecter les informations identifiant le mobile, y compris la version de l'OS, le modele du telephone, le nom de l'operateur, le numero IMEI et le numero de telephone. Ensuite, ces donnees sont transmises aux malfaiteurs. Ce programme malveillant possede les fonctions d'un backdoor capable de traiter les commandes recues par les pirates.

Le 17 juin 2011, quatre nouvelles versions d'un SMS-sender Android.Wukong (4–7) ont ete ajoutees aux bases virales Doctor Web. Ces programmes extorquent de l'argent en envoyant des SMS payants depuis les portables infectes. Ce programme peut penetrer dans le telephone lors du telechargement d’une application infectee (largement repandues sur plusieurs sites chinois, notamment le site tres connu www.nduoa.com), ensuite il fonctionne en tache de fond. Ce trojan recoit un numero d'un service payant et commence a envoyer des SMS commencant par «YZHC» toutes les 50 minutes. De plus, il supprime toutes les traces des ses actions de la memoire du telephone y compris les SMS envoyes par lui et les SMS recus depuis l'operateur confirmant les paiements.

L'analyse des menaces faite par les specialistes Doctor Web montre que la plupart des programmes malveillants sont dissimules dans des applications legitimes qui se propagent par les sites les plus consultes, y compris les sites proposant des logiciels et des jeux. La reussite de ces attaques est due, d’une part aux vulnerabilites de l’OS, mais egalement au manque d'attention des utilisateurs qui donnent tres souvent enormement de droits a des applications inconnues.

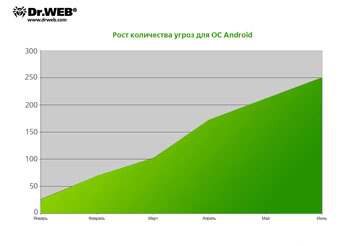

Le schema ci-dessous montre la croissance du nombre de menaces pour Android depuis le debut de cette annee. Leur nombre a ete multiplie par dix depuis debut 2011, et il est a craindre que le nombre de programmes pirates continue d'augmenter. Toutefois, ces menaces sont pour l’instant surtout localisees en Chine et nous ne pouvons nous avancer sur leur propagation ailleurs, meme si celle-ci n’est bien sur pas a exclure.

Nous conseillons aux utilisateurs des mobiles sous Android de lire attentivement les pre-requis des applications qu’ils installent. Il est peu probable qu'un jeu local pour un seul joueur necessite vraiment un acces total a des SMS et a la liste des contacts. Il est aussi necessaire de proteger l'OS avec Dr.Web pour Android Antivirus + Antispam ou Dr.Web pour Android Light, dont les bases contiennent les signatures de toutes les menaces connues.

MBR c'est tendance!

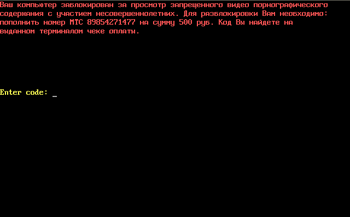

La modification du Master Boot Record ou MBR est tres a la mode en ce mois de juin. Le maitre-chanteur Trojan.MBRlock est le plus connu parmi les « trojan-modificateurs » de la zone d’amorce, rendant impossible le lancement de Windows. Aujourd'hui, il existe environ 40 modifications de ce trojan.

Suite a son lancement, le Trojan.MBRlock modifie le Master Boot Record, mais garde le MBR original et la table de partition. A chaque demarrage du PC, le trojan affiche un numero payant a contacter pour debloquer le PC. Il faut noter que comme avec le premier winlock, le Trojan.MBRlock se desactive en general tout seul quelques jours plus tard.

Win32.Rmnet est un autre programme modifiant la zone d’amorce, ce qui lui permet de se lancer avant le demarrage de l'antivirus. Il est tres dangereux car il vole les mots de passe des clients ftp comme Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla, ou Bullet Proof FTP. Cette information peut ensuite etre utilisee par les pirates pour les attaques ou pour inserer des objets malveillants sur les serveurs. Grace a ces donnees, les pirates peuvent egalement avoir acces a des fichiers et a des dossiers d'utilisateur et les modifier. De plus, le Trojan.Rmnet peut analyser le trafic et se transformer en backdoor.

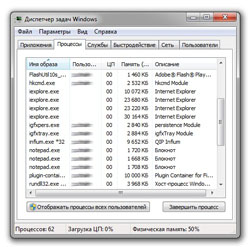

Le Trojan.Rmnet penetre dans le PC via des cles USB infectees ou lors du telechargement de fichiers .exe. En d’autres termes, il se propage comme tout virus typique car il peut se copier a l'insu de l'utilisateur. Ce trojan infecte les fichiers .exe, .dll, .scr, .html, .htm, et meme .doc et .xls, il peut egalement creer des autorun.inf sur les cles USB. Suite a son lancement, le trojan modifie la zone d’amorce, enregistre le Microsoft Windows Service (qui peut jouer le role d'un rootkit dans l'OS), et cherche a supprimer RapportMgmtService, ensuite il installe dans le systeme un ensemble de modules malveillants se refletant dans le Gestionnaire des taches Windows comme 4 lignes nommees iexplore.exe.

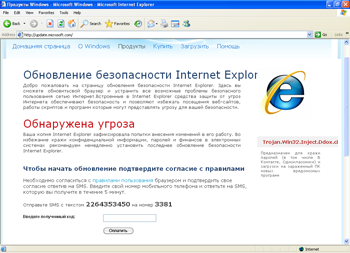

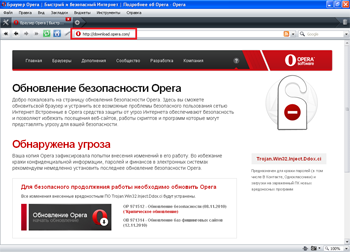

Fin juin, c'est le Trojan.Mayachok.2 qui etait le sujet de la plupart des demandes du support technique de Doctor Web. Dans les navigateurs Internet Explorer, Firefox, Opera ou Google Chrome, une fenetre s'affichait une fois la connexion Internet etablie en notifiant d'une fausse infection du PC par le Trojan.Win32.Ddox.ci et de la necessite liee a ce trojan de mettre a jour le navigateur.

De plus, pendant qu’une vraie URL du site s'affiche dans le champ d’adresse , la page affichee est transformee par le trojan. Si l'utilisateur accepte la mise a jour, il lui sera propose d'envoyer un SMS payant sur le numero de telephone des pirates.

Lors de son analyse, il s’est avere que le Trojan.Mayachok.2 ne modifie ni le MasterBootRecord, ni le Boot Sector ni meme ntldr, mais qu’il modifie la partie de Volume Boot Record (VBR) qui remplace ensuite le MBR. Ce trojan possede egalement un algorithme tres original d'infection. En penetrant dans le PC, le Trojan.Mayachok.2 recoit le numero de serie du volume qu’il utilise afin de creer une cle dans la base de registre lui permettant de controler le niveau de contamination du systeme. Sous Windows Vista et Windows 7, le trojan redemarre sans arret en demandant plus de droits. Ensuite, il depose son installateur (il existe deux versions differentes de l’installateur pour les systemes 32- et 64- bits Windows) sur le disque et infecte VBR, mais uniquement quand le secteur actif de VBR est formate dans NTFS. Lors du lancement de Windows, le programme malveillant est charge automatiquement dans la memoire vive.

Comme l'objet malveillant se trouve dans la memoire vive du PC, la desinstallation des navigateurs, le service « Restauration du systeme » et meme le demarrage de Windows dans le mode securise ne sont pas possibles.

Nous pouvons conclure que les pirates commencent a utiliser de facon le plus en plus active la modification de la zone d’amorce, ce qui rend la lutte contre les menaces plus complexe et plus interessante en meme temps.

«Passage secret » dans Mac OS X

Parmi les menaces pour Mac OS X (elles ne sont pas encore tres nombreuses) la majorite est representee par des faux antivirus, comme MacDefender, et une serie de trojans comme Mac.DnsChange. Un nouveau backdoor dangereux uniquement pour ceux qui utilisent une architecture Apple compatible avec Intel, a ete decouvert. Ce programme malveillant s’appelle BackDoor.Olyx.

Jusqu’a maintenant, un seul backdoor touchant Mac OS X avait ete decouvert : BackDoor.DarkHole. Des versions de ce malware existent pour Mac OS X, ainsi que pour Windows. Lance dans le systeme, il permet aux malfaiteurs d’ouvrir des pages web dans le navigateur par defaut, de redemarrer l'ordinateur a distance et d’effectuer differentes manipulations de fichiers. Aujourd'hui, la base virale Dr.Web contient deux backdoor : BackDoor.DarkHole et le nouveau BackDoor.Olyx.

Ce programme permet aux malfaiteurs de manipuler les Macs a l'insu de l'utilisateur : creer, changer l'emplacement ou le nom, ou supprimer des fichiers, en executant des commandes shell via le /bin/bash.

Les specialistes Doctor Web ont ajoute en juin 5 nouvelles menaces pour Mac OS X, dont quatre sont des modifications du Trojan.Fakealert et le nouveau backdoor decouvert. surprenanteDoctor Web n'exclut pas l’apparition de nouvelles modifications de ces programmes malveillants a l’avenir.

Fichiers malveillants detectes dans le courrier electronique en juin 2011

| 01.06.2011 00:00 - 01.07.2011 00:00 | ||

| 1 | Trojan.DownLoad2.24758 | 36294 (19.08%) |

| 2 | Trojan.Tenagour.3 | 24929 (13.11%) |

| 3 | Win32.HLLM.MyDoom.54464 | 22515 (11.84%) |

| 4 | Win32.HLLM.MyDoom.33808 | 16039 (8.43%) |

| 5 | Win32.HLLM.Netsky.18401 | 11150 (5.86%) |

| 6 | Trojan.DownLoader3.31102 | 7211 (3.79%) |

| 7 | Win32.HLLM.Netsky.35328 | 6816 (3.58%) |

| 8 | Win32.HLLM.MyDoom.based | 6392 (3.36%) |

| 9 | Win32.HLLM.Netsky | 5619 (2.95%) |

| 10 | Trojan.MulDrop1.54160 | 3068 (1.61%) |

| 11 | Trojan.DownLoader3.29480 | 2793 (1.47%) |

| 12 | Trojan.PWS.Mailer.56 | 2564 (1.35%) |

| 13 | Trojan.DownLoader3.44908 | 2351 (1.24%) |

| 14 | Win32.HLLM.Beagle | 2005 (1.05%) |

| 15 | Trojan.DownLoader3.43203 | 1903 (1.00%) |

| 16 | Exploit.IframeBO | 1849 (0.97%) |

| 17 | Trojan.AVKill.3097 | 1781 (0.94%) |

| 18 | Win32.HLLM.Perf | 1489 (0.78%) |

| 19 | Win32.HLLM.MyDoom.33 | 1425 (0.75%) |

| 20 | BackDoor.IRC.Sdbot.4590 | 1418 (0.75%) |

Total analyses : 255,974,070

Total virus detectes : 190,176 (0.07%)

Fichiers malicieux detectes sur les PC des utilisateurs en juin 2011

| 01.06.2011 00:00 - 01.07.2011 00:00 | ||

| 1 | JS.Click.218 | 46639334 (39.52%) |

| 2 | JS.IFrame.95 | 18224496 (15.44%) |

| 3 | Win32.Siggen.8 | 17706886 (15.00%) |

| 4 | JS.IFrame.112 | 5804669 (4.92%) |

| 5 | Win32.HLLP.Neshta | 5706298 (4.84%) |

| 6 | Win32.HLLP.Whboy.45 | 5383148 (4.56%) |

| 7 | JS.Click.222 | 2962341 (2.51%) |

| 8 | Win32.HLLP.Whboy.101 | 1953533 (1.66%) |

| 9 | HLLP.Nazi.5045 | 1892928 (1.60%) |

| 10 | Trojan.MulDrop1.48542 | 996382 (0.84%) |

| 11 | JS.IFrame.117 | 969302 (0.82%) |

| 12 | Exploit.Cpllnk | 713024 (0.60%) |

| 13 | Win32.HLLW.Whboy | 670178 (0.57%) |

| 14 | Win32.Antidot.1 | 643526 (0.55%) |

| 15 | Win32.HLLW.Gavir.54 | 615365 (0.52%) |

| 16 | HTTP.Content.Malformed | 515239 (0.44%) |

| 17 | Trojan.DownLoader.42350 | 422923 (0.36%) |

| 18 | VBS.Starter.20 | 411382 (0.35%) |

| 19 | Trojan.Click.64310 | 370556 (0.31%) |

| 20 | Win32.HLLP.Rox | 284171 (0.24%) |

Total analyses : 283,468,709,281,080

Total virus detectes : 118,012,200 (0.00%)

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments