Revenir vers la liste d'actualités

Le 2 novembre 2011

Vkontakte encore attaqué

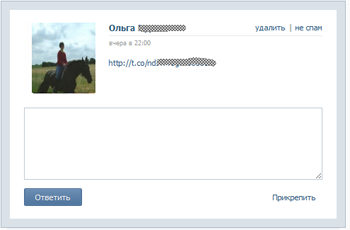

De plus en plus de schémas sont élaborés par les pirates pour attaquer le réseau social Vkontakte. Parmi ceux-ci : l’envoi de messages de la part de personnes se trouvant dans la liste d’amis.

En suivant le lien envoyé, l'utilisateur se retrouve d’abord sur un service appartenant à Twitter servant à raccourcir les hyperliens, puis il est redirigé vers une application intégrée au réseau social Vkontakte. L’utilisateur ne reçoit aucune notification sur sa redirection vers une autre page.

L’application créée par les pirates alerte l’utilisateur sur l’existence d’une vidéo où il apparaît. De plus, il peut lire des commentaires soi-disant écrits par les personnes de sa liste d’amis, comme « Wow » , « C’est incroyable! » et d'autres, créés par le programme.

En suivant le lien pour regarder la vidéo, l'utilisateur doit entrer son nom d'utilisateur et son mot de passe Vkontakte. En communiquant ses données, l'utilisateur perd son compte, soit que les pirates en changent le mot de passe, soit que le réseau social bloque l’utilisateur pour spam. Le site des pirates prétend que la vidéo provient de Youtube.

D’autre part, après avoir entré ses codes d'accès à Vkontakte, l'utilisateur est invité à entrer son numéro de téléphone puis le code reçu par sms pour visionner la vidéo. Le code confirmera en fait l'acceptation des conditions d'un abonnement payant et l'utilisateur sera régulièrement prélevé d’une certaine somme sur son compte mobile.

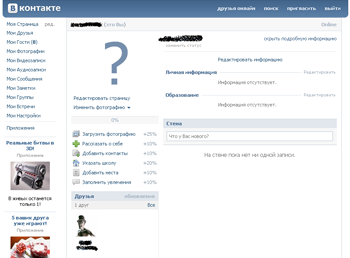

Un autre schéma: l'utilisateur voit une soi-disant nouvelle option sur son compte lui permettant de savoir qui a regardé sa page Vkontakte : Mes hôtes.

En cliquant sur cette option, l’utilisateur est invité à entrer son numéro de téléphone, sur lequel il reçoit ensuite plusieurs messages : le premier lui proposant d’envoyer le code affiché à l’écran pour pouvoir continuer la procédure pour utiliser l’option, le second avec une question : Voulez-vous recevoir le mot de passe ?, et enfin un troisième en cas de réponse positive à la seconde question : Acceptez-vous les conditions du site ? Si, là encore, il répond par l’affirmative, il reçoit un autre code qu’il faut entrer sur l’ordinateur et qui est censé activer l’option. Le paiement sera débité régulièrement sur son compte mobile et l’utilisateur pourra soi-disant voir les personnes qui ont visité sa page:

L’administration du site Vkontakte n’a rien avoir avec cette fonctionnalité car en réalité, elle n’existe pas.

Les spécialistes de Doctor Web ont découvert que cette fonction apparaît après l’installation du programme makl.info permettant de télécharger des vidéos et des fichiers audio depuis le réseau social, mais cette fonction « Mes hôtes » est factice car elle ne permet pas de voir réellement qui a visité sa page.

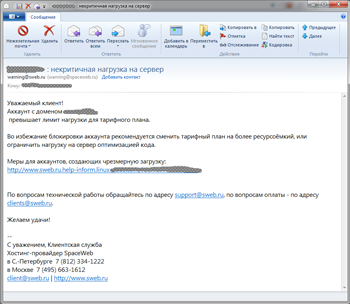

Attaques ciblant les clients d’hébergeurs web

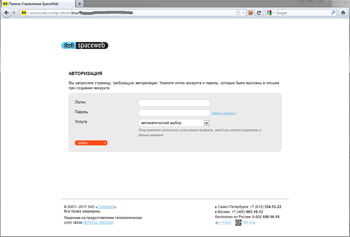

Un certain nombre d'hébergeurs web ont été attaqués, notamment Peterhost, SpaceWeb et FirstVDS, et plus tard Timeweb et Agava. Grâce au service WHOIS, les pirates obtenaient les informations sur leurs clients et leurs adresses électroniques. Ensuite, les pirates envoyaient des messages aux clients en se faisant passer pour les hébergeurs. Les clients de SpaceWeb et FirstVDS ont notamment reçu des messages les informant que leur site consommait plus de ressources que le volume prévu dans leur contrat. Le message contenait un lien vers le site de l’hébergeur, en réalité un faux site, où il fallait entrer les données d’accès à son compte d’utilisateur.

Le fait que les pirates obtiennent les codes d’accès est très dangereux car ils peuvent modifier le contenu du site et diffuser des programmes malveillants ou du contenu illégal.

Le BackDoor.Bitsex permet de gérer le PC à distance

Ce programme est écrit en langue C et est enregistré sur le disque sous le nom d’une bibliothèque SetupEngine.dll. Suite à son lancement, le BackDoor.Bitsex crée deux fichiers dans un dossier : Audiozombi.exe et SetupEngine.dll. Il lance le premier qui ensuite lance la bibliothèque SetupEngine.dll, puis le BackDoor.Bitsex décode le nom du serveur connecté au PC et établit une connexion avec lui. Le trojan vérifie si un antivirus n’est pas lancé dans le système en analysant la liste des processus lancés, puis envoie ensuite un rapport à un serveur distant et lance un keylogger sur le PC, qui enregistre tout dans un fichier spécifique.

Le BackDoor.Bitsex possède une large gamme de fonctionnalités, il permet aux malfaiteurs de consulter à distance le contenu des disques du PC infecté , de recevoir des captures d’écran et des photos de la web cam, d’ouvrir des pages web, de télécharger et de lancer des applications, d’afficher des notifications sur l'écran du PC, de lancer des attaques DDoS sur les serveurs - en tout plus d’une dizaines de fonctionnalités dangereuses.

Les autres menaces d’octobre

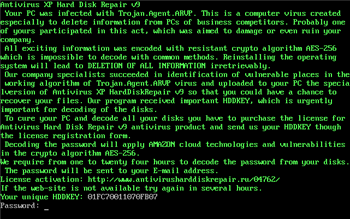

En octobre, un nouveau programme d'hameçonnage bloquant le MBR a été découvert par les spécialistes de Doctor Web, le Trojan.MBRlock.16, dont la caractéristique consiste à faire croire à l’utilisateur que les données de son PC ont été codées.

Lorsque le Trojan.MBRlock.16 est lancé sur le PC infecté et bloqué, il affiche une notification du soi-disant Antivirus XP Hard Disk Repair, disant que le système est infecté par le Trojan.Agent.ARVP, qui a codé toutes les données sur les disques durs (aucun codage n’est effectué en réalité). Pour sauver ses données et débloquer son PC, l’utilisateur est invité à "acheter une licence" pour recevoir une clé, en remplissant un formulaire sur le site des pirates et en effectuant un paiement en ligne. La clé unique et le mot de passe pour débloquer le PC sont générés par le Trojan.MBRlock.16 en fonction de la configuration matérielle du PC.

Pour débloquer les PC victimes d’hameçonnage, veuillez utiliser un générateur de mots de passe spécial, élaboré par les spécialistes de Doctor Web ftp://ftp.drweb.com/pub/drweb/tools/mbrlock16keygen.exe ou bénéficier du service de déblocage.

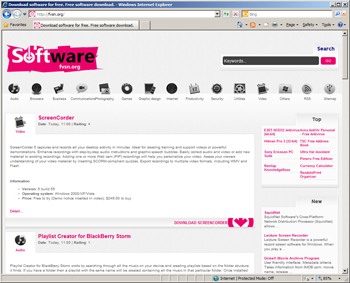

Un autre trojan détecté en octobre, le Trojan.SkynetRef.1, est un serveur proxy http servant à remplacer les pages dans le navigateur. Pour assurer une propagation efficace de leur « bébé », les pirates ont crée une série de pages web, comme fvsn.org, operadownload.info, downloadutorrent.info, downloadflashplayer.biz et d’autres.

Pour télécharger une application depuis ces sites, l’internaute doit utiliser un installateur dont le nom est associé à l’application en question. Si l’internaute sauvegarde cet installateur sur son PC et modifie son nom, alors il cesse de fonctionner. Si le nom n’a pas été modifié, le programme télécharge non seulement l’application choisie mais également le Trojan.SkynetRef.1. Ce trojan remplace les sites dans les navigateurs de l’utilisateur.

Fichiers malveillants détectés dans le courrier électronique en octobre 2011

| 01.10.2011 00:00 - 31.10.2011 23:00 | ||

| 1 | Trojan.Oficla.zip | 43106 (17.04%) |

| 2 | Trojan.DownLoader5.886 | 36915 (14.59%) |

| 3 | Win32.HLLM.MyDoom.33808 | 36678 (14.50%) |

| 4 | Trojan.PWS.Mailer.56 | 23177 (9.16%) |

| 5 | Win32.HLLM.MyDoom.54464 | 18309 (7.24%) |

| 6 | Trojan.MulDrop3.6042 | 12735 (5.03%) |

| 7 | Win32.HLLM.Netsky.18401 | 9577 (3.78%) |

| 8 | Win32.HLLM.MyDoom.based | 7015 (2.77%) |

| 9 | Win32.HLLM.Netsky.35328 | 6221 (2.46%) |

| 10 | Win32.HLLM.Netsky | 4288 (1.69%) |

| 11 | Win32.HLLM.Beagle | 4140 (1.64%) |

| 12 | Trojan.DownLoad2.22099 | 3508 (1.39%) |

| 13 | W97M.Spool | 2791 (1.10%) |

| 14 | JS.IFrame.151 | 2615 (1.03%) |

| 15 | BackDoor.IRC.Sdbot.4590 | 1854 (0.73%) |

| 16 | Exploit.IframeBO | 1815 (0.72%) |

| 17 | BackDoor.IRC.Bot.872 | 1470 (0.58%) |

| 18 | Win32.Sector.28480 | 1370 (0.54%) |

| 19 | Win32.HLLM.Netsky.based | 1343 (0.53%) |

| 20 | Win32.HLLM.Netsky.24064 | 1246 (0.49%) |

Total analysés: 118,243,404

Total virus détectés: 253,032 (0.21%)

Fichiers malveillants détectés sur les PC des utilisateurs en octobre

| 01.10.2011 00:00 - 31.10.2011 23:00 | ||

| 1 | JS.Click.218 | 74679301 (42.06%) |

| 2 | Win32.Rmnet.12 | 33786253 (19.03%) |

| 3 | Trojan.IFrameClick.3 | 22083667 (12.44%) |

| 4 | Win32.HLLP.Neshta | 11033803 (6.21%) |

| 5 | JS.IFrame.112 | 6083679 (3.43%) |

| 6 | JS.IFrame.95 | 5325180 (3.00%) |

| 7 | Win32.HLLP.Sector.28332 | 4380023 (2.47%) |

| 8 | JS.IFrame.117 | 2747192 (1.55%) |

| 9 | Win32.HLLP.Whboy | 1776446 (1.00%) |

| 10 | Trojan.Fraudster.211 | 1725067 (0.97%) |

| 11 | Trojan.Mayachok.1 | 1681669 (0.95%) |

| 12 | Win32.HLLP.Whboy.45 | 1640615 (0.92%) |

| 13 | Win32.HLLP.Rox | 1106517 (0.62%) |

| 14 | Win32.Virut | 587649 (0.33%) |

| 15 | Trojan.MulDrop1.48542 | 531951 (0.30%) |

| 16 | Trojan.WMALoader | 511429 (0.29%) |

| 17 | Win32.Siggen.8 | 355786 (0.20%) |

| 18 | BackDoor.Ddoser.131 | 341686 (0.19%) |

| 19 | HTTP.Content.Malformed | 338613 (0.19%) |

| 20 | JS.Click.222 | 299005 (0.17%) |

Total analysés: 17,451,623,339,426,039

Total virus détectés: 177,541,621 (0.00%)

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments