Revenir vers la liste d'actualités

Le 08 février 2012

Les menaces de janvier

Le leader des détections par Dr.Web CureIt! est Win32.Expiro.23 (19,23% cas de détection), qui augmente ses droits dans l'OS, recherche les processus lancés et remplace leurs fichiers.

Le numéro deux est Win32.Rmnet.8 (8,86% de cas),virus pénétrant via les périphériques amovibles infectés et capable de s’auto reproduire (faire une copie de lui-même) à l’insude l’utilisateur. Ce programme infecte les fichiers .exe, .dll, .scr, .html, .htm, et dans certains cas .doc et .xls, de plus il est capable de créer un processus autorun.inf. Tout de suite après son lancement, Win32.Rmnet modifie le MBR et enregistre un service Microsoft Windows Service (celui-ci peut jouer le rôle d'un rootkit dans l'OS), puis il cherche à supprimer le service RapportMgmtService, en intégrant des modules malveillants intitulés iexplore.exe. Win32.Rmnet vole les mots de passe des clients ftp Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla, Bullet Proof FTP. Ces informations peuvent ensuite être utilisées par les malfaiteurs pour les attaques réseau ou le stockage de différents objets malveillants sur des serveurs distants. Nous trouvons assez souvent deux autres virus Trojan.WMALoader et Trojan.Inor.

Les menaces visant le e-banking

Une nouvelle modification du Trojan.PWS.Ibank a été détectée en janvier, ce programme malveillant permet de transmettre aux pirates les données, les clés et les informations sur les configurations d'un grand nombre de logiciels de e-banking. La particularité de cette modification est la compatibilité avec un serveur VNC. Le code du serveur permet de travailler avec un protocole de serveur Zeus (Trojan.PWS.Panda), effectuant une gestion à distance. De plus, ce trojan possède un module servant à intercepter les informations traitées par le logiciel le plus répandu dans les institutions financières publiques en Russie. Ce trojan possède une architecture complexe et permet aux malfaiteurs d’effectuer des commandes depuis un serveur distant. Les informations techniques importantes ont été transmises directement aux institutions judiciaires.

Un autre programme malveillant détecté par Doctor Web devait permettre de réaliser une attaque de phishing sur les clients d’une banque russe. Le Trojan.Hosts.5590 crée un nouveau processus, y insère son propre code, s’enregistre dans la clé autorun du registre sous le nom Eldesoft.exe.

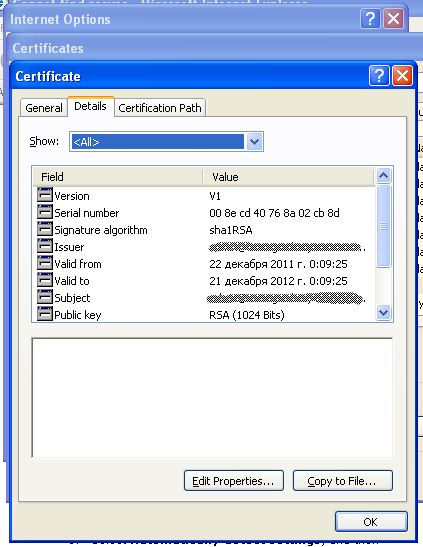

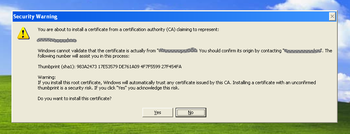

Si l’utilisateur utilise Microsoft Internet Explorer pour accéder à son site de e-banking, le trojan lance la fonction crypt32.dll pour installer un faux certificat. Le trojan intercepte le message de l'OS demandant une confirmation de création d'un nouveau certificat.

Si un autre navigateur est utilisé pour accéder au site de e-banking, le trojan utilise la bibliothèque nss3.dll pour installer son certificat. Contactant le centre de commande distant, le Trojan.Hosts.5590 reçoit un fichier de configuration avec une adresse IP de serveur de phishing et les noms de sites de e-banking que le trojan doit remplacer. Ensuite, une fausse page sera affichée à l’utilisateur via HTTPS, et les données d’identification seront transmises aux malfaiteurs. Grâce aux actions du service de sécurité de la banque ainsi qu'aux efforts des spécialistes Doctor Web, ce programme malveillant ne représente pas de danger pour les utilisateurs.

L’action des Winlocks diminue

Le nombre de personnes qui se sont adressées au support technique parce que leurs PC ont été bloqués par les winlock a diminué de 25%.

Ceci est lié non seulement à la diminution des modifications de ce trojan mais également au service www.drweb.com/xperf/unlocker, permettant de trouver le code de déblocage du PC bloqué par le Trojan.Winlock. De 13 à 15 000 utilisateurs en moyenne visitent cette page par jour.

Mais il existe des winlock ne possédant pas de code de déblocage, comme le Trojan.Winlock.5490, menaçant les français et ce lançant uniquement sur les PC localisés en français. Durant son lancement, le trojan vérifie s'il n'est pas lancé sur les machines virtuelles : VirtualBox, QEmu, VMWare etc, si oui, il arrête de fonctionner.

Il lance le processus svchost.exe et introduit son code dans ce processus, puis il masque le Panneau de configuration Windows et arrête tous les processus explorer.exe et taskmgr.exe. Ensuite, il s’inscrit dans la clé autorun du registre et affiche un message demandant de payer 100 euros avec une carte de paiement Paysafecard ou Ukash. Les données de la carte de crédit sont envoyées sur le serveur et l’utilisateur reçoit un message : Veuillez attendre, votre paiement sera traité dans les 24 heures. Le trojan ne possède pas de code de déblocage et se supprime au bout d’une semaine. Doctor Web a néanmoins mis en place une procédure pour tenter de débloquer les PC infectés par une variante de Trojan.Winlock.

Les utilisateurs de Vkontakte de nouveau menacés

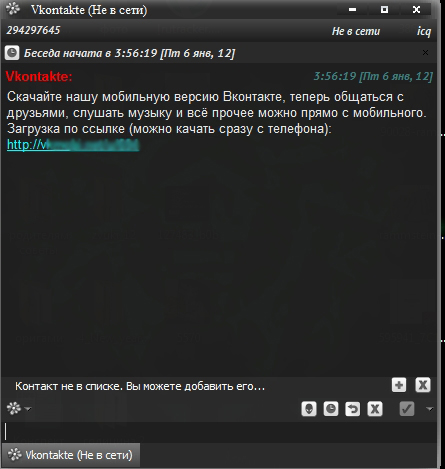

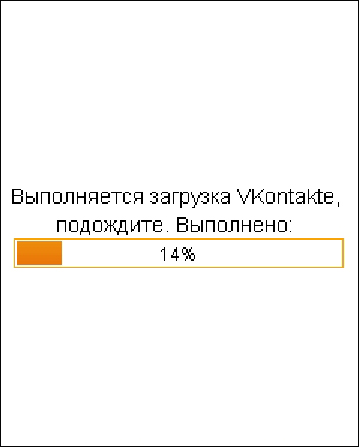

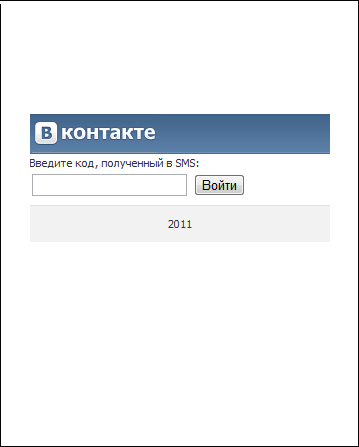

Les utilisateurs de Vkontakte surfant dans le réseau social depuis des mobiles supportant le Java ont vu augmenter le nombre de messages spam reçus via ICQ . Les malfaiteurs proposent de télécharger une application Vkontakte pour mobile.

Le programme est un fichier .jar capable de se lancer sur presque tout mobile Java. Pendant l‘installation, l'application envoie un SMS sur un numéro payant et demande d’introduire le code reçu sur la page des malfaiteurs, c’est ainsi que l’utilisateur s’abonne à un service payant.

Les résultats des moteurs de recherche

Les méthodes d’escroquerie ne cessent de se développer. En janvier, les pirates ont travaillé sur les résultats des moteurs de recherche.

Suite à une recherche sur un moteur, plusieurs pages s’affichent avec des liens vers des pages web correspondant à la requête (Search Engine Results Page, SERP). Les utilisateurs peuvent ouvrir plusieurs pages de résultats dans leur navigateur puis les consulter l’une après l’autre. Parmi une de ces pages, peut se trouver une fausse page, une page créée par des pirates, or, la plupart des utilisateurs font confiance aux résultats des moteurs de recherche et ne se méfient pas. Les pirates ont même créé de fausses pages de navigateurs, ainsi, le site LiveTool est une copie pirate d’un grand navigateur russe, Yandex. En cliquant sur le lien "A propos de l'entreprise", l’internaute est redirigé vers une fausse page du réseau social Vkontakte.

|

|

Une fausse page peut s’afficher dans les résultats d’une vraie page de navigateur. Une page SERP créée par des pirates contient les liens correspondants à la recherche de l’utilisateur pour qu’elle ne soit pas suspecte. C’est le passage sur la fausse page SERP, en cliquant sur un lien affiché dans les résultats de la recherche, qui fait que l’utilisateur se retrouve sur des pages pirates propageant un logiciel malveillant. Aujourd’hui, parmi les fausses pages, nous trouvons surtout des copies de réseaux sociaux et des sites propageant des Trojan.SmsSend.

Si, auparavant, les malfaiteurs créaient surtout de fausses pages de réseaux sociaux, maintenant la tendance a changé, des navigateurs entiers sont copiés avec des résultats de recherche correspondants.

Fichiers malveillants détectés dans le courrier électronique en janvier

| 01.01.2012 00:00 - 31.01.2012 18:00 | ||

| 1 | Trojan.DownLoad2.24758 | 974126 (28.66%) |

| 2 | Trojan.Oficla.zip | 831616 (24.47%) |

| 3 | Trojan.Tenagour.9 | 423106 (12.45%) |

| 4 | Trojan.Inject.57506 | 258383 (7.60%) |

| 5 | EICAR Test File (NOT a Virus!) | 198666 (5.84%) |

| 6 | Trojan.DownLoad2.32643 | 132938 (3.91%) |

| 7 | Trojan.Tenagour.3 | 110835 (3.26%) |

| 8 | Trojan.Siggen2.58686 | 66624 (1.96%) |

| 9 | Trojan.Siggen2.62026 | 66398 (1.95%) |

| 10 | Win32.HLLM.Netsky.18516 | 53409 (1.57%) |

| 11 | Trojan.DownLoad2.34604 | 44053 (1.30%) |

| 12 | Trojan.Packed.19696 | 44038 (1.30%) |

| 13 | Trojan.DownLoader5.26458 | 25809 (0.76%) |

| 14 | Trojan.Siggen.65070 | 24806 (0.73%) |

| 15 | Trojan.DownLoader4.5890 | 22291 (0.66%) |

| 16 | Trojan.DownLoader4.31404 | 22145 (0.65%) |

| 17 | Trojan.DownLoader5.886 | 21686 (0.64%) |

| 18 | Trojan.DownLoader4.61182 | 21133 (0.62%) |

| 19 | Trojan.PWS.Panda.1513 | 20104 (0.59%) |

| 20 | BackDoor.Bifrost.23284 | 6113 (0.18%) |

Total analysés: 1,149,052,932

Virus détectés: 3,399,130 (0.30%)

Fichiers malveillants détectés sur les PC des utilisateurs en janvier

| 01.01.2012 00:00 - 31.01.2012 18:00 | ||

| 1 | Win32.Rmnet.12 | 23948173 (30.31%) |

| 2 | JS.Click.218 | 14651677 (18.54%) |

| 3 | JS.IFrame.117 | 8323572 (10.53%) |

| 4 | Win32.HLLP.Neshta | 8098226 (10.25%) |

| 5 | JS.IFrame.112 | 3734140 (4.73%) |

| 6 | JS.IFrame.95 | 3312785 (4.19%) |

| 7 | Trojan.IFrameClick.3 | 2716412 (3.44%) |

| 8 | Win32.Virut | 2672403 (3.38%) |

| 9 | Trojan.MulDrop1.48542 | 1946447 (2.46%) |

| 10 | Trojan.Hosts.5006 | 1369212 (1.73%) |

| 11 | Trojan.DownLoader.17772 | 906094 (1.15%) |

| 12 | Trojan.PWS.Ibank.474 | 562056 (0.71%) |

| 13 | Win32.HLLP.Whboy.45 | 415298 (0.53%) |

| 14 | Trojan.DownLoader5.18057 | 339809 (0.43%) |

| 15 | JS.IFrame.176 | 319449 (0.40%) |

| 16 | Trojan.Packed.22271 | 318517 (0.40%) |

| 17 | Trojan.PWS.Ibank.456 | 280158 (0.35%) |

| 18 | Trojan.DownLoader.42350 | 221567 (0.28%) |

| 19 | Win32.Virut.56 | 218322 (0.28%) |

| 20 | JS.Autoruner | 213647 (0.27%) |

Total analysés: 114,007,715,914

Virus détectés: 79,017,655 (0.07%)

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments