Revenir vers la liste d'actualités

2 avril 2013

Situation virale

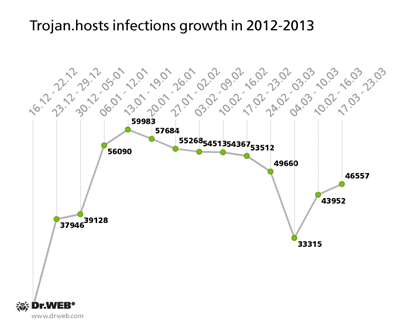

Les malwares les plus répandus en février 2013 selon les statistiques de l'utilitaire de traitement Dr.Web CureIt! restent les Trojans de la famille Trojan.Hosts. Au cours du mois, il y a eu 186.496 cas de modifications de fichier hosts (gérant la transformation des adresses réseau vers les noms DNS), représentant plus de 10% des menaces détectées.

Ce phénomène est décrit dans les actualitéspubliées par Doctor Web. Pour propager le trojan, les malfaiteurs piratent les pages web afin d’y placer un interpréteur de commandes pour modifier le fichier .htacess et sauvegarder sur la page un script malveillant. Lorsque l’utilisateur ouvre une page, il voit des liens redirigeant vers plusieurs applications malveillantes. Un autre moyen utilisé pour diffuser les Trojans de la famille Trojan.Hosts est de les transmettre via des backdoors ou des downloader. La modification la plus répandue est le Trojan.Hosts.6815.

Au début de 2013, la propagation des Trojan.Hosts est devenue épidémique : environ 9 500 cas d’infections étaient détectés par les logiciels antivirus Dr.Web. La propagation maximale a été enregistrée au mois de janvier puis mi-février, au début du mois de mars, cette propagation a connu un ralentissement mais dans la seconde moitié du mois, le nombre d'infections a recommencé à augmenter. L'évolution de cette propagation est représentée sur le diagramme ci-dessous.

Le ver informatique Win32.HLLW.Phorpiex.54 prend sa place parmi les menaces les plus répandues du mois. Ce malware utilise le courriel ou se copie sur les supports amovibles afin de donner l'accès aux machines infectées.

La quatrième place est occupée par une archive payante détectée par Dr.Web comme Trojan.SMSSend.2363, puis viennent les Trojans BackDoor.IRC.NgrBot.42 et Win32.HLLP.Neshta. Le tableau ci-dessous affiche la vingtaine de malwares les plus répandus selon les statistiques de l'utilitaire de traitement Dr.Web CureIt! :

| Nom | % |

|---|---|

| Trojan.Hosts | 10.96 |

| Trojan.Hosts.6815 | 1.62 |

| Win32.HLLW.Phorpiex.54 | 1.11 |

| Trojan.SMSSend.2363 | 1.02 |

| BackDoor.IRC.NgrBot.42 | 0.91 |

| Win32.HLLP.Neshta | 0.80 |

| Trojan.StartPage.48148 | 0.69 |

| Trojan.Click2.47013 | 0.66 |

| Trojan.MayachokMEM.4 | 0.59 |

| Win32.Sector.22 | 0.56 |

| Trojan.Mayachok.18024 | 0.56 |

| BackDoor.Andromeda.22 | 0.55 |

| Trojan.Mayachok.18582 | 0.54 |

| BackDoor.Butirat.245 | 0.51 |

| Trojan.Winlock.6426 | 0.47 |

| Exploit.CVE2012-1723.13 | 0.43 |

| Trojan.Popuper.42548 | 0.41 |

| Trojan.PWS.Panda.368 | 0.40 |

| Trojan.Hosts.6708 | 0.40 |

| Trojan.Rmnet | 0.39 |

Botnets

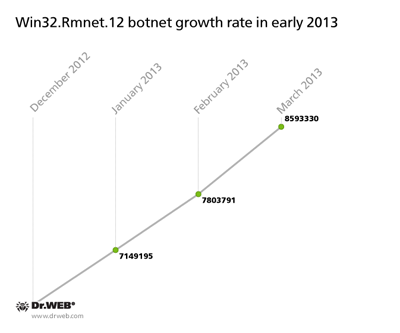

A la fin de l’année 2012, les analystes de Doctor Web ont supposé que le volume du botnet composé de postes de travail infectés par le virus Win32.Rmnet.12 augmenterait. En décembre 2012, le nombre total d'ordinateurs infectés a atteint 6,5 millions, et le 27 mars 2013, leur nombre était 8.593.330, soit une augmentation de 2 millions. Ainsi, l'accroissement moyen quotidien du botnet Win32.Rmnet.12 en janvier était d'environ 15 à 25 000 ordinateurs infectés, en février et mars - 20-22 000. L'évolution du volume du botnet est représentée sur le graphique ci-dessous.

Le virus de fichier Win32.Rmnet.12 est doté d'une fonctionnalité de backdoor et il est capable d'exécuter les commandes provenant d'un serveur distant. En outre, il est capable de voler les mots de passe pour les clients FTP pour les utiliser lors des attaques ou des infections des sites. Ce programme malveillant peut injecter un code parasite dans les pages web, rediriger les utilisateurs vers des sites piratés ou transmettre des formulaires remplis par les victimes sur les serveurs distants. Le Win32.Rmnet.12 est un virus de fichier ayant la capacité de se répliquer.

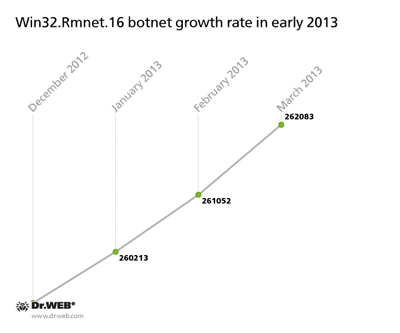

Le volume du botnet Win32.Rmnet.16 est en accroissement. C'est une modification du Win32.Rmnet. En décembre 2012, le nombre total d'ordinateurs infectés a atteint 259 458, et à la fin du mois de mars, le nombre était 262 083, soit une augmentation de 2625 machines. L'accroissement moyen quotidien du botnet représente 20 à 30 infections. L'évolution du volume du botnet est illustrée sur le graphique ci-dessous.

Malheureusement, malgré les nombreuses publications et alertes de Doctor Web, les entreprises pharmaceutiques se retrouvent encore ciblées par le Trojan BackDoor.Dande, conçu pour voler des données dans les logiciels du groupe s'appelant Système de commande en ligne, un logiciel utilisé par les entreprises pharmaceutiques et les pharmacies pour commander les médicaments auprès des fournisseurs. Compte tenu du fait que le trojan peut fonctionner uniquement sur les ordinateurs sur lesquels est installé l'un des systèmes de commande de médicaments en ligne, on peut supposer que le botnet BackDoor.Dande contient principalement des postes appartenant à des pharmacies ou entreprises pharmaceutiques. A la fin 2012, ce botnet enrôlait 3031 ordinateurs, au mois de mars 2013, 3066 ordinateurs en Russie, et environ 800 en dehors. La croissance du botnet BackDoor.Dande est actuellement proche de zéro.

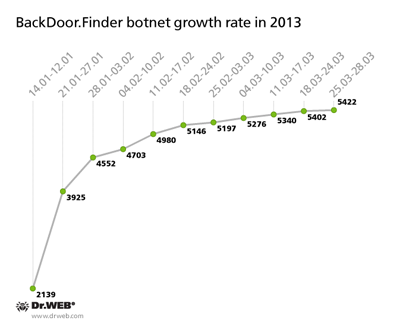

Depuis le mois de janvier 2013, Doctor Web a parlé de la propagation (surtout aux États-Unis) des Trojans BackDoor.Finder Ces Trojans interceptent les requêtes des utilisateurs des navigateurs Microsoft Internet Explorer, Mozilla Firefox, Maxthon, Google Chrome, Safari, Opera, Netscape et Avant. A l'heure actuelle, 5422 bots ont contacté les serveurs de gestion contrôlés par les spécialistes de Doctor Web. L'évolution du botnet BackDoor.Finder est illustrée ici :

La menace du mois

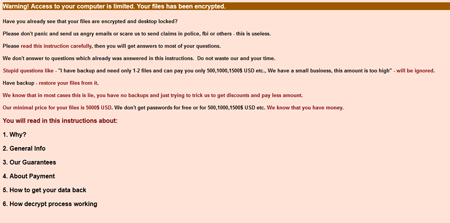

Le mois de mars est marqué par la propagation des Trojans encodeurs, parmi lesquels se distingue le Trojan.ArchiveLock.20 car c'est le malware qui emballe les fichiers dans une archive WinRAR protégée par mot de passe. Jusqu'au mois de mars, ces Trojans infectaient les ordinateurs en Russie, mais durant le mois dernier, ils ont élargi la zone géographique de propagation, incluant à ce jour les pays européens, notamment l'Espagne et la France. Du 23 au 26 mars, le support technique de Doctor Web a reçu 150 requêtes de victimes de ce malware provenant d'Italie. Le nombre de victimes ne cesse de croître.

Les malfaiteurs lancent une attaque par force brute via le protocole RDP pour distribuer ce Trojan. Après avoir pris le contrôle de la machine, Trojan.ArchiveLock.20 efface la corbeille et les copies de sauvegarde des données, puis compresse les fichiers selon une liste pré-configurée dans une archive SFX protégée par mot de passe en utilisant WinRAR. Les fichiers originaux sont supprimés à l'aide d’un utilitaire spécial, ce qui rend impossible la restauration des objets supprimés.

Vous pouvez consulter plus d’information sur ce Trojan dans cet article.

Les analystes de Doctor Web peuvent dans quelques cas restaurer les fichiers compressés par le Trojan.ArchiveLock.20 : En cas d’infection, créez une requête sur le site dans la catégorie " Requête pour nettoyage ".

Trojan publicitaire ciblant Mac OS X

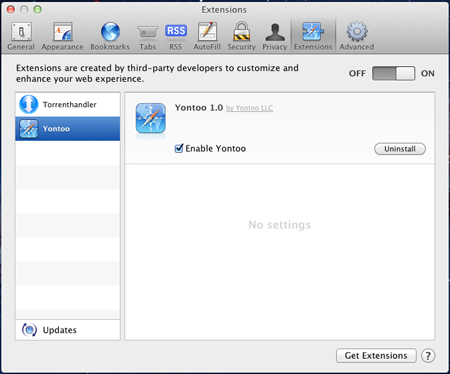

Il existe déjà beaucoup de Trojans publicitaires touchant Windows, mais on constate la croissance de publiciels ciblant différentes plateformes, y compris Mac OS X et dont le Trojan.Yontoo.1 est un exemple.

Ce Trojan installe sur le Mac infecté les plug-ins pour les navigateurs Safari, Google Chrome et Mozilla Firefox. La victime peut télécharger Trojan.Yontoo.1 sous forme d’un lecteur multimédia, d’un programme pour améliorer la qualité de la vidéo, d’un programme " accélérant " le téléchargement de fichiers, etc.

Le plug-in reçoit un fichier spécial qui embarque dans les pages téléchargées par l'utilisateur les publicités, provenant de programmes partenaires et transmet les données concernant les sites visités par l'utilisateur. en savoir plus sur ce programme malveillant lisez cet article, publié sur le site de Doctor Web.

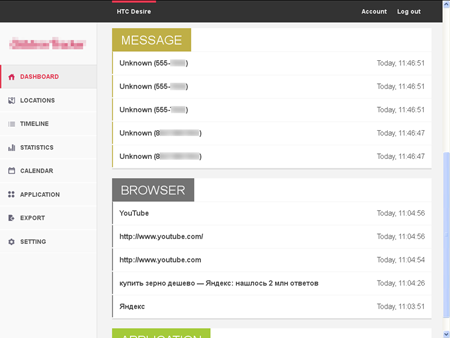

Les menaces ciblant Android

Lors du mois de mars, les spécialistes ont détecté un certain nombre de menaces ciblant Android OS. Au début du mois, un Trojan primitif Android.Biggboss a été ajouté aux bases virales de Doctor Web. Ce malware est distribué dans des applications modifiées et conçues pour les utilisateurs d'Inde. Après son installation sur un appareil mobile tournant sous Android, Android.Biggboss, téléchargé comme un service lors du démarrage du système d'exploitation, affiche une fenêtre, informant l’utilisateur qu’un message important de la part du service des ressources humaines d’une entreprise va arriver. Si l'utilisateur ouvre ce message, le Trojan télécharge, via une URL spécifique, une image contenant un faux message du service des ressources humaines de Tata India Limited, qui en réalité n'a aucune relation avec la vraie société TATA. Le message propose un poste au candidat, dont le CV est sensé avoir été sélectionné sur Internet. Avec la description du poste, le message demande un virement sur un compte bancaire afin d’être sûr de passer l’entretien et d’obtenir le poste.

|

|

De nouveaux Trojans espions ciblant les utilisateurs japonais, conçus voler les données confidentielles des répertoires des appareils mobiles sous Android. Ils ont été ajoutés aux bases virales Dr.Web sous les noms suivants : Android.EmailSpy.2.origin, Android.EmailSpy.3.origin et Android.EmailSpy.4.origin. Comme toujours, ces Trojans se cachent sous la forme d'un lecteur vidéo, émulateur de jeux et caméra x-ray.

| |

|

|

Après le lancement, ces programmes malveillants imitent l'initialisation de la configuration ou le démarrage de l’application, puis affichent un message indiquant une erreur ou une incapacité d'exécuter l'action demandée. Dans le même temps, ils volent les données de la liste de contacts et les envoient sur un serveur distant.

|

|

|

Il faut noter que certains Trojans de cette famille peuvent envoyer sur les numéros trouvés dans la liste des contacts, des SMS contenant des liens pour télécharger des Trojans similaires. Ceci augmente considérablement la vitesse de diffusion de ces Trojans et le nombre de victimes.

En outre, de nouvelles modifications des Trojans de la famille Android.SmsSend, ainsi que les adwares tels que Android.Recon.3.origin et Program.Childtrack.1.origin ont été détectés.

Fichiers malveillants détectés dans le courrier électronique en mars 2013

| 01.03.2013 00:00 - 31.03.2013 23:00 | ||

| 1 | Trojan.Packed | 1.32% |

| 2 | Trojan.Inject2.23 | 1.28% |

| 3 | Trojan.Necurs.97 | 1.27% |

| 4 | JS.Redirector.155 | 1.07% |

| 5 | Trojan.PWS.Stealer.1932 | 0.92% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.63% |

| 7 | BackDoor.Slym.1498 | 0.54% |

| 8 | Win32.HLLM.MyDoom.33808 | 0.48% |

| 9 | Trojan.PWS.Panda.547 | 0.44% |

| 10 | JS.Redirector.186 | 0.41% |

| 11 | Trojan.Packed.196 | 0.40% |

| 12 | SCRIPT.Virus | 0.33% |

| 13 | BackDoor.IRC.NgrBot.42 | 0.33% |

| 14 | Trojan.PWS.Panda.655 | 0.31% |

| 15 | Trojan.Siggen5.528 | 0.30% |

| 16 | Trojan.DownLoader1.64229 | 0.28% |

| 17 | Exploit.CVE2012-0158.19 | 0.26% |

| 18 | Trojan.KillProc.22394 | 0.26% |

| 19 | Win32.HLLM.Graz | 0.26% |

| 20 | Win32.HLLM.Beagle | 0.25% |

Fichiers malveillants détectés sur les ordinateurs des utilisateurs en mars 2013

| 01.03.2013 00:00 - 31.03.2013 23:00 | ||

| 1 | SCRIPT.Virus | 0.65% |

| 2 | Adware.Downware.915 | 0.63% |

| 3 | Tool.Unwanted.JS.SMSFraud.26 | 0.54% |

| 4 | JS.IFrame.387 | 0.44% |

| 5 | Adware.Downware.179 | 0.44% |

| 6 | Tool.Unwanted.JS.SMSFraud.10 | 0.37% |

| 7 | JS.Redirector.175 | 0.34% |

| 8 | Trojan.Fraudster.407 | 0.33% |

| 9 | Trojan.Fraudster.394 | 0.33% |

| 10 | Adware.Webalta.11 | 0.33% |

| 11 | Trojan.Fraudster.424 | 0.31% |

| 12 | Adware.Downware.910 | 0.30% |

| 13 | Win32.HLLW.Shadow | 0.28% |

| 14 | Adware.InstallCore.99 | 0.28% |

| 15 | Trojan.PWS.SpySweep.389 | 0.27% |

| 16 | Tool.Skymonk.12 | 0.26% |

| 17 | Win32.HLLW.Autoruner.59834 | 0.26% |

| 18 | Adware.InstallCore.53 | 0.26% |

| 19 | Tool.Skymonk.11 | 0.25% |

| 20 | JS.Redirector.179 | 0.24% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments