Revenir vers la liste d'actualités

le 23 mai 2013

Doctor Web a déjà alerté sur une large propagation des virus de fichiers Win32.Rmnet.12 et Win32.Rmnet.16, capable d'enrôler les ordinateurs en botnets. Rappelons que les logiciels malveillants de la famille Win32.Rmnet représentent un virus de fichiers multi-composants, capable de se répliquer. Le virus comprend plusieurs modules et peut injecter un code parasite dans les pages web, rediriger les utilisateurs vers des sites piratés ou transmettre des formulaires remplis par les victimes sur des serveurs distants. En outre, les virus de la famille Rmnet peuvent également voler les mots de passe des clients FTP tels que Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla et Bullet Proof FTP.

Les spécialistes de Doctor Web ont réussi à intercepter un autre sous-réseau Win32.Rmnet en utilisant la méthode de sinkhole. Dans ce sous-réseau, ils ont détecté la propagation de deux nouveaux modules malveillants, baptisés Trojan.Rmnet.19. L'un d'eux est conçu pour détecter les machines virtuelles sur l'ordinateur infecté, mais le second est plus « intéressant ». En simulant les actions des utilisateurs (notamment en cliquant sur des icônes), ce module désactive sur la machine infectée les antivirus Microsoft Essential Security, Norton Antivisus, ESET NOD32, Avast, Bitdefender, AVG.

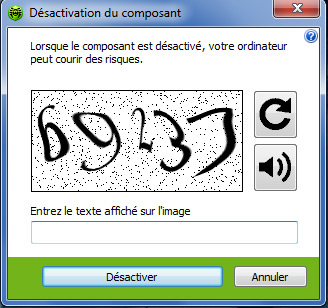

Ce composant ne représente pas de menace pour les utilisateurs de Dr.Web, puisque pour désactiver les composants antivirus, il faut entrer un CAPTCHA, ce que le Trojan.Rmnet.19 ne peut pas faire.

Dans ce sous-réseau, le virus télécharge depuis le serveur de gestion sur l'ordinateur infecté, sept modules malveillants au total :

- un nouveau module, capable de désactiver le logiciel antivirus ;

- un module pour voler les fichiers cookies ;

- un serveur local FTP ;

- un module pour la mise en œuvre d'injections SQL ;

- un module pour voler les mots de passe des clients FTP ;

- un nouveau module, capable de détecter les machines virtuelles ;

- un module pour avoir un accès distant au système infecté.

En outre, les virus de fichiers de la famille de Rmnet comprennent les composants basiques suivants :

- un module pour charger les autres modules dans la mémoire ;

- un module de backdoor ;

- un module pour supprimer les logiciels antivirus.

Pour la journée du 22 mai 2013, environ 18.000 bots se sont connectés au serveur de gestion, interceptés par les spécialistes de Doctor Web. D'après les données recueillies, nous pouvons conclure que la cible principale des malfaiteurs sont le Royaume-Uni et d'Irlande, car 15 253 cas d'infections (84,5%) ont été détectés dans ces pays, la deuxième place étant occupée par les utilisateurs français (1.434 cas, soit 7,9%). Les spécialistes de Doctor Web continuent à surveiller le botnet.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments