Revenir vers la liste d'actualités

Le 1 Juin 2009

Le fait le plus marquant du mois de mai a été l'apparition de nouveaux cas de ransomware, preuve que les méthodes d’ingénierie sociale s’améliorent et que les outils qui facilitent l’activité des fraudeurs se multiplient. En ce qui concerne le spam, la quantité d’envoi de publicité augmente et de nouvelles méthodes de détournement des filtres antispam apparaissent.

Ransomware

Durant ces dernières années, la création de programmes malicieux a eu de plus en plus une vocation commerciale, faisant apparaître un nouveau type de menace virale : les «ransomware».

C’est l’année 2005 qui a vu le début de la propagation des ransomwares : des Trojans chiffraient les fichiers des utilisateurs et proposaient de contacter les éditeurs du logiciel malicieux afin d’effectuer le déchiffrage. Ensuite, un message annonçait le taux de rachat des données et le mode de paiement. Selon la classification Dr.Web, ces programmes malicieux s’appellent Trojan.PGPCoder et Trojan.Encoder,ces deux appellations désignant également les multiples variantes issues de ces programmes. Pour le déchiffrage des fichiers, les spécialistes de Doctor Web ont créé des utilitaires spéciaux, téléchargeables sur le site de l'éditeur.

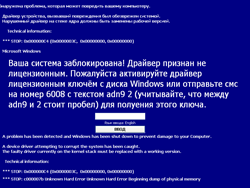

Bien que les Trojans bloquant l’accès à Windows aient été connus seulement en 2009, les premiers modèles de ce type de programmes malicieux (Trojan.Winlock) sont apparus en 2005, en même temps que les chevaux de troie cryptant les données des utilisateurs.

Par mesure de simplicité, les fraudeurs ont recouru aux SMS payants pour que les victimes les envoient depuis différents pays du monde.

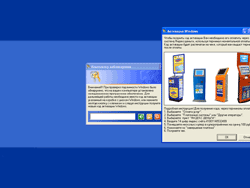

A partir de 2008, ce type de menaces s’est répandu via l’envoi de bannières pornographiques (Trojan.Blackmailer), avec le même principe de rançon pour récupérer les données. La plupart des Trojans sont destinés au navigateur Internet Explorer mais certaines versions ont été créées pour Mozilla Firefox et Opera.

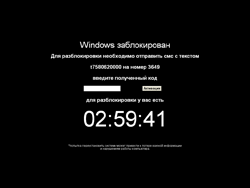

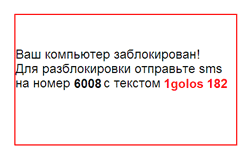

La méthode de rançon demandée via SMS a également été utilisée par les créateurs du Trojan bloquant Windows, une variation du Trojan.Winlock. Là encore, des utilitaires spéciaux, mis à jour de façon permanente, ont été conçus pour débloquer Windows. Pour la détection des différentes versions du Trojan.Winlock, les techniciens de Doctor Web ont élaboré des signatures spéciales « Trojan.Winlock.origin » qui permettent de détecter les modifications du Trojan même si elles ne sont pas encore répertoriées dans la base virale.

Récemment, le design des modifications du Trojan.Winlock est devenu plus agressif, incluant une horloge avec un compte à rebours. De plus, l’utilisateur reçoit une notification l’informant que la tentative de réinstallation du système mènera à la perte des données.

Il existe beaucoup d’imitateurs du Trojan.Winlock de mauvaise qualité. Dans ce cas, pour débloquer le système, il est requis de saisir le mot de passe spécifié dans le code du Trojan. Mais parfois, la fonction de déblocage n’est pas incluse dans le logiciel malveillant qui propose d’envoyer un SMS à un numéro donné. Ce message ne fait qu’augmenter la popularité des éditeurs de virus dans les réseaux sociaux, tandis que le système d’exploitation reste bloqué.

L’une des dernières innovations des hackers est la création d’un générateur de Trojans bloquant le système Windows, générateur leur permettant de fabriquer de multiples variantes du Cheval de Troie comportant différents messages de rançon.

Sortie des nouvelles versions du GUI Scanner

Au mois de mai de 2009, Doctor Web a publié de nouvelles versions du GUI Scanner pour Windows, faites pour réagir rapidement aux nouvelles menaces virales comme la modification du rootkit BackDoor.Maosboot et du Trojan Trojan.AuxSpy.

Le Trojan.AuxSpy bloque le lancement et empêche le fonctionnement de certains utilitaires aptes à le neutraliser. Bien que le Trojan ne fonctionne pas dans le noyau du système, il est inscrit dans la partie non standard du registre système et a la capacité de se rétablir depuis la mémoire.

L’apparition des programmes malicieux de ce type prouve que non seulement les bases de données virales de l’antivirus doivent être mises à jour mais également tous ses composants.

Vulnérabilité du navigateur Safari

Une vulnérabilité du navigateur Apple Safari 3.2.3, notamment d’un de ses répertoires (le composant libxml) a été découverte au milieu du mois de mai. La vulnérabilité permet l’exécution de code arbitraire à distance. Pour en savoir plus, merci de lire le bulletin de sécurité Apple daté du 12.05.2009. Il est à noter que la vulnérabilité est incluse dans le navigateur Safari indépendamment de la plate-forme utilisée, c’est-à-dire que les machines sous Mac OS X sont vulnérables ainsi que les machines sous MS Windows. Outre cela, cette vulnérabilité permet aux hackers d’installer le code malicieux dans le système.

Spam

Le taux de spam dans les messages a conservé, au mois de mai, le niveau du mois précédent. A noter, l’augmentation des messages incitant les entreprises à utiliser le spam pour faire de la publicité, arguant de la légitimité de ce type d’envois et du fait que de grandes entreprises y ont recours.

Il existe également une progression des messages proposant des gains immédiats sur Internet.

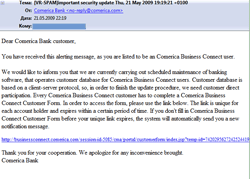

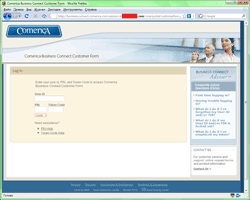

Malgré leur faible efficacité, les envois de phishing continuent. Parmi les victimes des fraudeurs, les clients des nouveaux systèmes mis en ligne par certaines institutions financières. On peut mentionner, au mois de mai, l’envoi de phishing ciblant les utilisateurs du système Comerica Business Connect de la banque américaine Comerica Bank.

|

|

Détection sur des serveurs de messagerie — mai

| 01.05.2009 00:00 - 01.06.2009 00:00 | ||

| 1 | Win32.HLLM.Netsky.35328 | 14813173 (41.31%) |

| 2 | Win32.HLLM.Beagle | 3612033 (10.07%) |

| 3 | Win32.HLLM.MyDoom.33808 | 3554352 (9.91%) |

| 4 | Win32.HLLM.Netsky.28672 | 2425299 (6.76%) |

| 5 | Win32.HLLM.MyDoom.44 | 1568617 (4.37%) |

| 6 | Win32.HLLM.Netsky.based | 1403727 (3.91%) |

| 7 | Win32.HLLM.Perf | 1056208 (2.95%) |

| 8 | Win32.HLLM.MyDoom.based | 820918 (2.29%) |

| 9 | Trojan.MulDrop.19648 | 661200 (1.84%) |

| 10 | Win32.HLLM.Beagle.32768 | 627811 (1.75%) |

| 11 | Trojan.MulDrop.13408 | 626816 (1.75%) |

| 12 | Win32.HLLM.Netsky | 578837 (1.61%) |

| 13 | Win32.HLLM.MyDoom.49 | 554956 (1.55%) |

| 14 | Exploit.IFrame.43 | 481410 (1.34%) |

| 15 | Trojan.PWS.Panda.114 | 391321 (1.09%) |

| 16 | Win32.HLLM.Beagle.27136 | 378735 (1.06%) |

| 17 | Win32.HLLM.Netsky.28008 | 362897 (1.01%) |

| 18 | Win32.HLLM.Graz | 277064 (0.77%) |

| 19 | Win32.HLLM.Beagle.pswzip | 260037 (0.73%) |

| 20 | Exploit.IframeBO | 175968 (0.49%) |

| fichiers scannés au total : | 163,867,066,697 |

| fichiers infectés : | 35,861,521 (0.0218%) |

Détection sur des postes de travail – mai

| 01.05.2009 00:00 - 01.06.2009 00:00 | ||

| 1 | Win32.HLLW.Shadow.based | 2347116 (18.99%) |

| 2 | Win32.HLLW.Gavir.ini | 723353 (5.85%) |

| 3 | Trojan.AuxSpy.13 | 506981 (4.10%) |

| 4 | VBS.Generic.548 | 285643 (2.31%) |

| 5 | Win32.HLLW.Autoruner.2536 | 274582 (2.22%) |

| 6 | Win32.HLLW.Autoruner.5555 | 270656 (2.19%) |

| 7 | DDoS.Kardraw | 248823 (2.01%) |

| 8 | Trojan.DownLoad.35128 | 243625 (1.97%) |

| 9 | Trojan.DownLoader.42350 | 225703 (1.83%) |

| 10 | Win32.Sector.17 | 219578 (1.78%) |

| 11 | Win32.Alman | 210942 (1.71%) |

| 12 | Trojan.Starter.544 | 206115 (1.67%) |

| 13 | Win32.Virut.14 | 198389 (1.61%) |

| 14 | Win32.HLLM.Netsky.35328 | 196459 (1.59%) |

| 15 | Win32.HLLM.Beagle | 155071 (1.25%) |

| 16 | Trojan.AuxSpy.15 | 143727 (1.16%) |

| 17 | Win32.HLLW.Autoruner.274 | 136360 (1.10%) |

| 18 | Trojan.Botnetlog.9 | 131285 (1.06%) |

| 19 | Trojan.AuxSpy.7 | 122566 (0.99%) |

| 20 | Trojan.DownLoad.36194 | 121743 (0.99%) |

| fichiers scannés au total : | 99,061,889,355 |

| fichiers infectés : | 12,358,946 (0.0125%) |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments