Doctor Web, Ltd présente son rapport d’activité virale pour le premier semestre 2009

Aperçus viraux | Top des actualités Doctor Web | Toutes les actualités | Alertes virales

Doctor Web présente son aperçu de l’activité virale du premier semestre 2009. Trois types d’attaques majeurs ressortent : les logiciels malicieux attaquant les DABs, les ransomwares et les nouvelles menaces pour Mac OS X. A noter également, au printemps, l’apparition d’un nouveau botnet enrôlant, non pas des machines mais des ressources web infectées. En revanche, on note une tendance à la baisse importante de l’implication des ordinateurs dans les botnets Shadow (Conficker, Downdup).

Botnets

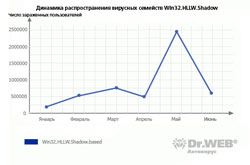

Les premiers mois de 2009 ont été marqués par la diffusion du ver de réseau Win32.HLLW.Shadow.

Les postes de travail infectés par ce logiciel malicieux ont été ajoutés au botnet contenant des milliers d’ordinateurs situés dans le monde entier. Win32.HLLW.Shadow a été propagé par des biais variés comme les vulnérabilités d’OS Windows ou les disques amovibles, tentant de récupérer le mot de passe de l’administrateur réseau (beaucoup de réseau locaux utilisent des mots de passe simples).

Lors de l’épidémie de Win32.HLLW.Shadow, ses auteurs ont édité beaucoup de modifications du ver qui ont rapidement été insérées dans les bases de données virales Dr.Web. On peut noter une baisse de l’activité de ce ver qui ne fait pas partie du top dix des virus.

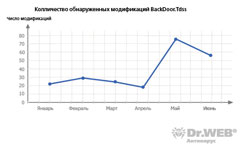

Parmi d’autre botnets remarquables au premier semestre 2009, il faut noter Virut, un virus polymorphe compliqué, ainsi que le botnet Tdss, qui a utilisé les technologies rootkits de masquage pour infecter les systèmes. Le BackDoor.Tdss s’est activement propagé durant les six premiers mois de l’année, apparaissant sous différentes formes issues de ses modifications.

Ce backdoor dispose de plusieurs ensembles de modules différents, ce qui prouve que sa création et sa diffusion ont été faites dans un but lucratif. Le diagramme ci-dessous montre le nombre de modifications du virus depuis le début de l’année jusqu’à maintenant.

Un des derniers botnets significatifs est un botnet créé grâce à l’activité de la famille virale de bootkits BackDoor.MaosBoot. C’est un des rootkits les plus compliqués à neutraliser. Pendant le premier semestre de l’année, les spécialistes de Doctor Web ont découvert deux nouvelles versions de bootkits.

En avril, les fraudeurs ont eu recours à l’usage du réseau social Twitter dans l’algorithme de génération du nom de domaine du centre de gestion du botnet. Au mois de mai, le rootkit a été propagé sur de nombreux sites web qui avaient la possibilité, après avoir été infectés, de détecter leurs « victimes » selon leur localisation géographique. Par exemple, BackDoor.MaosBoot n’attaquait pas un hôte, à moins qu’il soit localisé en Allemagne ou aux Etats-Unis.

JS.Gumblar

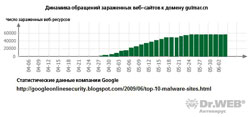

Jusqu’à présent, les botnets les plus importants contenaient pour l’essentiel des postes de travail infectés. Aujourd’hui, suite à la création de JS.Gumblar et à l’activité d’objets malicieux de la même famille, ce sont plus de 6000 pages web infectées qui ont été enrôlées dans le botnet.

La mi-mai 2009 a vu une vague de scénarios malicieux écrits en langage javascript. C’est à ce moment que JS.Gumblar s’est mis à l’attaque.

Les scénarios malicieux de JS.Gumblar ont attaqué beaucoup de ressources web dont la plupart n’avaient jamais été contaminées auparavant.

Ci-dessous, les statistiques présentées par Google montrant le nombre d’appels à gumblar.cn,– le site depuis lequel les scénarios malicieux ont été téléchargés:

Ainsi, les cybercriminels ont créé un botnet qui ne contient pas des machines mais qui est composé de ressources web dont le nombre de visiteurs s’élève à quelques centaines de mille. En utilisant ces ressources, les fraudeurs peuvent propager n’importe quel logiciel malicieux ciblant les utilisateurs du monde entier.

Logiciel malicieux dans les DABs (Distributeurs Automatiques de Billets)

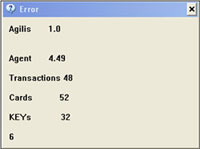

La nouvelle sur la révélation de Trojan.Skimer en certains DABs de la Russie a inquiété les utilisateurs au mois du mars 2009.

Trojan.Skimer sauvegarde l’information sur cartes bancaires (image 5) et peut sauvegarder les données de la balance du compte liées à la carte bancaire si l’utilisateur la demande via le DAB. Par la suite, les malfaiteurs peuvent vider les cartes bancaires de leurs victimes en appliquant les cartes falsifiées.

Pour le présent, la vulnérabilité du logiciel des DABs utilisée par Trojan.Skimer est supprimée. Le célèbre producteur des DABs a envoyé les instructions sur l’éradication de cette vulnérabilité.

Ransomware

La cybercriminalité via SMS payant devient populaire. Pour forcer les utilisateurs à envoyer des SMS payants, les cybercriminels créent des ransomwares capables de bloquer l’accès à Windows (Trojan.Winlock) ou affichent des bannières pornographiques (Trojan.Blackmailer) dont l’affichage s’arrête après paiement d’une « rançon » via SMS.

Vous pouvez recevoir une demande d’envoyer un SMS via ICQ, dans les réseaux sociaux ainsi que dans les messages spam. Cette méthode simple pour gagner de l’argent et l’impunité des propriétaires de numéros de téléphone courts sur lesquels sont envoyés les messages, profitent largement aux fraudeurs.

Mac OS X

A partir du début de l’année 2009, l’intérêt des cybercriminels pour la plate-forme Mac OS X s’est accru. Le premier cas d’enrôlement de machines sous Mac OS X dans un botnet a été le fait du Cheval de Troie Mac.Iservice. Ce botnet s’est appelé iBotnet.

Au printemps, une nouvelle vague de programmes malicieux pour Mac s’est propagée, notamment via les Chevaux de Troie de type Mac.DnsChange envoyant des liens vers une vidéo infectée. Lors de l’activation de la vidéo, le logiciel malicieux détermine le type de système d’exploitation de la machine ciblée, Windows ou Mac OS X, et se lance sous l’une ou l’autre version. Twitter a été un des canaux utilisés pour propager ce virus.

A mesure de l’accroissement de la popularité de Mac OS X, l’OS d’Apple suscite l’intérêt des cybercriminels. Même s’il est évident qu’aujourd’hui, les menaces ciblant Mac OS X ne sont pas comparables à celles touchant Windows, on peut envisager que la donne change dans un avenir plus ou moins proche.

Exploits

Au début du mois de juillet, la vulnérabilité zero-day a été révélée dans un des composants de Microsoft DirectX utilisé par le navigateur MS Internet Explorer 6 et 7.

Les utilisateurs d’OS Windows 2000/2003/XP (y compris les dernières mises à jour versions x64 de ces systèmes d’exploitation) étaient concernés. Un processus incorrect survenant pendant le traitement des vidéos lues directement sur un site web, par le composant d’ActiveX msVidCtl.dll, peut être utilisé pour diffuser des programmes malicieux provoquant la surcharge du stack et lançant un virus dans le système.

Tous les exploits découverts utilisant cette vulnérabilité se rapportent à Exploit.DirectShow.

Spam et virus via e-mail

En 2009, les spammers utilisent de plus en plus l’actualité dans leurs envois afin de tromper la vigilance des utilisateurs. C’est ce qui s’est passé quelques heures seulement après l’annonce de la mort de Michael Jackson. Les événements en Iran ont également été beaucoup utilisés.

Le mois de juin a été caractérisé par l’augmentation des envois de phishing. Le nombre total de ces envois a augmenté ainsi que le nombre de systèmes bancaires et de systèmes de e-paiement concernés par ce type de menaces. Les envois ciblaient en priorité les banques américaines (Bank of America, JPMorgan Chase Bank, Community State Bank) et australiennes (St. George Bank) ainsi que le système de paiement PayPal, le site de vente eBay et la boutique en ligne Amazon.

Juin détient également le triste record d’envois de virus et/ou de liens infectés par email. Dans la nuit du 1 au 2 Juin, Trojan.PWS.Panda.122 se propageait sous forme d’e-card. Ce logiciel malicieux scanne le surf Internet de l’utilisateur et vole les mots de passe pour les banques en ligne et les systèmes d’e-paiement.

Réseaux sociaux

Le printemps 2009 se caractérise par une forte activité virale dans les réseaux sociaux.

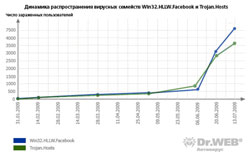

La famille du virus Win32.HLLW.Facebook (également connu sous le nom de Koobface) a augmenté son activité vers le milieu du printemps, doublant le nombre d’infections. Au début du mois de juin, la base de données virale a été complétée par les nouvelles modifications des programmes malicieux Win32.HLLW.Facebook actifs sur Facebook, МySpace et Twitter.

Les cybercriminels ont trouvé en Twitter un moyen efficace de propagation des programmes malicieux. Le nombre de messages spam contenant des liens vers des sites malicieux a augmenté, jouant sur la naïveté des utilisateurs qui ne savent pas reconnaître d’instinct un lien infecté. La famille de virus JS.Twitter est apparue à la fin du mois de mai, propagée sous la forme des vers XSS, très actifs sur Twitter à la fin du printemps.

En ce qui concerne l’activité des logiciels malicieux dans les réseaux sociaux russes, il faut mentionner la famille de ransomware Trojan.Hosts.

Conclusion

En ce qui concerne les botnets, le nombre d’infections dues à Win32.HLLW.Shadow est en baisse au début de cet été 2009. Néanmoins, son apparition à la fin de l’année 2008 souligne la tendance, toujours actuelle en 2009, de l’accroissement des menaces virales de grande envergure. Au printemps, JS.Gumblar a pris le relais en infectant un nombre de ressources web sans précédent.

L’intérêt des cybercriminels pour la plateforme Mac OS est un fait établi au cours de ce premier semestre 2009. Il existe aujourd’hui une universalisation des méthodes d’infection qui permet aux virus de déterminer le type d’OS auquel ils ont à faire avant d’être actifs sur une machine.

Enfin, l’augmentation des ransomwares constatée depuis le début de l’année prouve le désir des fraudeurs d’obtenir des gains rapides.

Le début de l’été 2009 se caractérise par une augmentation de l’activité de la famille de virus Win32.HLLW.Facebook.

La naissance du premier logiciel malicieux pour DAB est une tendance particulière de l’année 2009.

Détection sur des serveurs de messagerie – I-er semestre 2009

| 01.01.2009 00:00 - 01.07.2009 00:00 | ||

| 1 | Win32.HLLM.Netsky.35328 | 27763294 (34.82%) |

| 2 | Win32.HLLM.MyDoom.33808 | 7635271 (9.58%) |

| 3 | Win32.HLLM.Beagle | 7400948 (9.28%) |

| 4 | Trojan.DownLoad.36339 | 5816485 (7.29%) |

| 5 | Win32.HLLM.MyDoom.44 | 3053357 (3.83%) |

| 6 | Win32.HLLM.MyDoom.based | 2738829 (3.43%) |

| 7 | Win32.HLLM.Netsky.based | 2557757 (3.21%) |

| 8 | Win32.HLLM.Netsky.28672 | 2484754 (3.12%) |

| 9 | Win32.HLLM.Netsky | 2252999 (2.83%) |

| 10 | Win32.HLLM.Perf | 2012539 (2.52%) |

| 11 | Trojan.Botnetlog.9 | 1988614 (2.49%) |

| 12 | Trojan.MulDrop.19648 | 1705059 (2.14%) |

| 13 | Win32.HLLM.Beagle.32768 | 1500116 (1.88%) |

| 14 | Trojan.MulDrop.13408 | 1470765 (1.84%) |

| 15 | Win32.HLLM.MyDoom.49 | 1101971 (1.38%) |

| 16 | Trojan.PWS.Panda.114 | 1024091 (1.28%) |

| 17 | Win32.HLLM.Beagle.27136 | 999536 (1.25%) |

| 18 | Exploit.IFrame.43 | 917203 (1.15%) |

| 19 | Win32.HLLM.Beagle.pswzip | 629979 (0.79%) |

| 20 | Exploit.IframeBO | 573008 (0.72%) |

| fichiers scannés au total: | 353,878,451,872 |

| fichiers infectés: | 79,738,624 (0.0225%) |

Détection sur des postes de travail – I-er semestre 2009

| 01.01.2009 00:00 - 01.07.2009 00:00 | ||

| 1 | Win32.HLLW.Gavir.ini | 7954841 (7.76%) |

| 2 | Win32.HLLW.Shadow.based | 4996557 (4.88%) |

| 3 | Trojan.DownLoad.36339 | 4610048 (4.50%) |

| 4 | DDoS.Kardraw | 3730909 (3.64%) |

| 5 | Win32.HLLM.Beagle | 3497040 (3.41%) |

| 6 | JS.Nimda | 3026751 (2.95%) |

| 7 | Trojan.Botnetlog.9 | 2836732 (2.77%) |

| 8 | Win32.Virut.5 | 2811911 (2.74%) |

| 9 | Trojan.Starter.516 | 2510767 (2.45%) |

| 10 | W97M.Thus | 2336936 (2.28%) |

| 11 | Win32.Virut.14 | 2162374 (2.11%) |

| 12 | Win32.HLLM.Netsky.35328 | 2141902 (2.09%) |

| 13 | Trojan.PWS.Panda.114 | 1988995 (1.94%) |

| 14 | Win32.Alman | 1895646 (1.85%) |

| 15 | Trojan.DownLoader.42350 | 1876554 (1.83%) |

| 16 | Win32.HLLW.Autoruner.5555 | 1802659 (1.76%) |

| 17 | Trojan.MulDrop.16727 | 1635885 (1.60%) |

| 18 | Trojan.Blackmailer.1094 | 1594609 (1.56%) |

| 19 | VBS.Generic.548 | 1540792 (1.50%) |

| 20 | Win32.Sector.17 | 1200103 (1.17%) |

| fichiers scannés au total: | 730,787,813,411 |

| fichiers infectés: | 102,456,427 (0.0140%) |