Revenir vers la liste d'actualités

Le 4 avril 2011

La fermeture du réseau Trojan.Spambot

Le 17 mars 2011 est le jour où le plus grand générateur de spam, le réseau Trojan.Spambot, a cessé de fonctionner, 26 centres de commandes n'étaient plus accessibles et des centaines de bots se sont mis en veille.

Selon Microsoft, un PC infecté par Trojan.Spambot envoyait jusqu'à 10000 messages par heure. Certains experts soulignent qu’environ 815 000 bots formaient le réseau. Ainsi, le flux du Trojan.Spambot pouvait être estimé à plusieurs milliards de messages spam par jour. Microsoft et les autorités américaines se sont engagés à défaire le réseau Trojan.Spambot.

Trojan.Spambot, dont les premières détections datent de 2005, est devenu un des logiciels trojans les plus techniques et complexes. Le concepteur du Trojan.Spambot a passé plus d'un an à perfectionner son logiciel, le déchiffrement du code du trojan a fait l'objet d'un grand nombre de publications.

Il n'est pas facile aujourd'hui de faire des hypothèses sur l'avenir de l'industrie du spam. Pourtant, il est évident que la fermeture d'un réseau aussi important représente une perte considérable pour l'industrie, mais qui pourra vite être rééquilibrée par le nombre croissant d'autres réseaux de spam. Ainsi, le réseau Win32.HLLM.Beagle est un des leaders de l'industrie à ce jour, même s’il est vrai que son activité a diminué ces dernières années. Les deux réseaux sont spécialisés dans le spam dit « pharmaceutique », diffusant de la publicité pour les médicaments.

Il faut se préparer, dans le futur, à des modifications de l'architecture des réseaux de spam, notamment vers une plus forte décentralisation. Il existe des pronostics sur le rétablissement éventuel du Trojan.Spambot.

Des trojans dans les terminaux de paiement

En mars 2011, Doctor Web a annoncé une nouvelle modification du Trojan.PWS.OSMP, infectant les terminaux de paiement en modifiant le numéro de compte introduit par l'utilisateur. Cette dernière modification permettant très probablement aux malfaiteurs de créer un terminal virtuel.

Il est intéressant de noter que le trojan n’a pas été détecté lors de l'analyse d'un terminal infecté, mais alors qu’il surveillait le botnet d'un autre trojan, permettant l'accès du Trojan.PWS.OSMP aux terminaux.

L'infection des terminaux s’effectue en deux étapes. Au départ, c'est le BackDoor.Pushnik, un fichier exécutable de ~620 KB conçu en Delphi, répandu par les disques amovibles, qui pénètre dans le terminal. Ensuite, le trojan est commandé à distance et lance un fichier de 60-70 KB contenant le Trojan.PWS.OSMP. Celui-ci analyse les processus du terminal pour trouver maratl.exe, faisant partie du logiciel de tout terminal. S’il y parvient, le trojan s'intègre dans le processus et remplace les numéros de compte des utilisateurs par les numéros des malfaiteurs.

La dernière version détectée du trojan fonctionne d'après le schéma suivant: Trojan.PWS.OSMP copie le fichier de configuration du logiciel d'un terminal sur son serveur, ce qui permet probablement de créer un faux terminal sur le PC et de diriger l'argent sur les comptes des concepteurs du trojan.

Les nouvelles vulnérabilités des logiciels Adobe

Le 14 mars 2011, Adobe a annoncé la détection d’une nouvelle vulnérabilité d'Adobe Flash Player 10.2.152.33 et de certaines versions plus anciennes.

Cette vulnérabilité permet aux malfaiteurs d'attaquer le système via le fichier spécial swf. Elle existe dans toutes les versions du logiciel pour Windows, Mac OS, Linux, Solaris et d’anciennes versions pour Android.

Les mises à jour pour protéger les versions ne sont sorties que le 21 mars, laissant la vulnérabilité active durant toute une semaine. De plus, le moyen de l’utiliser a été publié et donc facilement accessible à tout le monde.

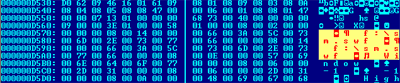

L'attaque est lancée depuis un fichier xls contenant un objet swf:

Image 1. Fichier swf intégré dans un tableau Excel.

Ce fichier swf lance un shellcode et effectue ensuite une attaque sur le lecteur flash vulnérable via Heap Spraying. Le premier code du fichier swf lance un deuxième fichier swf qui profite de la vulnérabilité du code ActionScript CVE-2011-0609 qui est le même pour tous les systèmes.

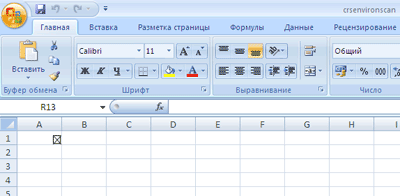

La vulnérabilité a provoqué l'envoi de messages avec un trojan sous la forme d’un fichier xls contenant l’Exploit.SWF.169. Lorsque le trojan est lancé, MS Excel arrête de fonctionner pendant un certain temps, puis l'utilisateur voit un tableau vide avec une vidéo en flash également vide.

Image. 2. Lancement du document MS Excel avec Exploit.SWF.169.

Dans le même temps, l’Exploit.SWF.169 effectue son attaque locale, enregistre et lance le fichier exécutable avec le Trojan.MulDrop1.64014 ou le Trojan.MulDrop.13648.

Les attaques des réseaux sociaux

Aujourd’hui, les réseaux sociaux sont devenus l’objet d'un nombre élevé d'attaques de pirates. Le mois de mars n’a pas été une exception, avec des attaques touchant LiveJournal et Facebook.

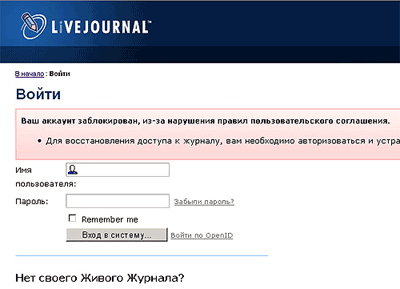

Le 4 mars 2011, utilisant la technique de l’hameçonnage, un message faisant passer l’expéditeur pour l'administration du site LiveJournal a été envoyé, notifiant les utilisateurs sur un soi-disant blocage de leur compte LiveJournal puis sur sa suppression.

De plus, l'adresse de l'expéditeur était do-not-reply@livejournal.com, qui est réellement utilisée par LiveJournal. Le lien du message dirigeait vers des faux sites : livejorrnal.com ou xn--livejurnal-ivi.com.

En suivant ces liens, l'utilisateur arrivait sur une page reproduisant le design de la page officielle de LiveJournal. Les données fournies étaient ensuite transmises aux malfaiteurs.

Image 3. La fausse page copiant l'interface de LiveJournal.

Quelques jours plus tard, c'était le tour de Facebook. Ses utilisateurs recevaient un spam d’un de leurs amis enregistré sur le réseau social. Les messages contenaient un lien court, méthode assez répandue pour ce genre d'attaque. Dans ces cas-là, l'utilisateur ne peut pas savoir où va le mener le lien. Ici, il l'amenait à une page imitant Facebook, où des informations sur l'utilisateur étaient requises, permettant aux malfaiteurs d'obtenir un accès aux comptes des utilisateurs pour ensuite effectuer une diffusion de spam dans leurs listes d'amis.

Il est évident que les malfaiteurs utilisent des moyens de plus en plus recherchés pour attaquer les réseaux sociaux.

Le 30 mars 2011, LiveJournal a subi une attaque DDoS. Selon les estimations de l'administration du réseau, c'était une des attaques de la plus grande ampleur depuis la création de LiveJournal.

L'attaque a duré plusieurs heures, rendant le service indisponible.

La vague de spam liée à la catastrophe au Japon

Il fallait s'y attendre, un grand nombre de malfaiteurs est prêt à profiter du malheur des autres et la catastrophe au Japon a provoqué une vague de spam thématique.

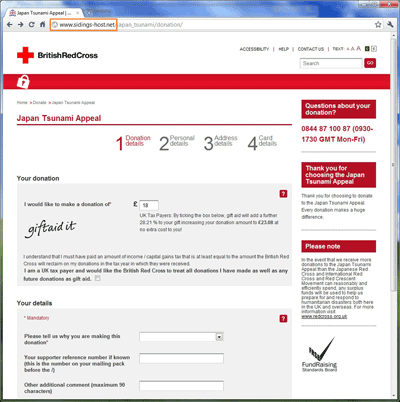

Certains messages disaient vouloir effectuer une collecte, les malfaiteurs prétendant représenter des organisations humanitaires connues comme le Comité International de la Croix Rouge, l'Armée du Salut etc.

Le message contenait un lien vers une fausse ressource prête à recevoir le don.

Image 4. Fausse page de la Croix Rouge.

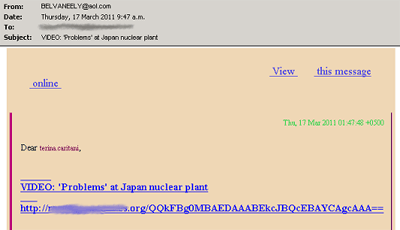

Dans d'autres cas, les utilisateurs ont été dirigés vers des ressources non-sollicitées, par exemple vers des vidéos sur la catastrophe.

Image. 5. Diffusion de spam avec une « vidéo » sur la catastrophe au Japon.

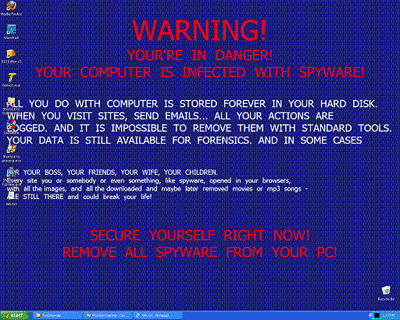

En suivant le lien vers la vidéo, l'utilisateur est envoyé sur un site malveillant installant le Trojan.FakeAlert sur son PC..

Image 6. Résultat de la « vidéo » sur la catastrophe japonaise.

Un grand nombre de ces messages a été enregistré partout dans le monde. Saisissant l'opportunité, les malfaiteurs ont pu installer un grand nombre de logiciels trojans : faux antivirus et utilitaires système, toutes sortes de logiciels « bloqueurs » etc.

Fichiers malicieux détectés dans le courrier électronique en mars

| 01.03.2011 00:00 - 31.03.2011 01:00 | ||

| 1 | Trojan.Inject.28090 | 2517487 (9.89%) |

| 2 | Trojan.Inject.27975 | 2063777 (8.10%) |

| 3 | Trojan.DownLoad2.20306 | 1656904 (6.51%) |

| 4 | Trojan.DownLoader2.22364 | 1457945 (5.73%) |

| 5 | Trojan.Inject.28053 | 1358480 (5.33%) |

| 6 | Trojan.DownLoader2.265 | 1352313 (5.31%) |

| 7 | Win32.HLLM.MyDoom.33808 | 1184204 (4.65%) |

| 8 | Trojan.DownLoader2.17823 | 1057371 (4.15%) |

| 9 | Trojan.DownLoader2.1901 | 1030685 (4.05%) |

| 10 | Trojan.DownLoader2.2035 | 940626 (3.69%) |

| 11 | Trojan.DownLoader2.2977 | 837149 (3.29%) |

| 12 | Win32.HLLM.Netsky.18401 | 834193 (3.28%) |

| 13 | Trojan.DownLoader2.10188 | 682540 (2.68%) |

| 14 | Trojan.DownLoad1.58681 | 568003 (2.23%) |

| 15 | Trojan.DownLoader2.16572 | 563631 (2.21%) |

| 16 | Trojan.Packed.20878 | 409260 (1.61%) |

| 17 | Win32.HLLW.Texmer.51 | 404317 (1.59%) |

| 18 | Win32.HLLM.Netsky.35328 | 369690 (1.45%) |

| 19 | Trojan.MulDrop.64589 | 367488 (1.44%) |

| 20 | Trojan.DownLoad.41551 | 341949 (1.34%) |

| Total analysés: | 74,983,221,402 |

| Total virus détectés: | 25,463,678 (0.03%) |

Fichiers malicieux détectés sur les PC des utilisateurs

| 01.03.2011 00:00 - 31.03.2011 01:00 | ||

| 1 | Win32.HLLP.Neshta | 16013222 (29.74%) |

| 2 | Win32.HLLP.Novosel | 11746302 (21.82%) |

| 3 | JS.IFrame.95 | 5125132 (9.52%) |

| 4 | Win32.HLLP.Whboy.45 | 4336264 (8.05%) |

| 5 | Win32.Siggen.8 | 3985715 (7.40%) |

| 6 | Win32.HLLW.Whboy | 2565223 (4.76%) |

| 7 | ACAD.Pasdoc | 1072822 (1.99%) |

| 8 | Trojan.MulDrop1.48542 | 486108 (0.90%) |

| 9 | Trojan.Click.64310 | 462653 (0.86%) |

| 10 | Win32.Antidot.1 | 455366 (0.85%) |

| 11 | JS.Click.22 | 393754 (0.73%) |

| 12 | Win32.HLLP.Whboy | 254289 (0.47%) |

| 13 | Win32.HLLW.Shadow.based | 241028 (0.45%) |

| 14 | Win32.Sector.22 | 229577 (0.43%) |

| 15 | Win32.HLLP.Rox | 216080 (0.40%) |

| 16 | Win32.Sector.12 | 204476 (0.38%) |

| 17 | Trojan.Packed.21230 | 186951 (0.35%) |

| 18 | Exploit.Cpllnk | 168504 (0.31%) |

| 19 | Win32.Virut.56 | 155258 (0.29%) |

| 20 | Trojan.DownLoad.32973 | 142519 (0.26%) |

| Fichiers malicieux détectés sur les PC des utilisateurs: | 139,536,970,982 |

| Fichiers malicieux détectés sur les PC des utilisateurs: | 53,840,333 (0.04%) |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments