Doctor Web : rapport viral du mois de mai 2013

Aperçus viraux | Top des actualités Doctor Web | Toutes les actualités | Alertes virales

Le 3 juin 2013

Situation virale.

Le malware le plus répandu en mai 2013 selon les statistiques de l'utilitaire de traitement Dr.Web CureIt! reste le Trojan.Hosts.6815, la deuxième place est occupée par le Trojan.Mods.1, qui remplace le contenu des pages web. Ce Trojan est décrit dans les actualités publiées par Doctor Web. Durant le mois de mai, l'utilitaire de désinfection Dr.Web CureIt! a détecté 15,830 Trojans de ce type. Il reste un grand nombre de malwares de la famille Trojan.Mayachok dans la mémoire RAM des ordinateurs des utilisateurs, ainsi que le backdoor BackDoor.IRC.NgrBot.42 et diverses modifications des Trojans de la famille Trojan.Redirect. Le tableau ci-dessous affiche la vingtaine de malwares les plus répandus selon les statistiques de l'utilitaire de traitement Dr.Web CureIt! :

| Nom | % |

|---|---|

| Trojan.Hosts.6815 | 2.55 |

| Trojan.Mods.1 | 2.01 |

| Trojan.MayachokMEM.7 | 1.50 |

| BackDoor.IRC.NgrBot.42 | 1.41 |

| Trojan.Redirect.147 | 1.36 |

| Trojan.Redirect.140 | 1.35 |

| Trojan.Hosts.6838 | 1.22 |

| Trojan.Mods.2 | 1.01 |

| Trojan.Packed.24079 | 0.97 |

| Trojan.DownLoader8.48947 | 0.85 |

| Trojan.Zekos | 0.85 |

| Trojan.PWS.Stealer.1932 | 0.74 |

| Win32.HLLP.Neshta | 0.71 |

| BackDoor.Gurl.2 | 0.69 |

| Trojan.Hosts.6708 | 0.59 |

| Trojan.SMSSend.2363 | 0.51 |

| Trojan.Packed.142 | 0.49 |

| Trojan.Packed.142 | 0.44 |

| Trojan.Packed.142 | 0.42 |

| Trojan.DownLoader9.19157 | 0.41 |

Botnets

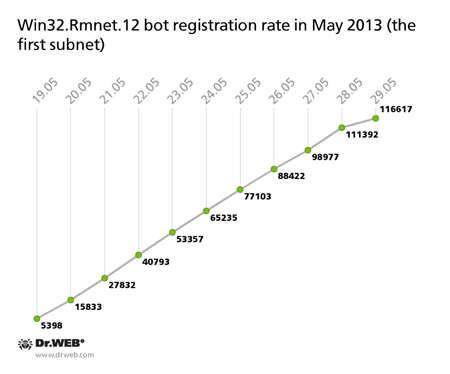

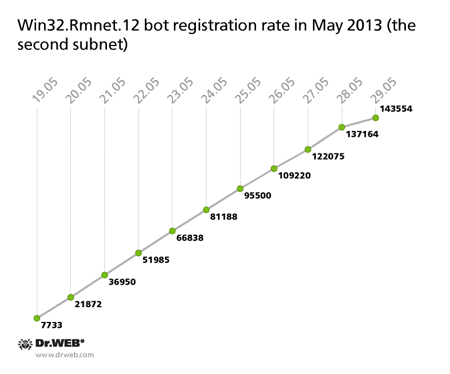

Les spécialistes de Doctor Web ont pris le contrôle de deux sous-réseau du botnet, créé par les pirates en utilisant le virus de fichiers Win32.Rmnet.12, ayant chacun leur propre serveur de gestion. En mai 2013, le nombre total des bots actifs dans le premier botnet Win32.Rmnet.12 a atteint 619 346 ordinateurs, le second, 459 524, tandis que dans les 10 derniers jours, le premier botnet a enrôlé 116 617 machines infectées, et le second, 143 554. Le nombre moyen de machines enrôlées par jour se situe respectivement entre 14 et 11 000. L'évolution du volume de ces botnets entre le 19 et le29 mai 2013 est représentée par le graphique ci-dessous :

Dans le même temps, le volume du botnet Win32.Rmnet.16 croît lentement : lors de la même période (19-29 mai 2013) ce botnet a enrôlé 181 machines infectées et le nombre total de bots dans le réseau représente 5220. Ainsi, nous pouvons en conclure que le virus de fichiers Win32.Rmnet.16 ne représente pas une menace importante.

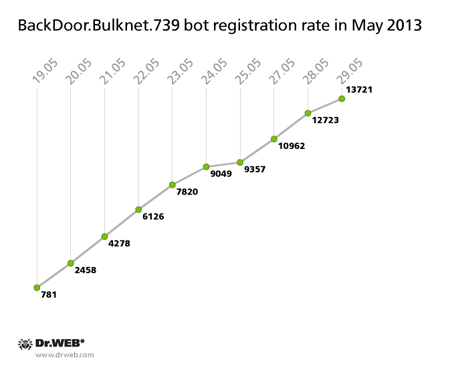

Au début du mois d’avril 2013, Doctor Web a annoncé la prise de contrôle de l'un des serveurs de gestion du botnet, créé avec le Trojan BackDoor.Bulknet.739. Ce Trojan est conçu pour envoyer du spam et cible les utilisateurs en Italie, en France, en Turquie, aux Etats-Unis, au Mexique et en Thaïlande. Au début du mois d’avril, environ 7 000 machines infectées ont accédé à ce serveur de gestion, mais à la fin du mois de mai ce chiffre a atteint 17 242. L'évolution du volume du botnet entre le 19 et le 29 mai 2013 est représentée par le graphique ci-dessous.

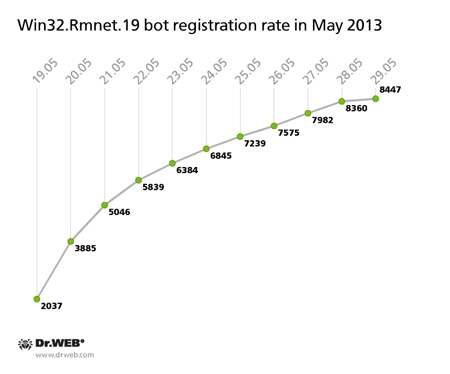

A la fin du mois de mai, les spécialistes de Doctor Web ont pris le contrôle sur un autre serveur de gestion du botnet Rmnet. Dans ce sous-réseau, ils ont détecté la propagation de deux nouveaux modules malveillants, baptisés Trojan.Rmnet.19. L'un d'eux est conçu pour détecter les machines virtuelles et le second permet aux attaquants de désactiver les logiciels antivirus Microsoft Security Essential, Norton Antivisus, Eset NOD32, Avast, Bitdefender, AVG installés sur l'ordinateur infecté. Pour y parvenir, ce module simule les actions des utilisateurs, en cliquant sur des icônes. Du 19 au 28 mai, 8 447 ordinateurs infectés se sont enregistrés sur le serveur de gestion contrôlé par les spécialistes de Doctor Web. Pour la journée du 29 mai, ce sont 20 235 bots qui ont accédé au serveur. L'évolution du volume du botnet est illustrée sur le diagramme ci-dessous.

Plus d'infos sur cette menace dans les actualités de Doctor Web.

Le botnet BackDoor.Dande est toujours actif. Ce Trojan infecte les ordinateurs appartenant à des pharmacies ou à des entreprises pharmaceutiques utilisant des logiciels spécifiques pour commander les médicaments. Ce Trojan chasse l'information stockée dans ces applications. Actuellement, les spécialistes de Doctor Web connaissent deux sous-réseaux BackDoor.Dande : l'un comprend 331 machine infectées, l'autre 1291 ordinateurs infectés.

Botnet ciblant les Mac.

Malgré le fait que le botnet BackDoor.Flashback.39, enrôlant des ordinateurs Apple compatibles, a été découvert il y a plus d’un an, il continue à agir aujourd'hui : Il comptedésormais 65 987 Macs infectés.

Trojan ciblant Linux.

En Février 2013, les spécialistes de Doctor Web ont annoncé la détection du Trojan Linux.Sshdkit, ciblant les ordinateurs sous Linux. Le programme malveillant Linux.Sshdkit représente une bibliothèque dynamique ; il existe des versions pour 32- et 64- bits Linux. Suite à son installation, le trojan s’intègre dans le processus sshd en interceptant les fonctionnalités d’authentification. Lorsque l'utilisateur entre le nom d'utilisateur et le mot de passe, ils sont envoyés sur le serveur distant des malfaiteurs.

Les analystes de Doctor Web ont réussi à intercepter un des serveurs de gestion Linux.Sshdkit en utilisant la méthode du sinkhole. Ils ont ainsi pu constater que ce Trojan transmet les mots de passe et les logins volés aux serveurs distants. En mai 2013, le Trojan a envoyé des identifiants aux 562 serveurs sous Linux infectés, y compris des serveurs appartenant à de grands hébergeurs.

La menace du mois : Trojan.Facebook.311

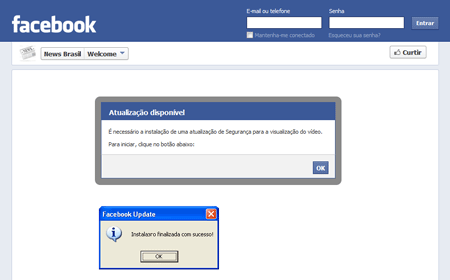

De nouveaux programmes malveillants ciblant les utilisateurs des réseaux sociaux sont régulièrement créés. Au milieu du mois de mai, la propagation du Trojan.Facebook.311 a été détectée. Ce trojan est écrit en JavaScript et représente un complément pour les navigateurs Google Chrome et Mozilla Firefox. Les pirates utilisent une page Web spécialement créée pour distribuer ce Trojan à l'aide d'une application spéciale d'installation, masquée sous une mise à jour de sécurité pour le lecteur vidéo.

Après l'installation au moment du lancement du navigateur, le Trojan.Facebook.311 tente de charger un fichier de configuration qui contient des commandes envoyées par les malfaiteurs. Puis les plug-ins malveillants, intégrés dans les navigateurs, attendent que la victime s'authentifie sur le réseau social et commencent à effectuer, au nom de l'utilisateur, différentes actions, par exemple, cliquer sur " J'aime ", publier un statut, poster un message sur le mur de l'utilisateur, envoyer un message aux amis etc. De plus, ce programme est compatible avec les réseaux sociaux Twitter et Google Plus. Ce Trojan peut également envoyer du spam. Pour plus d'infos sur cette menace, consultez l'article qui a été publié sur notre site Web.

L'attaque contre les utilisateurs de Skype.

Le 23 mai 2013, de nombreux médias en ligne ont rapporté l'envoi de spam visant les utilisateurs russes de Skype. Les attaquants diffusaient les malwares via des messages dans le chat Skype. Ces messages comportant un lien malveillant étaient envoyés par les utilisateurs ajoutés à la liste des contacts de la victime. En cliquant sur le lien, la victime télécharge, depuis les services de partage de fichiers 4shared.com ou dropbox.com, une archive contenant un logiciel malveillant, le Trojan.Gapz.17, qui à son tour télécharge sur l'ordinateur infecté le Trojan.SkypeSpam.11. Ce Trojan envoie les messages dans les listes de contacts des utilisateurs de Skype, Windows Messenger, Google Talk, QIP et Digsby.

La signature du Trojan.SkypeSpam.11 avait été ajouté aux bases virales Dr.Web dès le 22 mai.

Menaces ciblant Android.

Le mois de mai a mis en lumière plusieurs menaces touchant Android : Au cours du mois, les spécialistes de Doctor Web ont constaté l'apparition d'un certain nombre de nouveaux programmes malveillants ciblant la plateforme mobile Android, surtout ses Trojans-espions, conçus pour voler les données sensibles.

Ainsi, le malware Android.Pincer.2.origin, détecté au milieu du mois, est très dangereux, car ce Trojan est conçu pour intercepter les messages SMS et les transmettre à un serveur distant. Android.Pincer.2.origin est capable de suivre les messages envoyés depuis un numéro précis, s'il reçoit une commande appropriée via SMS. Ce malware se propage sous forme d'un certificat de sécurité, qui peut représenter une menace assez dangereuse, car il peut intercepter les messages contenant les codes mTAN, largement utilisés par les banques pour confirmer les paiements en ligne, ainsi que les autres données sensibles. Pour en savoir plus sur cette menace, consultez les actualités sur le site de Doctor Web.

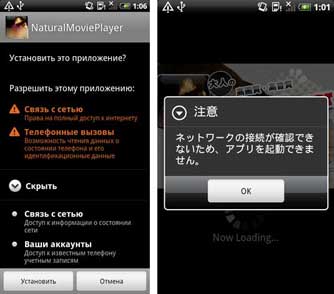

Un autre Trojan-espion ciblant les utilisateurs japonais utilisant des appareils sous Android a été détectée durant ce mois. Le nouveau malware, ajouté à la base virale sous le nom Android.AccSteal.1.origin a été diffusé sous la forme d'une application " destinée aux adultes " et transmettait au serveur distant le nom du compte Google Mail, IMEI-ID, le nom de l'appareil mobile, ainsi que le numéro de téléphone.

Il est à noter que, contrairement aux autres logiciels malveillants de ce type, ce Trojan remplit sa fonction déclarée (ouvre des vidéos érotiques, mais seulement s'il y a une connexion Internet). Étant donné qu’ Android.AccSteal.1.origin est distribué via un site Web, dont les pages imitent l'interface démodée du catalogue Google Play, nous pouvons supposer que les malfaiteurs essaient de minimiser les suspicions des utilisateurs pour recueillir plus d'infos sensibles.

Dans la liste de ces menaces, il ne faut pas oublier le Trojan-espion ciblant les utilisateurs chinois. Android.Roids.1.origin est capable de transmettre des données sensibles aux serveurs des malfaiteurs, et se propage sur les forums chinois sous la forme d'un utilitaire système. Il peut transmettre la liste des applications installées, les données sur les appels et les messages, les contacts, la liste des fichiers sur la carte mémoire, etc. En outre, le Trojan est capable d'enregistrer des conversations téléphoniques et de surveiller les coordonnées GPS de l'appareil mobile de l'utilisateur.

Fichiers malveillants détectés dans le courrier électronique en mai 2013

| 01.05.2013 00:00 - 30.05.2013 18:00 | ||

| 1 | Trojan.PWS.Panda.3734 | 1.49% |

| 2 | Trojan.PWS.Panda.4379 | 1.20% |

| 3 | Trojan.Oficla.zip | 0.90% |

| 4 | Trojan.Packed.196 | 0.80% |

| 5 | Trojan.Inject2.23 | 0.75% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.63% |

| 7 | Trojan.DownLoader9.17531 | 0.58% |

| 8 | Trojan.PWS.Stealer.2877 | 0.54% |

| 9 | Trojan.PWS.Panda.655 | 0.54% |

| 10 | Trojan.PWS.Stealer.946 | 0.53% |

| 11 | Trojan.Packed.666 | 0.53% |

| 12 | Exploit.CVE2012-0158.28 | 0.49% |

| 13 | Trojan.PWS.Stealer.2833 | 0.46% |

| 14 | Win32.HLLM.MyDoom.33808 | 0.44% |

| 15 | Trojan.PWS.Stealer.2824 | 0.39% |

| 16 | Trojan.PWS.Stealer.2861 | 0.39% |

| 17 | Trojan.PWS.Stealer.2864 | 0.37% |

| 18 | Exploit.CVE2012-0158.27 | 0.34% |

| 19 | BackDoor.IRC.NgrBot.42 | 0.34% |

| 20 | VBS.Rmnet.2 | 0.32% |

Fichiers malveillants détectés sur les ordinateurs des utilisateurs en mai 2013

| 01.05.2013 00:00 - 30.05.2013 18:00 | ||

| 1 | SCRIPT.Virus | 0.71% |

| 2 | Adware.Downware.915 | 0.71% |

| 3 | Tool.Unwanted.JS.SMSFraud.26 | 0.50% |

| 4 | Win32.HLLW.MyBot | 0.48% |

| 5 | Adware.InstallCore.115 | 0.47% |

| 6 | Adware.Downware.179 | 0.45% |

| 7 | Adware.InstallCore.114 | 0.45% |

| 8 | Adware.Downware.1157 | 0.44% |

| 9 | Adware.InstallCore.101 | 0.36% |

| 10 | Tool.Unwanted.JS.SMSFraud.29 | 0.33% |

| 11 | Adware.Webalta.11 | 0.33% |

| 12 | Adware.Downware.1132 | 0.32% |

| 13 | Tool.Unwanted.JS.SMSFraud.10 | 0.31% |

| 14 | Trojan.Hosts.6708 | 0.30% |

| 15 | BackDoor.IRC.NgrBot.42 | 0.28% |

| 16 | Trojan.DownLoader9.19157 | 0.28% |

| 17 | Tool.Skymonk.11 | 0.28% |

| 18 | Trojan.Hosts.6838 | 0.28% |

| 19 | Win32.HLLW.Shadow | 0.27% |

| 20 | Win32.HLLW.Autoruner.59834 | 0.26% |