Revenir vers la liste d'actualités

Le 5 août 2013

Situation virale

Selon les statistiques obtenues à l'aide de l'utilitaire de désinfection Dr.Web CureIt!, le Trojan.LoadMoney.1, qui peut télécharger sur l'ordinateur de la victime des applications publicitaires, occupe la première place parmi les menaces de ce mois. Il est suivi par le Trojan.Hosts.6815, qui modifie le fichier hosts sur l'ordinateur infecté. Ainsi, lorsque l'utilisateur accède à un site Web, son navigateur affichera une page appartenant aux malfaiteurs au lieu de celle spécifiée dans le fichier hosts. La troisième place est occupée par le Trojan.Mods.2, qui remplace le contenu des pages Web. Résultat, au lieu des pages demandées, l'utilisateur est redirigé vers des sites frauduleux, sur lesquels il lui est demandé d'indiquer son numéro de portable et de répondre au SMS. Si la victime y consent, un montant est prélevé sur son compte. Le tableau ci-dessous affiche la vingtaine de malwares les plus répandus selon les statistiques de l'utilitaire de traitement Dr.Web CureIt! :

| Nom | Nombre | % |

|---|---|---|

| Trojan.LoadMoney.1 | 22921 | 3.05 |

| Trojan.Hosts.6815 | 20641 | 2.74 |

| Trojan.Mods.2 | 16088 | 2.14 |

| Trojan.DownLoader9.19157 | 8624 | 1.15 |

| BackDoor.IRC.NgrBot.42 | 7414 | 0.99 |

| Trojan.Mods.1 | 7197 | 0.96 |

| BackDoor.Andromeda.178 | 6130 | 0.81 |

| Trojan.Hosts.6838 | 5828 | 0.77 |

| Trojan.MayachokMEM.7 | 5741 | 0.76 |

| BackDoor.Maxplus.24 | 5696 | 0.76 |

| Trojan.PWS.Panda.2401 | 5347 | 0.71 |

| Win32.HLLP.Neshta | 5265 | 0.70 |

| BackDoor.Bulknet.963 | 5227 | 0.69 |

| Win32.HLLW.Autoruner1.45469 | 5114 | 0.68 |

| Trojan.MulDrop4.25343 | 4588 | 0.61 |

| Trojan.Packed.24079 | 4174 | 0.55 |

| Win32.HLLW.Autoruner1.40792 | 3653 | 0.49 |

| Win32.HLLW.Gavir.ini | 3434 | 0.46 |

| Win32.Sector.22 | 3369 | 0.45 |

| Trojan.AVKill.31324 | 3307 | 0.44 |

Les Encodeurs et les Winlocks

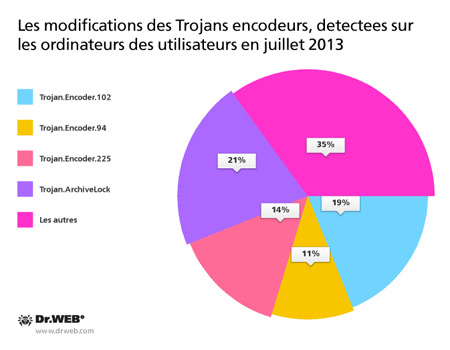

Dès le début du mois, le support technique de Doctor Web a reçu 550 requêtes d’utilisateurs touchés par les actions des Trojans encodeurs. Nous rappelons que cette catégorie de logiciels malveillants est conçue pour crypter les fichiers sur les ordinateurs des utilisateurs afin de leur extorquer de l'argent pour leur décryptage. Parmi les types de fichiers ciblés par ces Trojans, nous trouvons les images, les documents, les vidéos et autres. La rançon demandée pour le décryptage varie de quelques dizaines à plusieurs milliers de dollars.

Les modifications des Trojans encodeurs ciblant les utilisateurs au mois de juillet 2013 apparaissent sur le graphique ci-dessous.

La plupart des victimes sont situées en Russie (75%), un peu moins en Ukraine (15%). Mais nous trouvons également des victimes au Brésil, Venezuela, Estonie, États-Unis, et dans les pays de l'Union européenne. Durant ce mois, des utilisateurs colombiens, argentins et chiliens ont également demandé l'assistance du support technique de Doctor Web.

En ce qui concerne les modifications du Trojan.Winlock, une centaine d'utilisateurs ont contacté le support technique, dont 79,5% de russes, 16% d’ukrainiens, et 1,67% de kazakhs. Quelques cas d'infection ont été enregistrés en Suède, en Colombie, aux Etats-Unis, en Biélorussie et dans les pays de l'Union européenne.

Botnets

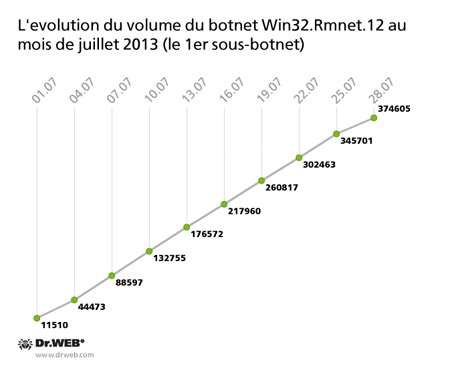

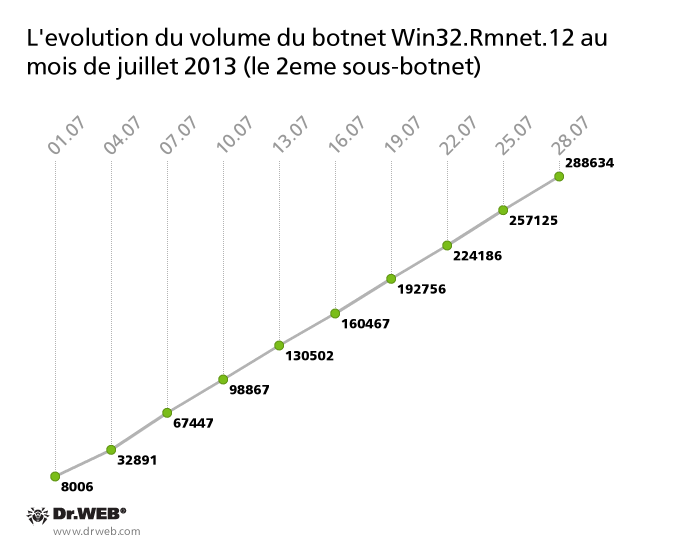

Le botnet Win32.Rmnet.12 continue à décliner progressivement : pour la journée du 29 juillet 2013, le premier sous-botnet enrôle 392 538 machines (soit une réduction de 66 654 machines) et le deuxième sous-botnet comprend 532 166 bots actifs (soit une réduction de 80 969 machines). Durant le mois de juillet, les sous-botnets ont enrôlé respectivement 374 605 et 288 634 ordinateurs. L'évolution du volume de ces botnets au mois de juillet 2013 est représentée sur le graphique ci-dessous.

Le volume du botnet Win32.Rmnet.16 a diminué de moitié : le mois précédent, le botnet enrôlait 4 674 bots actifs, ce mois-ci, ce chiffre est de 2 059. L'accroissement moyen quotidien du botnet en juillet ne dépasse pas 10 ordinateurs.

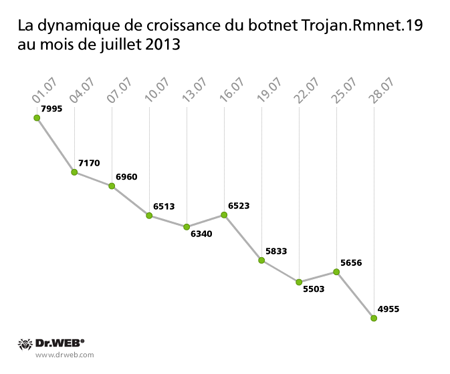

Le nombre d'ordinateurs infectés par le logiciel malveillant détecté par l'antivirus Doctor Web sous le nom de Trojan.Rmnet.19 diminue. Au début du mois de juillet, le nombre de ces infections a baissé pour atteindre 7 995. A la fin du mois, ce chiffre a atteint 4 955, tandis que l'accroissement moyen quotidien ne dépasse 40 ordinateurs. L'évolution du volume du botnet Trojan.Rmnet.19 est représentée sur le graphique ci-dessous.

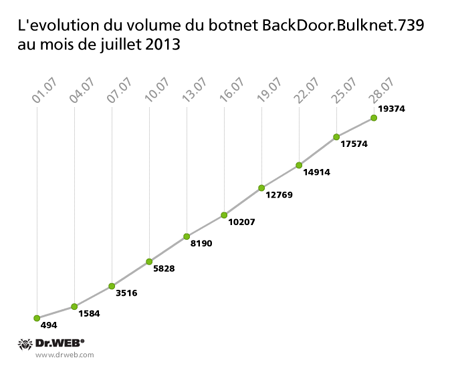

L'activité quotidienne du botnet BackDoor.Bulknet.739, conçu pour envoyer du spam, impliquait jusqu’à présent environ 2500 ordinateurs infectés, durant le mois de juillet, de 500 à 800 nouveaux PC se sont adressés au serveur de gestion. L'évolution du volume du botnet BackDoor.Bulknet.739 est représentée par le graphique ci-dessous.

Le nombre total d'ordinateurs infectés par le Trojan BackDoor.Dande n'a pas changé durant le mois : il était de 1 209 en juin et de 1056 pour la journée du 28 juillet 2013. Ce Trojan est conçu pour voler de l'information à des entreprises pharmaceutiques russes. Les attaquants s'intéressent aux données des logiciels du groupe s'appelant Système de commande en ligne, un logiciel utilisé par les entreprises pharmaceutiques et les pharmacies pour commander des médicaments auprès des fournisseurs.

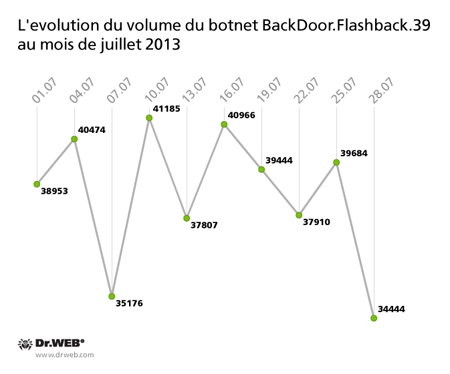

Le botnet BackDoor.Flashback.39, enrôlant des ordinateurs Apple compatibles, reste actif. Chaque jour, environ 40 000 Macs infectés s'adressent au serveur de gestion. L'activité de ce botnet est représentée sur le diagramme ci-dessous.

Ces chiffres montrent que le botnet BackDoor.Flashback.39 ne grossit presque pas, mais qu’il n'y a pas de tendance à la réduction pour autant.

Les menaces ciblant les appareils mobiles

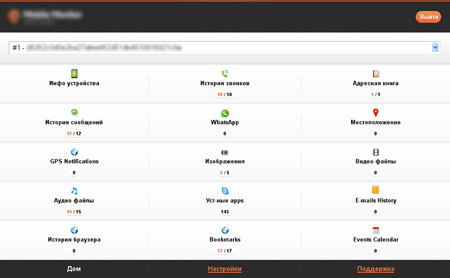

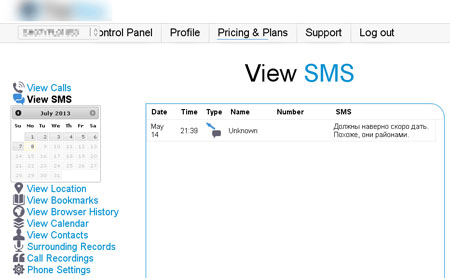

Les logiciels commerciaux étudiant le comportement des utilisateurs (logiciels « espions légaux ») deviennent de plus en plus populaires sur le marché, un constat attesté par le nombre croissant d’entrées dans la base virale de Doctor Web. Les spécialistes de Doctor Web ont détecté de nouvelles modifications des logiciels espions tels que Android.MobileSpy et Program.Mobimon, ainsi que de nouvelles familles Program.Topspy et Program.Tracer. Ces applications permettent de surveiller les actions des utilisateurs des appareils mobiles sous Android, BlackBerry et Symbian OS.

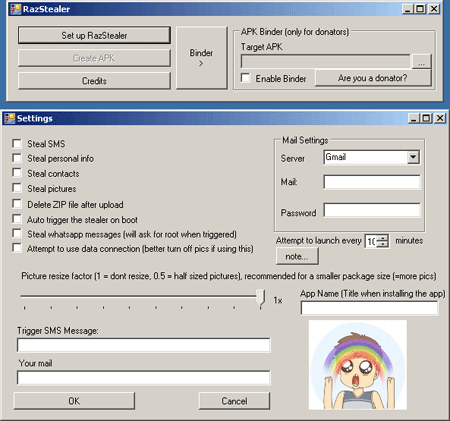

On peut également supposer qu’il existe une interaction entre ces logiciels espions et certains cybercriminels. Un bon exemple de cette tendance est l'apparition de logiciels qui permettent d'intégrer des fonctionnalités de Trojans dans des applications et des jeux pour Android. Les spécialistes de Doctor Web ont détecté deux "produits" de ce type : Tool.Androrat et Tool.Raziel. Le premier utilitaire utilise le code du logiciel de contrôle distant AndroRat, librement disponible, qui est connu depuis 2012 et qui est détecté par l'antivirus Dr.Web sous le nom Program.Androrat.1.origin. Dans le second cas, le développeur utilise son propre Trojan espion qui est soit intégré à l'application pour Android, soit présenté comme un package apk. Ce malware est ajouté à la base virale sous le nom Android.Raziel.1.origin.

La particularité de ces malwares est leur simplicité d'utilisation, ce qui permet aux développeurs débutants de créer des Trojans ciblant Android. Il est probable que le nombre de ces outils va augmenter dans l'avenir.

Durant le mois de juillet, une nouvelle vulnérabilité (Master Key) a été détectée dans le système d'exploitation Android. La vulnérabilité Master Key est due à la particularité de traitement des packages apk, qui contient, dans un sous-dossier, deux fichiers sous le même nom, ce qui permet d'installer les composants sans signature digitale. Grâce au travail des analystes de Doctor Web, l'antivirus Dr.Web pour Android détecte les applications exploitant cette vulnérabilité. Les logiciels essayant de l'exploiter seront détectés sous le nom Exploit.APKDuplicateName.

Presque un mois après la découverte de la vulnérabilité Master Key, un malware l’exploitant est apparu. La propagation d'un logiciel malveillant, ajouté à la base virale sous le nom Android.Nimefas.1.origin, a été enregistrée sur un site Web chinois proposant des applications et des jeux vidéo pour Android. Ce Trojan est capable d'envoyer des SMS, d’intercepter les SMS entrants, de transmettre des données confidentielles ( les numéros de téléphone et les contacts) à un serveur distant. Pour en savoir plus sur cette menace, consultez les actualités sur le site de Doctor Web.

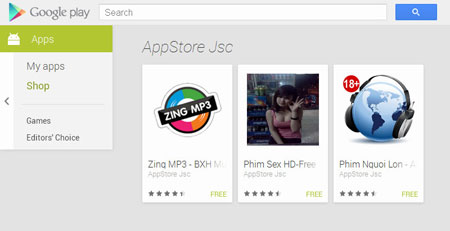

Play Store ne reste pas à l'écart des menaces. A la fin du mois, les spécialistes de Doctor Web ont trouvé plusieurs applications malveillantes qui pourraient installer sur les appareils mobiles les Trojans de la famille Android.SmsSend.

Les utilisateurs doivent rester prudents lorsqu'ils téléchargent des applications depuis cette ressource. Pour en savoir plus sur cette menace, consultez les actualités sur le site Web.

Fichiers malveillants détectés dans le courrier électronique en juillet 2013

| 01.07.2013 00:00 - 30.07.2013 14:00 | ||

| 1 | Trojan.PWS.Panda.4379 | 1.02% |

| 2 | Trojan.PWS.PandaENT.4379 | 0.71% |

| 3 | Trojan.Packed.196 | 0.71% |

| 4 | Trojan.Inject2.23 | 0.58% |

| 5 | Trojan.Packed.24465 | 0.48% |

| 6 | Trojan.PWS.Panda.547 | 0.47% |

| 7 | BackDoor.Tishop.55 | 0.40% |

| 8 | Win32.HLLM.MyDoom.54464 | 0.38% |

| 9 | Trojan.PWS.Panda.655 | 0.36% |

| 10 | Trojan.Packed.24450 | 0.35% |

| 11 | Win32.HLLM.MyDoom.33808 | 0.31% |

| 12 | Trojan.PWS.Stealer.3128 | 0.29% |

| 13 | Trojan.Proxy.24953 | 0.28% |

| 14 | Trojan.MulDrop4.35808 | 0.25% |

| 15 | BackDoor.Comet.152 | 0.21% |

| 16 | VBS.Rmnet.2 | 0.20% |

| 17 | Trojan.Inor | 0.17% |

| 18 | SCRIPT.Virus | 0.17% |

| 19 | Trojan.DownLoader1.64229 | 0.17% |

| 20 | Trojan.VbCrypt.8 | 0.16% |

Fichiers malveillants détectés sur les ordinateurs des utilisateurs en juillet 2013

| 01.07.2013 00:00 - 30.07.2013 14:00 | ||

| 1 | SCRIPT.Virus | 0.96% |

| 2 | Exploit.SWF.254 | 0.73% |

| 3 | Trojan.LoadMoney.1 | 0.72% |

| 4 | Adware.InstallCore.122 | 0.68% |

| 5 | Adware.Downware.915 | 0.55% |

| 6 | Adware.Downware.179 | 0.52% |

| 7 | Tool.Unwanted.JS.SMSFraud.26 | 0.51% |

| 8 | Adware.Downware.1284 | 0.49% |

| 9 | Adware.InstallCore.114 | 0.47% |

| 10 | JS.IFrame.453 | 0.41% |

| 11 | Adware.Toolbar.202 | 0.37% |

| 12 | Adware.InstallCore.115 | 0.34% |

| 13 | Adware.Downware.1132 | 0.34% |

| 14 | Tool.Skymonk.11 | 0.34% |

| 15 | Adware.InstallCore.101 | 0.34% |

| 16 | Tool.Unwanted.JS.SMSFraud.29 | 0.31% |

| 17 | Win32.HLLW.Shadow | 0.31% |

| 18 | Adware.Webalta.11 | 0.31% |

| 19 | Adware.Downware.1317 | 0.30% |

| 20 | Exploit.BlackHole.183 | 0.30% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments