Nouvelle version du Trojan menaçant les serveurs tournant sous Linux, Linux.Sshdkit

Top des actualités Doctor Web | Toutes les actualités | Alertes virales

Le 10 juin 2013

Au mois de février 2012, Doctor Web a déjà informé sur les premières versions du malware Linux.Sshdkit. Ce Trojan représente une bibliothèque dynamique. Il existe des variantes de cette bibliothèque, pour les distributions Linux en versions 32-bits et 64-bits. Suite à son installation, le trojan s’intègre dans le processus sshd en interceptant les fonctionnalités d’authentification. Lorsque l'utilisateur entre le nom d'utilisateur et le mot de passe, ils sont envoyés sur le serveur distant des malfaiteurs.

Les spécialistes de Doctor Web ont intercepté quelques serveurs de contrôle de la version précédente de Linux.Sshdkit. En outre, nous avons pu recueillir des statistiques non seulement sur le nombre de machines contaminées mais également déterminer leurs adresses. Au total, pendant le moi de mai 2013, ce Trojan a transmis au centre de contrôle surveillé par les analystes de Doctor Web des données permettant d'accéder aux 562 serveurs contaminés sous Linux.

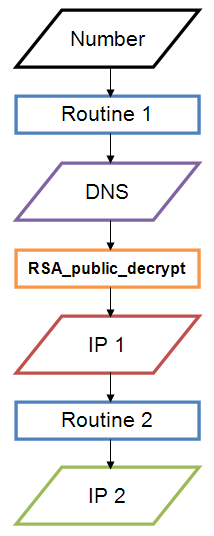

La nouvelle version du Trojan détectée par les spécialistes de Doctor Web porte le nom Linux.Sshdkit.6, et représente également une bibliothèque dynamique: actuellement, une modification visant les systèmes basés sur Linux 64 bits a été détectée. Dans cette « nouvelle version », les attaquants ont fait un certain nombre de modifications afin de rendre difficile l’interception des mots de passe volés par les analystes. Ainsi, les auteurs ont changé la méthode de détermination des adresses des serveurs sur lesquels le Trojan envoie des informations volées. Maintenant, pour déterminer le serveur cible, il faut utiliser un enregistrement de texte spécialisé contenant des données cryptées par une clé RSA de 128 octets. L'algorithme de génération de l'adresse du serveur de commande est présenté dans l'illustration ci-dessous.

En outre, les auteurs de virus ont changé l'algorithme assurant la réception de commandes par le Trojan: Maintenant, l'exécution réussie du programme malveillant nécessite une réception d'une ligne spécialisée pour laquelle la valeur de la fonction de hachage est vérifiée.

La famille du Trojan Linux.Sshdkit représente un danger pour les serveurs tournant sous OS Linux, car ces malwares permettent aux pirates d'obtenir les données nécessaires à un accès sans autorisation au serveur. Les spécialistes de Doctor Web recommandent fortement aux administrateurs de serveurs fonctionnant sous Linux de contrôler le système d'exploitation.