Un Trojan utilisant la nouvelle vulnérabilité Master Key se propage via un catalogue d'applications pour Android

Top des actualités Doctor Web | Toutes les actualités | Alertes virales

le 31 juillet 2013

Dès la révélation de la vulnérabilité Master Key, la plupart des spécialistes en sécurité informatique ont su que tôt ou tard, les hackers exploiteraient cette brèche dans le système d'exploitation Android, car ce n'est pas difficile d’un point de vue technique.

Le Trojan découvert, ajouté à la base virale Dr.Web sous le nom Android.Nimefas.1.origin, se propage dans les applications pour Android sous la forme d'un fichier dex modifié, qui est placé à côté du fichier dex original. Rappelons que la vulnérabilité Master Key est due à la particularité de traitement des applications installées par l'un des composants de l’OS Android. Si le package apk contient, dans un sous-dossier, deux fichiers sous le même nom, le système d'exploitation vérifie la signature digitale du premier fichier mais installe l'autre, qui n'a pas été vérifié. Ainsi, le mécanisme de protection contre l'installation d’une application modifiée peut être évité.

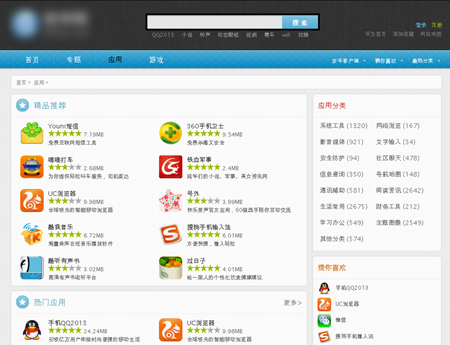

L'image ci-dessous montre un exemple de l'une des applications infectée par Android.Nimefas.1.origin :

Lancé sur l'appareil mobile infecté, le Trojan vérifie si un antivirus est actif.

S'il en détecte un, le Trojan Android.Nimefas.1.origin détecte la présence d'un accès root, en cherchant les fichiers " /system/xbin/su " ou " /system/bin/su ". S'il les trouve, il s'arrête. Sinon, le Trojan continue son fonctionnement.

Android.Nimefas.1.origin envoie notamment l’identificateur IMSI sur un numéro choisi au hasard dans sa liste.

Ensuite, il envoie des SMS à tous les contacts retrouvés sur l'appareil mobile infecté. Le texte de ces messages est téléchargé sur un serveur distant. Puis l'information sur les contacts utilisés est envoyée au même serveur. Le malware est capable d'envoyer des SMS de façon arbitraire à différents numéros. Les informations nécessaires (messages texte, et numéros de téléphone) sont envoyées par le serveur de gestion.

Le Trojan peut également cacher les messages entrants. Le filtre approprié (selon le numéro ou le texte des messages reçus) est téléchargé sur le serveur de gestion des attaquants.

Actuellement, le serveur distant utilisé par les hackers pour gérer les actions du malware ne fonctionne plus.

Le Trojan Android.Nimefas.1.origin cible les utilisateurs chinois. Les propriétaires du site contenant les applications infectées sont déjà au courant de ce problème. Cependant, comme nous l’avons dit plus haut, il n’est pas exclu que le trojan se propage hors de Chine dans l’avenir. Tant que les mises à jours appropriées ne seront pas sorties, beaucoup d'utilisateurs peuvent être victimes de ces applications malveillantes.

Les utilisateurs des produits antivirus Dr.Web pour Android sont protégés contre Android.Nimefas.1.origin : ce Trojan est facilement détecté par la technologie Origins Tracing™. En outre, le fichier apk contenant ce programme malveillant est détecté par l'antivirus Dr.Web comme Exploit.APKDuplicateName.