Revenir vers la liste d'actualités

Le 31 juillet 2009

Doctor Web présente son aperçu de l’activité virale du mois de Juillet 2009. La tendance essentielle du mois précédent est l’apparition de quelques « exploits » qui utilisent les vulnérabilités d’OS Windows et d’autres logiciels très utilisés. En dépit de la baisse de l’activité virale dans le courrier électronique, les créateurs de virus inventent toujours de nouvelles méthodes pour attirer l’attention des utilisateurs sur leurs messages.

JS.Gumblar

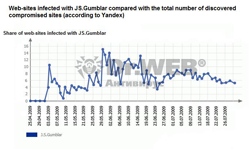

Le rapport d’activité virale du premier semestre 2009 informait sur la propagation rapide et la sérieuse menace que représentait le virus JS.Gumblar. Depuis peu, cette menace a atteint la Russie. Vous trouverez ci-dessous la dynamique de cette menace.

L’activité de pointe s’élève à 13.7% de tous les sites infectés par JS.Gumblar et date du 28 mai 2009. On constate une baisse de sa propagation, même si elle ne cesse pas pour autant complètement.

FlashBack

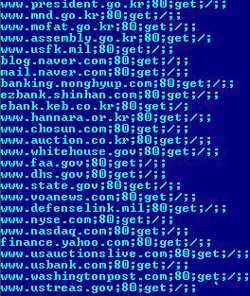

La mi-juin 2009 a été marquée par l’activité malicieuse de quelques modifications de Win32.HLLM.MyDoom qui était un des virus les plus répandus dans le monde en 2004. Aujourd’hui, ces modificationssont utilisées dans des attaques massives DDoS ciblant les sites web sud-coréens et américains. Vous voyez ci-dessous des extraits de fichiers de configuration de virus qui effectuent ces attaques (détecté par Dr.Web comme DDoS.Config).

A ce jour, le nombre de machines infectées utilisées pour les attaques s’élève à quelques dizaines de milliers. Les sites web attaqués incluent les sites de différentes institutions publiques aux Etats-Unis et en Corée du Sud : whitehouse.gov, nsa.gov, president.go.kr etc. Les modifications de Win32.HLLM.MyDoom sont généralement propagées par le biais de spam en pièces jointes.

A ce jour, le nombre de machines infectées utilisées pour les attaques s’élève à quelques dizaines de milliers. Les sites web attaqués incluent les sites de différentes institutions publiques aux Etats-Unis et en Corée du Sud : whitehouse.gov, nsa.gov, president.go.kr etc. Les modifications de Win32.HLLM.MyDoom sont généralement propagées par le biais de spam en pièces jointes.

Mobile botnet

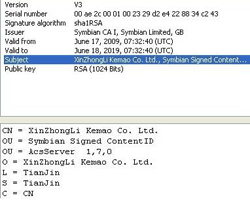

Un nouveau ver pour les appareils mobiles sous OS Symbian Series 60 3rd Edition a été découvert en Juillet. Il se propage comme un logiciel proposé pour consulter des sites web. Les appareils infectés par le ver envoient un SMS-spam via leurs listes de contacts.Le texte de ce SMS propose à l’utilisateur de migrer, via un lien, vers un site qui diffuse le virus.

Cette menace est associée à la nouvelle famille Symbian.Worm. L’antivirus Dr.Web la détecte comme Symbian.Worm.1. Le package de distribution du ver est signé par le portail Symbian Signed.

Ce certificat a déjà été révoqué par Symbian. L’information officielle est disponible sur le blog de la société.

Symbian.Worm.1 vole les données personnelles de l’abonné et lesenvoie à un serveur éloigné. Les modèles de SMS destinés à l’envoi malicieux peuvent être mis à jour s’il y a une connexion à Internet. Ainsi, il fonctionne comme un mobile botnet avec des bots capables de contacter les cybercriminels et de leur fournir des informations personnelles collectées auprès des utilisateurs infectés.

« Exploits »

Au début du mois de juillet, la vulnérabilité zero-day a été révélée dans un des composants de Microsoft DirectX utilisé par le navigateur MS Internet Explorer 6 et 7. Les systèmes d’exploitation vulnérables incluent 2000/2003/XP avec toutes les dernières mises à jour installées (y compris les versions x64 des systèmes). Un processus incorrect survenant pendant le traitement des vidéos lues directement sur un site web, par le composant d’ActiveX msVidCtl.dll, peut être utilisé pour diffuser des programmes malicieux provoquant la surcharge du stack et lançant un virus dans le système.. Tous les exploits de cette vulnérabilité se rapportent à la famille Exploit.DirectShow.

Une vulnérabilité analogue a été détectée dans le composant ActiveX d’Office Web Components Spreadsheet. La cause de la vulnérabilité est l’analyse incorrecte des limites des données dans msDataSourceObject(). Selon la classification de Dr.Web, tous les exploits de ce type se rapportent à la famille Exploit.SpreadSheet.

La dernière version de Firefox n’a pas été épargnée par les malfaiteurs. Une erreur du traitement des scénarios javascript qui peut troubler la mémoire du compilateur Just-in-Time lors du retour des données, a été découverte au cours de la deuxième semaine de Juillet. Selon la classification de Doctor Web, tous les exploits découverts de ce type se rapportent à Exploit.Mozilla.

A lafin du mois de Juillet, la vulnérabilité zero-day a été révélée dans les produits d’Adobe (Reader, Acrobat et Flash Player) et concernait le répertoire authplay.dll traitant les fichiers SWF. La vulnérabilité fonctionne à l’ouverture du document PDF ainsi qu’à la visite des sites web malicieux qui exploitent cette vulnérabilité. Tous les fichiers PDF malicieux détectés se rapportent à Exploit.PDF.

Toutes les vulnérabilités ci-dessus mentionnées sont utilisées par les malfaiteurs pour la propagation de logiciels malicieux par le biais de sites web spéciaux.

Les mises à jour de sécurité fermant toutes les vulnérabilités sont déjà disponibles. Doctor Web recommande fortement d’installer les dernières mises à jour pour le logiciel utilisé.

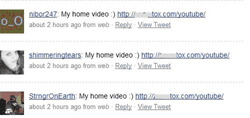

Le ver Win32.HLLW.Facebook sur Twitter

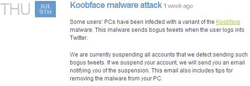

En juillet 2009, l’activité malicieuse du ver Win32.HLLW.Facebook (Koobface) s’est accrue sur Twitter.

Les créateurs de ce réseau social informent les utilisateurs, sur leur blog, sur l’activité croissante de la famille virale Win32.HLLW.Facebook.

Les analystes de Doctor Web ont constaté qu’il y avait quelques différences entre les modifications Win32.HLLW.Facebook bien qu’elles aient toutes les mêmes fonctions basiques. Ces fonctions ont permis à Doctor Web d’assurer une détection efficace des variations Win32.HLLW.Facebook via la technologie Origins Tracing. Désormais, la plupart des nouvelles modifications de ce programme malicieux est détectée comme Win32.HLLW.Facebook.origin.

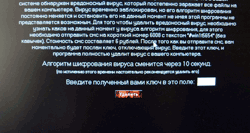

Trojan.Winlock

Les Chevaux de Troie qui bloquent l’accès au bureau de Windows ont été découverts en abondance en juillet. Le masquage de ces Chevaux de Troie sous les produits antivirus est maintenant bien connu.

Virus via e-mail et phishing

Quelques cas de propagation de logiciels malicieux via e-mail ont été enregistrés en Juillet. Simultanément, le nombre de messages spam destinés à la publicité pour des médicaments s’est accru. Les spammeurs ont également accru leur audience en utilisant les services Google Groups, Yahoo Groups, LiveJournal.

|

|

|

|

| |

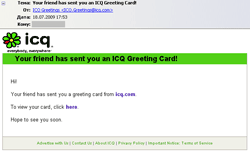

En dehors de ces publicités frauduleuses, il y a eu peu de logiciels malicieux dans le spam au mois de juillet, à l’exception de IRC.Flood.702, qui se propageait via une carte postale électronique envoyée de la part d’un utilisateur d’ .

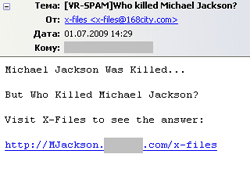

Les cybercriminels ont exploité la mort de Michael Jackson et les événements liés à ce fait. Des messages imitant une information exclusive à ce sujet ont été envoyés aux utilisateurs, victimes du lien vers un site web propageant le Trojan.PWS.Panda.122.

Les logiciels malicieux BAT.Hosts ont été proposés aux utilisateurs via des cartes postales électroniques en langue espagnole. Ces logiciels ont ajouté quelques lignes de code aux fichiers hosts. Ensuite, l’utilisateur essayant de visiter certains sites web, était renvoyé vers des sites de phishing ciblant des clients de banques d’Espagne.

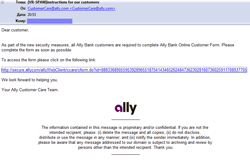

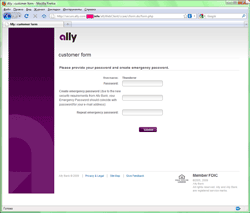

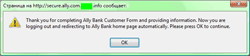

Traditionnellement, les attaques de phishing ciblent également les utilisateurs de eBay et les clients du système bancaire America Online. Les clients de Comerica Bank, Ally Bank et USAA ont également été victimes de ces attaques de phishing en juillet.

|

|

| |

Détection sur des serveurs de messagerie — Juillet

| 01.07.2009 00:00 - 31.07.2009 00:00 | ||

| 1 | Win32.HLLM.Netsky.35328 | 8166826 (22.65%) |

| 2 | Win32.HLLM.Beagle | 5909675 (16.39%) |

| 3 | Trojan.DownLoad.36339 | 5504479 (15.27%) |

| 4 | Trojan.PWS.Panda.122 | 2103096 (5.83%) |

| 5 | Win32.HLLM.MyDoom.based | 1982009 (5.50%) |

| 6 | Trojan.Botnetlog.9 | 1813173 (5.03%) |

| 7 | Win32.HLLM.MyDoom.33808 | 1418521 (3.93%) |

| 8 | Trojan.MulDrop.19648 | 1369527 (3.80%) |

| 9 | Win32.HLLM.MyDoom.44 | 1071356 (2.97%) |

| 10 | Win32.HLLM.Netsky | 742919 (2.06%) |

| 11 | Win32.HLLM.Beagle.32768 | 722449 (2.00%) |

| 12 | Trojan.MulDrop.13408 | 658883 (1.83%) |

| 13 | Win32.HLLM.Perf | 587196 (1.63%) |

| 14 | Win32.HLLM.MyDoom.49 | 561190 (1.56%) |

| 15 | Win32.HLLM.Beagle.27136 | 476340 (1.32%) |

| 16 | Win32.HLLM.Netsky.based | 444932 (1.23%) |

| 17 | Exploit.IframeBO | 443541 (1.23%) |

| 18 | Exploit.IFrame.43 | 360002 (1.00%) |

| 19 | Trojan.PWS.Panda.114 | 335392 (0.93%) |

| 20 | W97M.Dig | 238968 (0.66%) |

| fichiers scannés au total : | 137,012,732,015 |

| fichiers infectés : | 36,051,605 (0.0263%) |

Détection sur des postes de travail – Juillet

| 01.07.2009 00:00 - 31.07.2009 00:00 | ||

| 1 | Trojan.DownLoad.36339 | 2503920 (10.23%) |

| 2 | Win32.HLLM.Beagle | 2334712 (9.54%) |

| 3 | Trojan.WinSpy.176 | 1304339 (5.33%) |

| 4 | Win32.Virut.14 | 1171115 (4.78%) |

| 5 | Win32.HLLW.Gavir.ini | 1163586 (4.75%) |

| 6 | Win32.HLLM.Netsky.35328 | 1027107 (4.20%) |

| 7 | Trojan.WinSpy.180 | 971590 (3.97%) |

| 8 | Win32.HLLM.MyDoom.49 | 899655 (3.68%) |

| 9 | Trojan.MulDrop.16727 | 799252 (3.27%) |

| 10 | Trojan.PWS.Panda.122 | 666798 (2.72%) |

| 11 | Trojan.Botnetlog.9 | 587117 (2.40%) |

| 12 | Win32.HLLW.Shadow.based | 584087 (2.39%) |

| 13 | Trojan.WinSpy.160 | 513468 (2.10%) |

| 14 | Win32.HLLM.MyDoom.33808 | 494072 (2.02%) |

| 15 | Win32.Sector.17 | 383420 (1.57%) |

| 16 | Win32.Alman | 381582 (1.56%) |

| 17 | DDoS.Kardraw | 379553 (1.55%) |

| 18 | Win32.HLLM.Netsky.based | 343624 (1.40%) |

| 19 | W97M.Hana | 283978 (1.16%) |

| 20 | Win32.HLLW.Autoruner.5555 | 267185 (1.09%) |

| fichiers scannés au total : | 210,224,776,255 |

| fichiers infectés : | 24,478,202 (0.0116%) |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments