Doctor Web : rapport viral de l'année 2013

Aperçus viraux | Top des actualités Doctor Web | Toutes les actualités | Alertes virales

Le 06 février 2014

Situation virale

Les malwares les plus répandus en 2013 selon les statistiques de l'utilitaire de traitement Dr.Web CureIt! restent les Trojans de la famille Trojan.Hosts, dont le plus répandu est le Trojan.Hosts.6815, qui modifie le fichier hosts sur l'ordinateur infecté (fichier responsable de la transformation des noms DNS en adresses IP). Ainsi, si l'utilisateur accède au site Web qu’il souhaite consulter, son navigateur affichera une page appartenant aux malfaiteurs au lieu de celle spécifiée dans ce fichier. Vient ensuite le Trojan publicitaire Trojan.LoadMoney.1, un downloader, distribué depuis les serveurs du « programme partenaire » LoadMoney. Ce programme télécharge et installe différents logiciels indésirables sur l'ordinateur de la victime. La troisième place est occupée par le BackDoor.IRC.NgrBot.42, qui est bien connu des spécialistes de la sécurité depuis 2011. Ces Trojans communiquent avec un serveur de gestion distant via le protocole IRC (Internet Relay Chat) et peuvent exécuter les commandes des malfaiteurs. Le BackDoor.IRC.NgrBot.42 est capable de supprimer sur l'ordinateur infecté les traces de son téléchargement en cas de violation de son intégrité, de bloquer l'accès aux sites de sociétés antivirus, d’intercepter les logins et mots de passe utilisés pour la connexion à différents sites web. BackDoor.IRC.NgrBot.42 infecte tous les support amovibles connectés à l'ordinateur, puis il cache les dossiers sur le dispositif infecté et crée à leurs places des raccourcis avec les noms correspondants, qui renvoient vers son fichier exécutable. Ainsi, lorsque l’utilisateur essaie d'ouvrir un dossier sur l'appareil infecté, il exécute le logiciel malveillant.

Le tableau ci-dessous affiche la vingtaine de malwares les plus répandus en 2013 selon les statistiques de l'utilitaire de traitement Dr.Web CureIt! :

| № | Nom | % |

|---|---|---|

| 1 | Trojan.Hosts.6815 | 1.74 |

| 2 | Trojan.LoadMoney.1 | 1.38 |

| 3 | BackDoor.IRC.NgrBot.42 | 1.14 |

| 4 | Trojan.Mods.2 | 0.94 |

| 5 | Trojan.MayachokMEM.4 | 0.72 |

| 6 | Trojan.Hosts.6838 | 0.71 |

| 7 | Win32.HLLP.Neshta | 0.70 |

| 8 | Trojan.SMSSend.2363 | 0.69 |

| 9 | Trojan.Packed.24524 | 0.64 |

| 10 | Trojan.Redirect.140 | 0.64 |

| 11 | Trojan.Mods.1 | 0.57 |

| 12 | Trojan.Packed.24079 | 0.56 |

| 13 | Trojan.DownLoader9.19157 | 0.52 |

| 14 | Trojan.MayachokMEM.7 | 0.52 |

| 15 | Trojan.InstallMonster.38 | 0.50 |

| 16 | Win32.HLLW.Gavir.ini | 0.47 |

| 17 | Win32.Sector.22 | 0.46 |

| 18 | Trojan.StartPage.48148 | 0.44 |

| 19 | Trojan.Zekos | 0.43 |

| 20 | BackDoor.Maxplus.24 | 0.40 |

Botnets

Durant toute l'année, les spécialistes de Doctor Web ont suivi l'activité de plusieurs botnets organisés à l’aide de Trojans et virus de fichiers. L'un d'eux a presque disparu dans la seconde moitié de l'année. Tandis que les autres continuent à croître.

Ainsi, les spécialistes de Doctor Web suivent depuis septembre 2011 deux botnets Win32.Rmnet.12. Ce virus possède une capacité d'autoréplication, sans l'intervention de l'utilisateur. Il peut également infecter les fichiers exécutables, exécuter les commandes provenant d'un serveur distant (détruire le système d'exploitation) ainsi que voler les mots de passe pour les clients FTP. En outre, le Win32.Rmnet.12 peut injecter un code parasite dans les pages web, rediriger les utilisateurs vers des sites piratés ou transmettre des formulaires remplis par les victimes sur des serveurs distants.

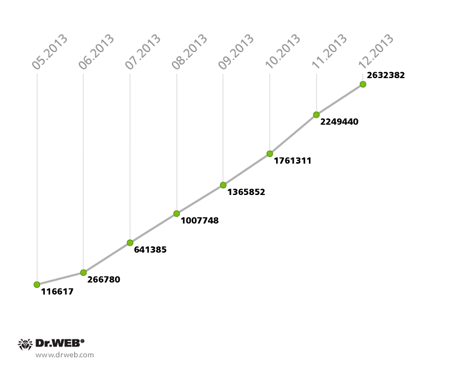

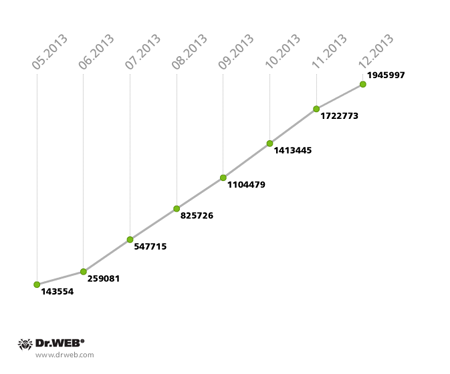

À la fin du mois d'avril 2013, le nombre total d'ordinateurs infectés par le Win32.Rmnet.12 s'est élevé à 9.232.024, soit une augmentation de 2,5 millions. Bien sûr, ce virus a été neutralisé sur un certain nombre de PC, mais de nouvelles infections apparaissent néanmoins régulièrement. En mai 2013, le nombre total des bots actifs dans les deux sous-botnets Win32.Rmnet.12 était de 1.078.870, avec une croissance moyenne d’environ 25.000 ordinateurs infectés par jour. L'évolution du volume des deux sous-botnet Win32.Rmnet.12 est représentée sur les graphiques ci-dessous.

Evolution du volume du botnet Win32.Rmnet.12 en 2013 (1er sous-botnet)

Evolution du volume du botnet Win32.Rmnet.12 en2013 (2e sous-botnet)

Un autre botnet Win32.Rmnet.16, mise à jour de Win32.Rmnet.12, a cessé de croître en septembre 2013. En décembre 2012, le nombre total d'ordinateurs infectés a atteint 259 458, et à la fin du mois du décembre 2013 ce nombre ne dépassait pas 1966. Il continue à diminuer progressivement.

En mai 2013, les spécialistes de Doctor Web ont détecté de nouveaux représentants de la famille Rmnet : des modules malveillants distribués avec les virus de fichiers Win32.Rmnet baptisés Trojan.Rmnet.19. L'un d'eux est conçu pour détecter les machines virtuelles et le second permet aux attaquants de désactiver les logiciels antivirus.

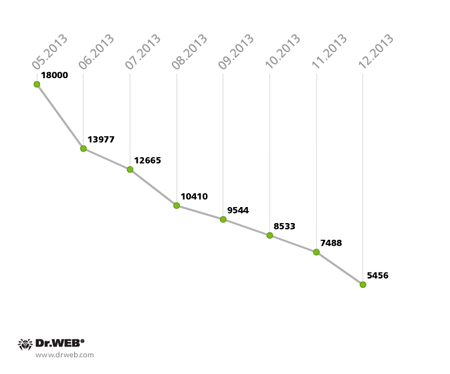

Pour la journée du 22 mai 2013, les modules malveillants Trojan.Rmnet.19 ont été détectés sur environ 18.000 machines infectées. Néanmoins, ce chiffre a diminué d'un mois à l'autre, pour atteindre 5456 ordinateurs infectés. L'évolution de cette propagation est représentée sur le diagramme ci-dessous.

Evolution du volume du botnet Trojan.Rmnet.19 en 2013

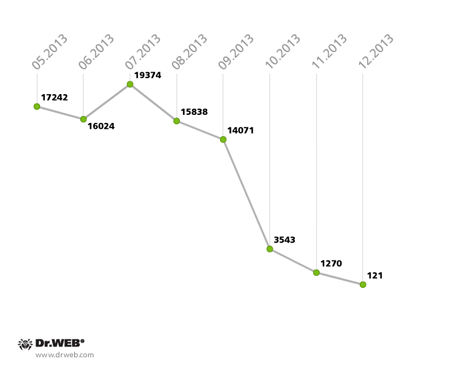

Le botnet BackDoor.Bulknet.739 est également intéressant. Ce Trojan, conçu pour envoyer du spam, a été ajouté à la base virale Doctor Web en octobre 2010. En Avril, une hausse de la propagation de ce Trojan a été constatée : environ 100 infections par heure et, à la fin du mois de mai, le nombre total a dépassé 17 000 PC infectés. Le plus grand nombre d'infections par le BackDoor.Bulknet.739 a été détecté en Italie, en France, en Turquie, aux Etats-Unis, au Mexique et en Thaïlande. Durant l'été, le nombre de bots dans ce botnet a fluctué, mais en automne les spécialistes ont noté une réduction du nombre d'infections, et en décembre, ce botnet a pratiquement cessé d'exister. Cette évolution est représentée dans le graphique ci-dessous.

Evolution du volume du botnet BackDoor.Bulknet.739 en 2013

Les fonctionnalités du botnet BackDoor.Dande sont très intéressantes. Ce backdoor fonctionne uniquement sur les ordinateurs appartenant à des pharmacies ou à des entreprises pharmaceutiques, avec les logiciels spécialement développés pour l'achat de médicaments. Ce Trojan est conçu pour voler et transférer aux malfaiteurs des données sur les commandes faites dans ces logiciels.

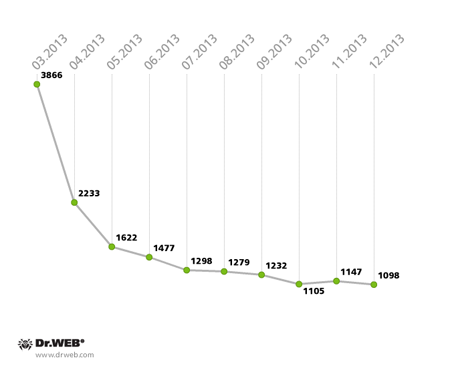

Malgré le fait que cette menace ait été ajoutée à la base virale en 2011, le botnet BackDoor.Dande est toujours actif. Si, au début de l'année 2013, il enrôlait 3000 machines infectées, au mois de mars, c’était 3800. Cependant, au mois de mai, le nombre a chuté presque de moitié de manière inattendue. En automne, ce chiffre restait de 1000 ordinateurs infectés. Ces fluctuations sont illustrées par le graphique ci-dessous.

Evolution du volume du botnet BackDoor.Dande en 2013

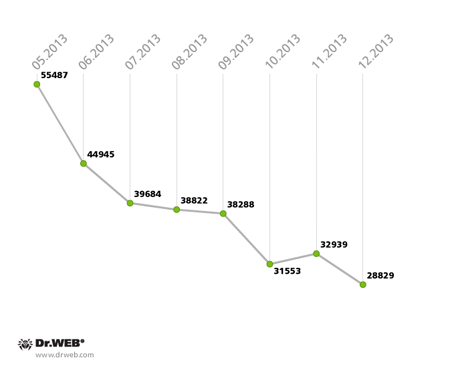

Enfin, il faut dire quelques mots sur le Backdoor.Flashback.39, contaminant des ordinateurs tournant sous Mac OS X. En 2012 les malfaiteurs ont créé le premier botnet de l'histoire du Mac, enrôlant plus de 800.000 machines. Malgré l’information des utilisateurs, à la fin du mois de janvier 2013, le nombre de Macs infectés était encore de 75 000. Ce chiffre a diminué de façon continue mais lente : au mois de mai, le nombre d'infections par le Backdoor.Flashback.39 était d'environ 55 000, et il a chuté en juin pour atteindre 45 000 machines infectées. Pour la journée du 31 décembre 2013, le nombre de botnet Backdoor.Flashback.39 était de 28.829 ordinateurs infectés, et il demeure le botnet Mac le plus important dans le monde.

Evolution du volume du botnet Backdoor.Flashback.39 en 2013

Les Trojan encodeurs

En 2013, la propagation des Trojans de la famille Trojan.Encoder, qui cryptent les fichiers de l'ordinateur infecté puis extorquent de l'argent pour les décrypter, a pris beaucoup d’ampleur. Au cours de l'année, plus de 200 modifications ont été ajoutées à la base virale de Dr.Web. Les malfaiteurs utilisent de nouvelles technologies, notamment des algorithmes de cryptage, c'est pourquoi dans certains cas il est impossible de décrypter les fichiers. En outre, la recherche de victimes potentielles est réalisée de manière plus ciblée. Par exemple, les attaquants ont attaché des fichiers malveillants aux formulaires de candidature à des postes de comptable et envoyé les messages aux entreprises qui proposaient ces postes. Dans ces cas de figure, les fichiers cryptés peuvent être importants pour l'entreprise et les malfaiteurs peuvent espérer obtenir une rançon.

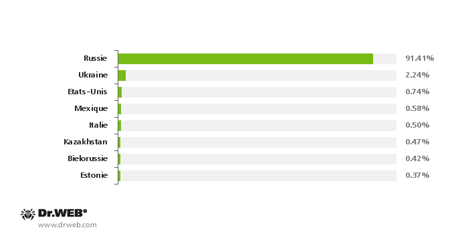

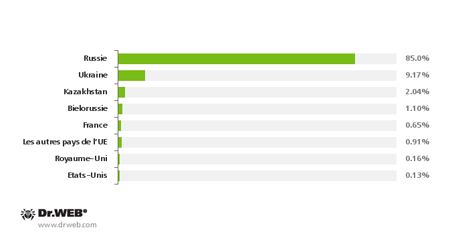

En 2013, plus de 6 700 victimes des Trojans-encoders ont demandé l'aide des spécialistes de Doctor Web. En plus des utilisateurs russes, les demandes ont émané des ex-républiques soviétiques, des Etats-unis, d'Italie et de certains pays d'Amérique latine. Les statistiques des requêtes provenant d’utilisateurs touchés par un Trojan.Encoder sont présentées ci-après.

Statistiques des requêtes au support technique de Doctor Web liées aux malware de la famille Trojan.Encoder selon les pays.

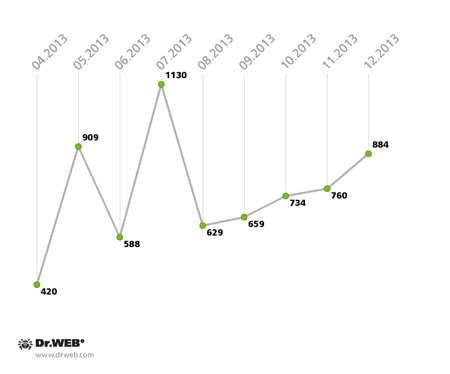

Les spécialistes ont traité en moyenne 20-35 requêtes par jour. L'évolution du nombre de requêtes au support technique de Doctor Web provenant des utilisateurs affectés par les actions d'une des modifications du Trojan.Encoder entre avril et décembre 2013 est présentée sur le graphique ci-dessous.

Evolution du nombre de requêtes au support technique provenant des utilisateurs affectés par les actions d'une des modifications du Trojan.Encoder en 2013

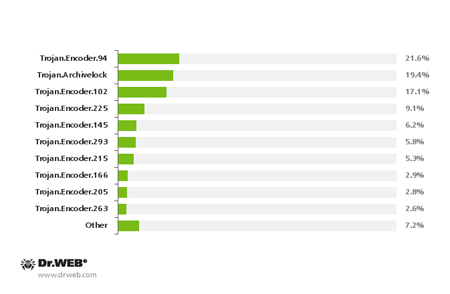

Les modifications les plus répandues des encodeurs en 2013 restent : Trojan.Archivelock, Trojan.Encoder.94, Trojan.Encoder.102, Trojan.Encoder.293, Trojan.Encoder.225, Trojan.Encoder.263, Trojan.Encoder.145 et Trojan.Encoder.215.

Par exemple le Trojan.Encoder.94 est connu par les spécialistes depuis 2010. Il crypte uniquement certains types de fichiers stockés sur les disques de l'ordinateur, mais il présente plus de 400 modifications. Un autre encodeur, Trojan.Archivelock, a été découvert au cours du mois d'avril 2012. Sa particularité réside dans le fait que ce malware utilise WinRAR pour le cryptage des données. Les cybercriminels utilisent un logiciel permettant de rechercher automatiquement des variantes pour trouver les mots de passe d’accès à l'ordinateur de la victime via le protocole RDP. L'encodeur activé lance l'application WinRAR en ligne de commande et emballe les fichiers selon une liste préconfigurée dans une archive SFX protégée par mot de passe. Les fichiers originaux, eux, sont supprimés à l'aide d’un utilitaire spécial, ce qui rend impossible la restauration des objets supprimés. L’Espagne et la France sont les pays les plus touchés par ce malware.

Le Trojan.Encoder.102 ((Plus de 17% des cas d'infections) est encore un logiciel ancien, connu depuis 2011. Le Trojan.Encoder.225, quant à lui, pénètre l'ordinateur à l'aide de fichiers RTF attachés aux emails, et utilise la vulnérabilité CVE-2012-0158. Lors du cryptage des fichiers, ce Trojan essayait de se faire passer pour une mise à jour de Windows en affichant sur l'écran la fenêtre appropriée.

Les victimes du Trojan.Encoder.205 et Trojan.Encoder.215 génèrent ensemble plus de 8 % des requêtes. En général, l'infection s’effectue via le spam, qui contient un exploit pour la vulnérabilité CVE-2012-0158. Un Trojan-downloader pénètre l'ordinateur à l'aide de cet exploit pour télécharger et installer l'encodeur. Les deux versions du Trojan possèdent un algorithme de cryptage de flux primitif, mais parfois, même les malfaiteurs ne peuvent pas décrypter les fichiers de la victime. Cependant, cet algorithme ne pose pas vraiment problème pour les spécialistes de Doctor Web. Les modifications les plus populaires des Trojans encoders en 2013 sont listées ci-après.

Modifications des Trojans encoders les plus répandues en 2013

Winlocks

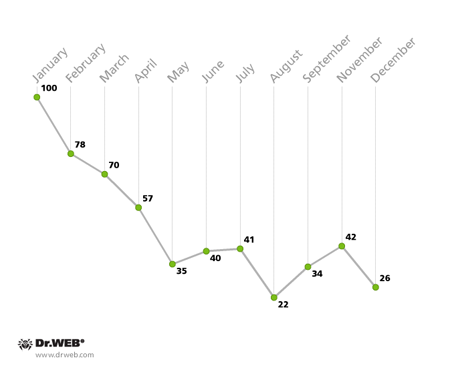

Les logiciels qui empêchent le fonctionnement normal du système d'exploitation, les « Winlock », et qui demandent une rançon, cèdent leur place aux encodeurs et aux logiciels plus sophistiqués, comme ceux de la famille Trojan.Mayachok (Ils bloquent l'accès Internet par l'utilisation d’injection web). En 2013, 3087 victimes de Winlock ont demandé l'assistance de Doctor Web, soit 71% de moins qu’en 2012. Le nombre de requêtes au premier semestre a dépassé celui du second semestre 2013.

Evolution du nombre de requêtes au support technique provenant des utilisateurs affectés par les actions des Trojans Winlock en 2013 (en pourcentage du chiffre maximal- 633 )

Les pays les plus touchés sont la Russie, l'Ukraine, le Kazakhstan et la Biélorussie. Quelques cas d'infection ont été découverts en France et dans d’autres pays de l'UE.

Statistiques des requêtes au support technique de Doctor Web provenant des utilisateurs affectés par les actions des Trojans Winlock selon les pays

Malwares bancaires

Les logiciels assurant le fonctionnement des banques en ligne sont toujours ciblés par les cybercriminels. En 2013, les spécialistes ont découvert de nouveaux Trojans bancaires, notamment des malwares attaquant les terminaux de paiement. Une nouvelle modification du Trojan.Dexter (connue sous le nom Alina, BlackPOS, Dexter, Vskimmer) a causé des pertes considérables à des banques dans 40 pays du monde. Ce programme malveillant fonctionne comme un skimmer. C'est un dispositif que les malfaiteurs ajustent aux distributeurs pour copier les données de la bande magnétique de la carte bleue. Mais Dexter effectue la copie des données directement depuis la mémoire du terminal de paiement (point-of-sale, terminal POS). De cette façon, des centaines de milliers de cartes de crédit et de débit ont été compromises.

En automne 2013, les spécialistes de Doctor Web ont détecté une nouvelle modification du Trojan.Ibank, ciblant les utilisateurs des systèmes SAP (Systems, Applications and Products). Ce Trojan peut fonctionner en versions 32-bits et 64-bits de Windows, en utilisant différents moyens de pénétration dans le système d'exploitation. L'intérêt des attaquants pour les logiciels SAP et les ERP inquiète les spécialistes de la sécurité informatique : en utilisant ces technologies, les attaquants peuvent voler les données sensibles traitées par ces logiciels.

Un autre Trojan bancaire, BackDoor.Caphaw, a été détecté et se propage via Skype. Les attaquants envoient des messages via Skype en utilisant les comptes d’utilisateurs déjà infectés. Ce Trojan surveille l'activité de l'utilisateur et détecte les connexions aux banques en ligne. Dans ce cas, BackDoor.Caphaw peut injecter du contenu malveillant et intercepter les données entrées dans différents formulaires.

La tendance de la saison - les Trojans publicitaires et les miners

En 2013, parmi les menaces les plus répandues, les Trojans publicitaires se sont distingués. La plupart de ces logiciels se propage via des « programmes partenaires » qui permettent de se rémunérer sur le nombre d'installations. Parmi les leaders, nous trouvons le Trojan.LoadMoney.1, un downloader généré par les serveurs du programme partenaires Loadmoney, conçu pour télécharger et installer sur les ordinateurs des victimes des logiciels indésirables. Une autre menace qui aide les attaquants à gagner sur le nombre de visite des sites est le Trojan BackDoor.Finder. ОCette menace est conçue pour substituer les résultats de recherche dans les moteurs google.com, bing.com, yahoo.com, ask.com, search.aol.com, search.icq.com, search.xxx, www.wiki.com, www.alexa.com et yandex.com par des liens vers des sites spécifiés par les malfaiteurs. Le Trojan BackDoor.Finder se propage surtout aux Etats-Unis. (Kansas, Pennsylvanie et Alabama)..

Deux autres Trojans détectés au cours de l'année 2013 sont le Trojan.Mods.1 et le Trojan.Zekos. Le Trojan.Mods.1 est conçu pour remplacer les sites Web visités par la victime en affichant des pages appartenant aux attaquants. Pour atteindre cet objectif, le Trojan intercepte les fonctions du système transformant les noms DNS en adresses IP. Résultat, au lieu des pages demandées, l'utilisateur est redirigé vers des sites frauduleux. Trojan.Zekos possède une fonctionnalité malveillante extrêmement sophistiquée et développée. Ce Trojan peut intercepter les requêtes DNS des navigateurs et affiche une page appartenant aux malfaiteurs au lieu du site demandé. Mais, dans la barre d'adresse du navigateur, l'URL affichée sera correcte. De plus, le Trojan.Zekos bloque l'accès aux sites de la plupart des sociétés antivirus et aux serveurs de Microsoft.

Un autre représentant de cette catégorie de logiciels malveillants est le Trojan.Lyrics, conçu pour afficher des publicités dans le navigateur. A l'aide de ce logiciel, les amateurs de musique peuvent écouter une chanson sur YouTube avec l’affichage des paroles, comme une sorte de karaoké. Les publicités pour ce logiciel sont publiées sur différents torrent trackers, site de musiques ou profils de réseau sociaux. Si le programme est installé sur l’ordinateur, à l’ouverture d’un site, des fenêtres pop-up etdes messages publicitaires non sollicités s’affichent. Le Trojan peut rediriger les utilisateurs vers des sites frauduleux. Depuis certains de ces sites, l'utilisateur peut télécharger un faux antivirus, détecté par Dr.Web comme Trojan.Fakealert.

Les spécialistes constatent également une croissance des publiciels ciblant les utilisateurs de Mac OS X. Par exemple, le Trojan.Yontoo.1, qui installe sur le Mac infecté des plug-ins pour les navigateurs Safari, Google Chrome et Mozilla Firefox. Le but de ces plug-ins est l'affichage de publicités lors de la visite des pages web.

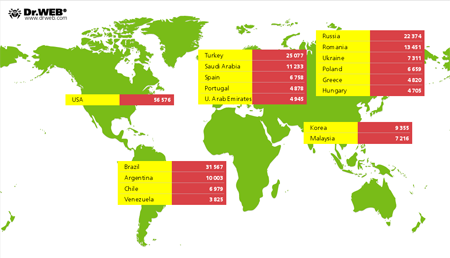

La seconde moitié de 2013 a été marquée par l'activité des malfaiteurs dans la récolte des crypto monnaies Bitcoin et Litecoin. Le Trojan.BtcMine.221 est le premier logiciel malveillant découvert par les spécialistes de Doctor Web conçu pour récolter des Litecoin. Il est distribué sur des sites web appartenant aux malfaiteurs sous couvert d'un logiciel sensé simplifier les achats sur Internet. La première place parmi les pays touchés par le Trojan.BtcMine.221 est occupée par les Etats-Unis (56 576 postes de travail), puis le Brésil (31 567 cas d'infection) et la Turquie (25 077). La Russie avec 22 374 installations enregistrées occupe la quatrième place. La recette moyenne quotidienne des malfaiteurs s'élève à 1 454,53 USD.

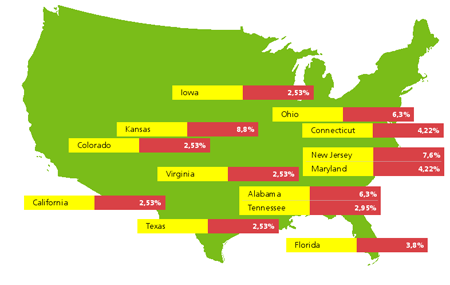

Répartition géographique de la diffusion du Trojan

Un trojan similaire est le Trojan.BtcMine.218. Il était très intéressant, car son corps contient les noms de ses développeurs. A la fin de l'année, les spécialistes ont encore découvert une modification du Trojan.Mods, baptisée Trojan.Mods.10. Un module pour récolter la crypto monnaie Bitcoin a été ajouté dans ce logiciel malveillant. Mais la principale fonctionnalité de ce Trojan est le remplacement des sites Web visités par la victime par des pages appartenant aux attaquants.

Menaces ciblant Linux

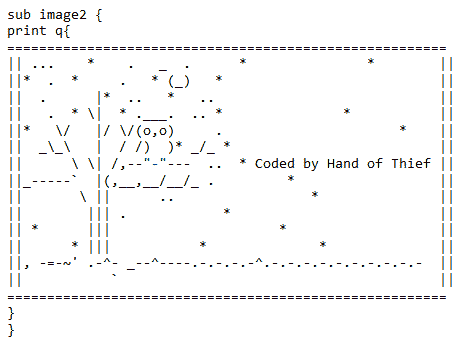

L'année écoulée a été marquée par une croissance des infections des ordinateurs sous Linux. Le plus intéressant d'entre eux est le Trojan Linux.Hanthie, également connu sous le nom Hand of Thief. Linux.Hanthie est lié aux bots des familles FormGrabber et BackDoor ciblant le système d'exploitation Linux, et dispose de mécanismes anti détection ainsi que d’un démarrage masqué qui ne nécessite pas de privilèges administrateur. Il utilise un chiffrement fort pour la communication avec l’interface de commande (256-bit). Ce Trojan est compatible avec les distributions Linux (dont Ubuntu, Fedora et Debian) et avec huit types d'environnements de bureau, par exemple, GNOME et KDE. Linux.Hanthie injecte un grabber dans les navigateurs Mozilla Firefox, Google Chrome, Opera, ainsi que Chromium et Ice Weasel (développés uniquement pour Linux). Ce grabber permet d'intercepter les sessions HTTP et HTTPS et d'envoyer des données entrées par l'utilisateur aux malfaiteurs. Cette bibliothèque peut également remplir la fonction de backdoor. Le trafic, lors du transfert des données entre le logiciel et le serveur de gestion, est crypté. Lorsde l’accès à un script en cours bind ou bc, le Trojan affiche dans la console de commande le message suivant :

La famille des Trojans Linux.Sshdkit représente un grand danger pour les serveurs tournant sous Linux, car ces malwares permettent aux pirates d'obtenir les données nécessaires pour accéder sans autorisation au serveur. Linux.Sshdkit représente une bibliothèque dynamique ; il existe des versions pour 32- et 64- bits Linux. Suite à son installation, le trojan s’intègre dans le processus sshd en interceptant les fonctionnalités d’authentification. Lorsque l'utilisateur entre le nom d'utilisateur et le mot de passe, ils sont envoyés sur le serveur distant des malfaiteurs. Les analystes de Doctor Web ont réussi à intercepter un des serveurs de gestion Linux.Sshdkit en utilisant la méthode du sinkhole. Ils ont ainsi pu constater que ce Trojan transmet les mots de passe et les logins volés aux serveurs distants. Au total, pendant le moi de mai 2013, ce Trojan a transmis au centre de contrôle surveillé par les analystes de Doctor Web des données permettant d'accéder à 562 serveurs contaminés sous Linux.

La nouvelle version de ce Trojan, qui porte le nom Linux.Sshdkit.6, a été détectée après. Afin de rendre difficile aux analystes l’interception des mots de passe volés, les malfaiteurs ont changé la méthode de détermination des adresses des serveurs sur lesquels le Trojan envoie des informations volées.

En 2013, plusieurs modifications de Trojans conçues pour lancer des attaques DDos, ont été ajoutées à la base de Doctor Web sous le nom Linux.DDoS. En outre, parmi les découvertes, il faut signaler Linux.Darlloz, un ver exploitant les vulnérabilités de PHP, Linux.Cdorked, un backdoor infectant les serveurs web, et le Trojan Linux.Trolomod, destiné aux attaques sur le serveur http Apache.

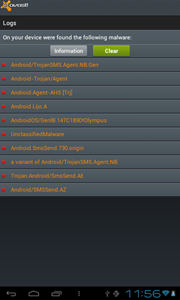

Menaces ciblant Android

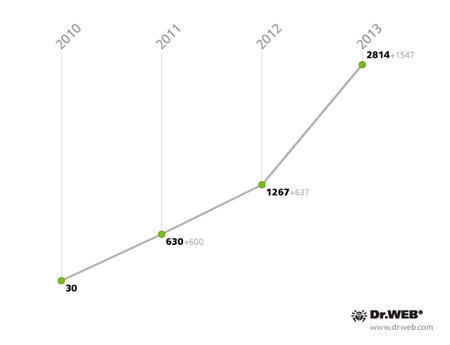

En ce qui concerne les menaces mobiles, en 2013, les utilisateurs des appareils sous Android ont été les plus ciblés. L'année passée a vu 1547 nouvelles signatures de logiciels malveillants ou indésirables ajoutées à la base virale, amenant le nombre total à 2814 entrées. Depuis 2010, le nombre de signatures de malwares ciblant Android a été multiplié par 94.

Evolution du nombre de menaces ciblant Android entre 2010 et 2013

Comme il a souvent été observé, ce sont les Trojans qui envoient des SMS payants ou abonnent les utilisateurs à des services payants qui représentent le plus grand danger. Il s'agit de logiciels malveillants de la famille Android.SmsSend et Android.SmsBot, ainsi que d'un certain nombre d'autres applications malveillantes ayant des objectifs similaires.

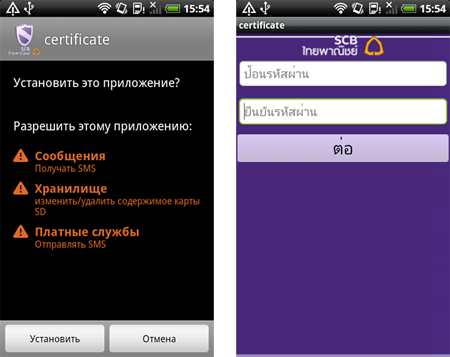

Il ne faut pas oublier les Trojans espions, conçus pour voler les données confidentielles. Par exemple, les logiciels malveillants Android.Spy et Android.SmsSpy, ainsi que les Trojans bancaires , conçus pour intercepter les messages contenant les codes mTAN, largement utilisés par les banques pour confirmer les paiements en ligne, ainsi que d’autres données sensibles.

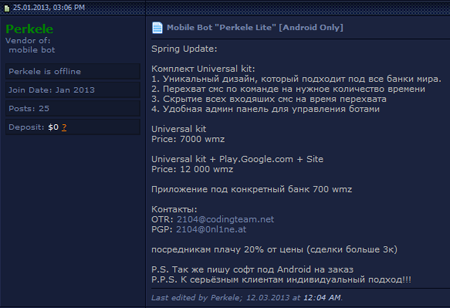

Nous constatons également l'augmentation d'offres de services illégaux tels que la vente et le développement de logiciels malveillants ciblant Android, surtout des Trojans SMS et la nouveauté, des Trojans espions.

Le nombre de faux antivirus Android.Fakealert, qui détectent des fausses menaces sur les appareils mobiles et demandent de l'argent pour les traiter, a été 5 fois plus important que l'année précédente.

|

|

En outre, au cours de l'année écoulée, les spécialistes ont découvert plusieurs vulnérabilités du système d'exploitation Android. Parmi les Trojans exploitant ces vulnérabilités, il faut noter Android.Nimefas.1.origin et le Trojan espion Android.Spy.40.origin.

Pour plus d'infos sur les menaces ciblant Android, consultez le rapport dédié, publié sur le site de Doctor Web.

Les fraudes dans les réseaux sociaux

Bien sûr, les escrocs ne dorment jamais ! Ils cherchent constamment de nouvelles méthodes de fraude. Un de ces méthodes consiste à cibler, grâce à l'ingénierie sociale, les personnes qui se trouvent dans une situation difficile (en recherche d’emploi, par exemple), et à les inciter à commettre une action qui leur permettra, à eux, de gagner de l'argent. Ainsi, l’une des tendances de la fraude en 2013 a été l’arnaque via les sites de recherche d’emploi. Les attaquants s'enregistrent sur les sites de recherche d'emploi (hh.ru, superjob.ru, etc) comme les employeurs, pour accéder aux données personnelles des victimes potentielles. Puis ils leur envoient des messages contenant une offre d'emploi au nom d'une grande entreprise russe ou étrangère. Dans ces messages, ils proposent un salaire attractif pour attirer le plus de gens possible sur des sites frauduleux, sur lesquels ils mettent en place un questionnaire à remplir par le candidat et où il lui faudra indiquer son numéro de téléphone et renvoyer un SMS avec le code de confirmation reçu. Après l’envoi du SMS, la victime se retrouvera abonnée à un service payant dont le montant est prélevé sur son compte.

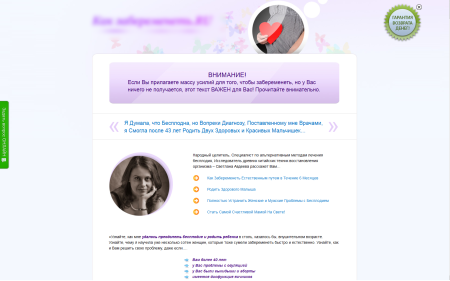

En 2013, les malfaiteurs ont également mis en place des portails frauduleux. À chaque redémarrage du site dans la fenêtre du navigateur, une nouvelle page Web annonçant un autre service, s'affiche. Parmi ces pages : un traitement miraculeux pour les varices expliqué dans un fichier audio, le blanchiment des dents en utilisant la méditation, des méthodes « garanties » de traitement des boutons, milles moyens d'augmentation des lèvres ou du buste sans chirurgie, des cours de séduction pour les femmes ou encore, une assistance à distance pour les femmes qui ne parviennent pas à avoir d’enfant, sensées pouvoir tomber enceinte après l'écoute d'un CD.

Une autre tendance de 2013 : les ressources en ligne qui proposent le traitement de maladies graves (tuberculose, par exemple) à l'aide des courtilières, insectes de l'ordre des orthoptères. Le tarif d’une telle ressource s'élève à 250 000 roubles.

La publicité pour des rites magiques pour lesquels il faut acheter des objets magiques, comme " les bougies magiques ", qui « encadrent l'énergie de l'amour, l'harmonie et le bonheur» ou " les cylindres de Pharaon ", fabriqués d'après les anciens manuscrits égyptiens, reste parmi les fraudes les plus répandues. En outre, les fraudeurs ont également développé plusieurs pages Web offrant aux visiteurs de « télécharger » une émanation de différents médicaments depuis un " centre d'information " spécial, l’utilisateur devant attendre que la « lumière de guérison » soit gravée sur un CD (!).

Les fraudeurs n'ont pas oublié les sites de rencontres. Les malfaiteurs prétendent être des étrangers qui cherchent des femmes célibataires. Une fois entrés en contact, ils proposent d'envoyer via la poste un cadeau coûteux (tablette, Smartphone ou bijoux). Cependant, comme le cadeau est de valeur, l'expéditeur prétend ne pas vouloir prendre trop de risque et propose d'utiliser un service de livraison privé. La victime se retrouvera ainsi à devoir payer cette livraison, sans rien recevoir en échange... Et bien évidemment, peu après le paiement du " service de livraison ", le célibataire généreux et ce service disparaissent.

Les spécialistes de Doctor Web recommandent évidemment aux utilisateurs de rester vigilants et de se méfier des offres suspectes et « trop généreuses » en ligne. Il ne faut jamais entrer son numéro de téléphone ni les codes de confirmation reçus. Les escrocs ont une imagination fertile, il faut donc toujours être prudent !

Perspectives

Au regard de la situation actuelle, il semble que la croissance du nombre de menaces ciblant Android pourrait continuer en 2014. À la fin du mois de septembre 2013, les spécialistes de Doctor Web ont déctecté le plus large botnet Android.SmsSend enrôlant des appareils mobiles. Il est possible que de nouveaux botnets voient le jour dans l'avenir.

Nous pouvons également supposer que le nombre de modifications des Trojans encoders augmente, notamment à cause de la diffusion de « kits » permettant de développer de nouveaux Trojans sans être un pirate expérimenté. Ce qui risque d’entraîner un élargissement des zones de propagation.

Conjointement à la croissance progressive des sites qui acceptent la crypto monnaie Bitcoin, celle des Trojans conçus pour la récolter risque également d’être une réalité. En ce qui concerne les moyens de connexion des logiciels malveillants aux serveurs de gestion, nous pouvons supposer que les malfaiteurs utiliseront de plus en plus les ressources du réseau Tor et des réseaux P2P. Enfin, il semble que les malfaiteurs développeront également de plus en plus de Trojans publicitaires sous forme de plug-ins pour les navigateurs les plus utilisés.