Revenir vers la liste d'actualités

Le 07 février 2014

Menaces ciblant Android en 2013 : statistiques générales

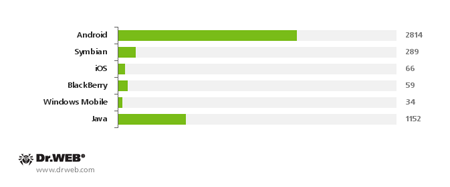

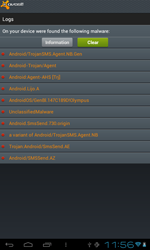

Les événements de l'année passée ont prouvé que le système d'exploitation Android reste la plate-forme la plus ciblée par les cybercriminels parmi les OS mobile. L’évolution des entrées dans la base virale Doctor Web peut en témoigner : l'année passée a vu 1547 nouvelles signatures de logiciels malveillants ou indésirables ajoutées, portant le nombre total à 2814 entrées. Cela représente une augmentation de 122% par rapport à la fin de la même période en 2012. Si on compare les chiffres actuels avec 2010, début de l'apparition d’applications malveillantes ciblant Android, cela représente +9280%, soit 94 fois plus !

Evolution du nombre de menaces ciblant Android entre 2010 et 2013.1.png)

Pour comparer : A la fin de l'année 2013, le nombre total de menaces ciblant les autres OS mobiles, BlackBerry, Symbian OS, Java, iOS et Windows Mobile, représentait 1600 entrées, soit 1,76 fois moins que le même chiffre pour les menaces ciblant Android.

Nombre de menaces ciblant les appareils mobiles en 2013

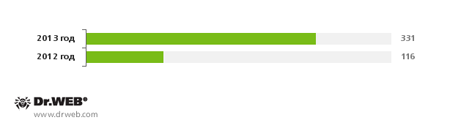

Le nombre de familles de logiciels malveillants ciblant Android a augmenté : avec une hausse de 185% par rapport à 2012.

Nombre total de familles de menaces ciblant Android

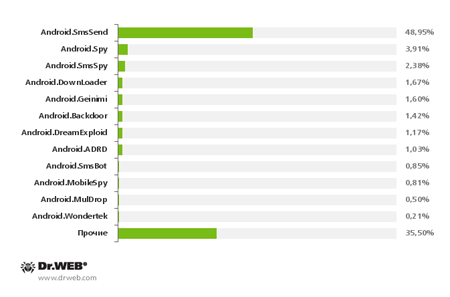

Si nous analysons la base virale actuelle de Dr.Web, la cote de popularité des menaces ciblant Android est la suivante :

Menaces ciblant Android les plus importantes selon le nombre d'enregistrements dans la base virale de "Doctor Web"

Les Trojans SMS restent les plus populaires

Selon les statistiques ci-dessus, en 2013, comme auparavant, la première place est occupée par les Trojans de la famille Android.SmsSend. Ces programmes sont conçus pour envoyer des SMS payants et abonner les utilisateurs à des services payants. Au cours de l'année passée, le nombre de modifications des Trojans de la famille Android.SmsSend a été multiplié par plus de 2. L'évolution du nombre de Trojans SMS entre 2010 et 2013 est représentée sur le graphique ci-dessous :

Evolution du nombre d'enregistrements pour les logiciels malveillants de la famille Android.SmsSend.1.png)

Ces Trojans sont distribués soit sous couvert de package de logiciels (mise à jour ou installateur d'une application) soit au sein d'un logiciel légal, modifié par les malfaiteurs. Il convient de noter que le second type de propagation est courant en Chine, où, en 2013, plusieurs modifications de Trojans SMS ont ciblé les utilisateurs chinois. Le Vietnam a également été une cible « privilégiée » de ce type de malwares. Ceci démontre que cette méthode de propagation des Trojans Android.SmsSend reste populaire parmi les cybercriminels. Les applications les plus utilisées restant les jeux vidéo.

Après le lancement de ces logiciels modifiés, l'utilisateur reçoit bien l’application désirée, mais l'envoi des SMS, lui, passe inaperçu. Il est fort probable que dans l'avenir, cette technique reste répandue et que la géographie de sa propagation s’élargisse.

| |

|

|

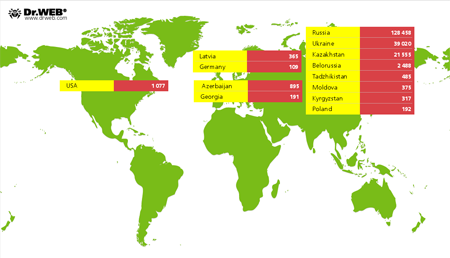

L'événement notable lié au Trojan Android.SmsSend est la découverte, en septembre, d'un grand botnet enrôlant des appareils mobiles sous Android. Selon les données recueillies par les spécialistes de Doctor Web, ce botnet enrôlait plus de 200.000 Smartphones et tablettes et a causé des pertes considérables. Les malfaiteurs ont utilisé plusieurs Trojans SMS, dissimulés sous des installateurs de logiciels légaux, tels que navigateurs web et clients pour les réseaux sociaux. La répartition géographique des appareils mobiles enrôlés dans ce botnet est représentée dans l'illustration ci-après.

Android.SmsBot, comme une évolution logique des Trojans SMS

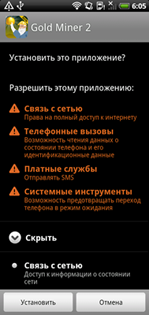

En 2013, les utilisateurs des appareils sous Android ont été informés de la propagation des Trojans de la famille Android.SmsBot. Ces logiciels malveillants représentent une évolution des Trojans de la famille Android.SmsSend: leur objectif principal est comme toujours l'envoi de SMS payants afin de gagner de l'argent. Cependant, contrairement à leurs précurseurs, dont les paramètres de fonctionnement sont déjà préconfigurés, ces Trojans ont la possibilité de recevoir des commandes des malfaiteurs, ce qui élargit leur fonctionnalités. Par exemple, les malfaiteurs peuvent spécifier un nouveau texte de SMS et le numéro auquel il faut envoyer ce message. Les modifications des Trojans Android.SmsBot peuvent télécharger d’autres logiciels malveillants, supprimer les SMS, recueillir les données sur l'appareil mobile et les envoyer au serveur distant, ainsi que passer des appels. En outre, certaines modifications peuvent obtenir des infos sur le compte mobile à l'aide des requêtes SMS ou USSD et envoyer un SMS payant.

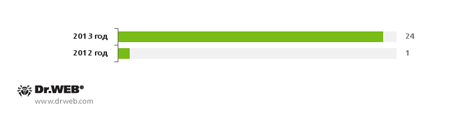

A la fin de 2012, la base virale de Doctor Web a reçu une seule signature d’un Trojan de la famille Android.SmsBot, et en 2013 ce nombre atteignait déjà 24. La hausse de la propagation de ces Trojans souligne que les malfaiteurs développent des malwares de plus en plus complexes et souhaitent mettre en œuvre des activités illégales de manière plus flexible mais plus organisée. Nous pouvons donc supposer que le nombre de modifications de ces Trojans va augmenter.

Nombre de signatures de Trojans de la famille Android.SmsBot

Les données sensibles en danger : les Trojans bancaires, les logiciels espions et les vols de données confidentielles

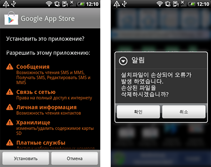

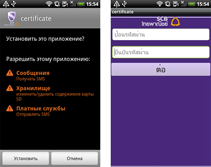

L'année 2012 a posé un véritable problème en matière de sécurité des données confidentielles pour les utilisateurs d’appareils mobiles sous Android. En 2013, la situation s'est aggravée : les spécialistes ont noté une hausse des logiciels malveillants conçus pour voler les données sensibles des utilisateurs de Smartphones et tablettes sous Android. Parmi ces menaces il faut souligner les Trojans bancaires des familles Android.Tempur et Android.Banker, ainsi que les familles Android.SmsSpy, Android.SmsForward, Android.Pincer et Android.Spy. La plupart de ces logiciels malveillants peut imiter l'interface de vrais clients bancaires afin d’inciter les victimes à entrer leurs données confidentielles, ou se propager sous forme d'un certificat ou d’une mise à jour pour intercepter ensuite les messages contenant les codes mTAN, largement utilisés par les banques pour confirmer les paiements en ligne ; les mots de passe, l'historique des messages, ainsi que d’autres données sensibles.

|

|

|

||

|

|

|||

|

||||

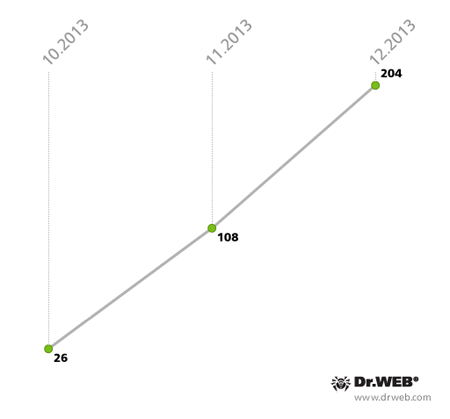

Si, en 2012, le nombre de ces applications malveillantes ne dépassait pas quelques copies avec une propagation plutôt locale, en 2013 la situation a changé : la Russie, la Thaïlande, le Royaume-Uni, la Turquie, l'Allemagne, la République tchèque, le Portugal, l'Australie, la Corée du Sud et d’autres pays ont subi les attaques de ces Trojans bancaires. Il faut prêter une attention particulière à la situation en Corée du Sud : dans cette région, les malfaiteurs produisent les virus d'une manière quasi industrielle. A partir du mois d'octobre 2013, les spécialistes de Doctor Web ont détecté 338 cas d'infections par ces logiciels malveillants. Ils se propagent via des SMS indésirables contenant un lien vers un fichier apk avec un message invitant l'utilisateur à vérifier le statut d'un envoi ou à prendre connaissance d’une information importante. L'évolution du nombre de détection d’infections est représentée sur le graphique ci-dessous.

La propagation des Trojans bancaires ciblant Android en Corée du Sud

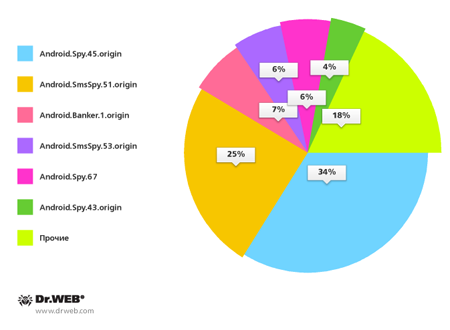

Dans la plupart des cas les logiciels espions suivants étaient en cause : Android.Spy.45.origin, Android.SmsSpy.51.origin, Android.Banker.1.origin, Android.SmsSpy.53.origin, Android.Spy.67, ainsi que Android.Spy.43.origin. La répartition des menaces ciblant Android en pourcentage est représentée par l'illustration suivante.

Menaces ciblant Android qui ont infecté les appareils des utilisateurs sud-coréens pendant les 3 derniers mois de 2013

Le volume d’autres menaces similaires a également augmenté de manière significative. En 2013, les spécialistes ont découvert les logiciels malveillants suivants : Android.Phil.1.origin, Android.MailSteal.2.origin, Android.ContactSteal.1.origin, des modifications des Trojans de la famille Android.EmailSpy et Android.Infostealer, conçus pour transférer les données des contacts, Android.Callspy.1.origin, qui permet de recueillir de l'information sur les appels effectués, ainsi que d’autres logiciels malveillants qui peuvent : intercepter les SMS, géolocaliser, obtenir les données sur l'appareil mobile, les applications installées. Ce sont les Trojans suivants : Android.Roids.1.origin, Android.AccSteal.1.origin, ainsi que les logiciels malveillants de la famille Android.Wondertek.

|

|

|

|

|

|

|

|

Les logiciels commerciaux d'espionnage conservent leur popularité auprès des malfaiteurs. Lors de l'année écoulée, les spécialistes ont détecté de nouvelles modifications des logiciels de surveillance suivants : Android.MobileSpy, Android.SpyBubble et Android.Recon, ainsi que de nouveaux représentants de ce type de logiciels: Program.Childtrack.1.origin, Program.Copyten.1.origin, Program.Spector.1.origin, Program.OwnSpy.1.origin, Android.Phoggi.1.origin.

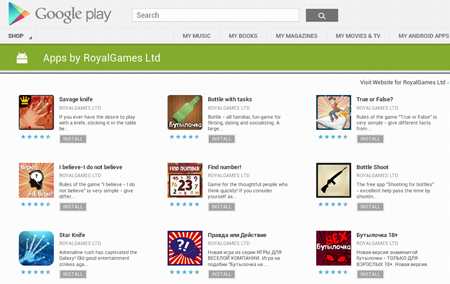

Les menaces sur Google Play

Malgré le fait que Google Play est considéré comme l'une des sources les plus sécurisées de téléchargement d’applications pour Android, il ne peut garantir l'absence totale de logiciels malveillants ou potentiellement dangereux. Plusieurs cas d'infections ont été détectés en 2013.

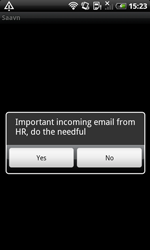

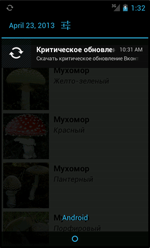

Par exemple, plusieurs logiciels contenant un module publicitaire ont été détectés en avril. Ce module, Android.Androways.1.origin, affichait une annonce publicitaire embarquant un Trojan. Il a été créé sous la forme d’un système de publicité standard qui affiche des messages et permet aux créateurs de jeux et d'applications de se rémunérer. Comme beaucoup de plateformes publicitaires légales, Android.Androways.1.origin affiche des notifications push dans la barre de notifications du système d'exploitation, mais il affiche également de fausses notifications sur la nécessité de télécharger telle ou telle mise à jour pour les applications installées. Ayant confirmé le téléchargement, les utilisateurs installent un Trojan de la famille Android.SmsSend.

De plus, le module Android.Androways.1.origin peut exécuter différentes commandes envoyées par un serveur de gestion ainsi que lui transmettre le N° de téléphone, le code de l'opérateur et le numéro IMEI du portable. Les spécialistes estiment le nombre de victime à 5,3 millions, soit l'une des plus grandes infections d’appareils mobiles tournant sous Android via Google Play.

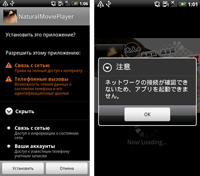

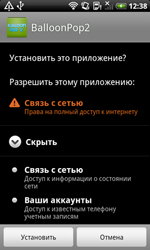

A l’été 2013, les spécialistes de Doctor Web ont découvert plusieurs applications d’un développeur vietnamien, qui les positionnait comme des lecteurs multimédias, mais qui étaient en réalité des Trojans de la famille Android.SmsSend. Le nombre de téléchargements de droppers ajoutés à la base virale sous les noms Android.MulDrop, Android.MulDrop.1 et Android.MulDrop.2, était supérieur à 11 000.

Lors du lancement, les logiciels malveillants offraient l'accès au contenu demandé, puis extrayaient les Trojans masqués et commençaient leur installation. Ensuite, les Trojans SMS installés, baptisés Android.SmsSend.513.origin et Android.SmsSend.517, envoyaient des SMS payants.

En décembre, les spécialistes ont découvert 48 programmes, proposant une collection d'images, dont le nombre total de téléchargements a dépassé 12 000. Après le lancement, les applications fonctionnaient correctement, mais elles transféraient également au serveur distant des malfaiteurs les contacts des victimes. La particularité des Trojans ajoutés à la base virale de Dr.Web sous le nom Android.Spy.51.origin, est qu'ils transféraient uniquement les contacts des utilisateurs sud coréens. Ceci, ainsi que les noms des applications, et leurs descriptions en langue coréenne, suggère que les utilisateurs sud coréens étaient la cible principale de ces logiciels. Les malfaiteurs pouvaient ensuite vendre ces numéros à des entreprises publicitaires ou à d’autres cybercriminels pour lancer des attaques de phishing.

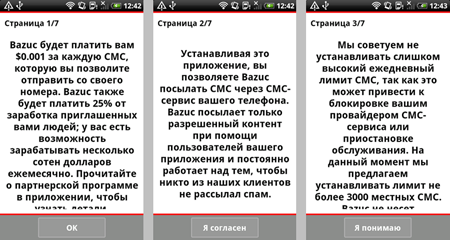

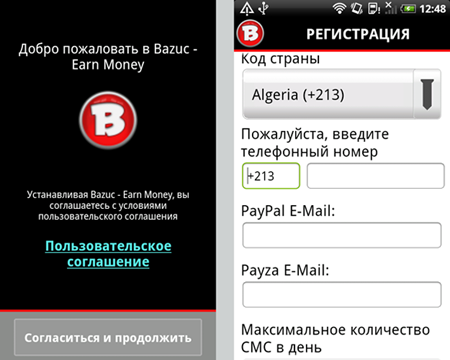

En outre, en décembre, deux autres menaces ont été découvertes sur Google Play. Le Trojan Android.WhatsappSpy.1.origin, ainsi que le logiciel potentiellement dangereux Program.Bazuc.1.origin.

Le premier Trojan représente un jeu, qui transfère en réalité au serveur du développeur les messages de WhatsApp pour Android OS. Il vole également les images et le numéro du téléphone du compte client de ce service. Puis n’importe qui pouvait avoir accès à l'historique des messages d’un autre utilisateur en entrant son numéro de téléphone sur le site de l'auteur d’Android.WhatsappSpy.1.origin. Cette application, conçue comme un outil pour créer une copie de l'historique des messages du logiciel WhatsApp, représentait un danger potentiel et Google à choisi de supprimer ce logiciel de Google Play. Notons que ce logiciel reste disponible sur le site officiel de son développeur.

|

|

La seconde application dangereuse, appelée Bazuc, permettait aux utilisateurs de gagner de l'argent par l'envoi de SMS publicitaires ou d'information depuis leurs numéros de téléphone. Selon le développeur du Program.Bazuc.1.origin, cette application était destinée aux utilisateurs d’appareils mobiles sous Android ayant souscrit un abonnement SMS illimités. Mais ceci n’étant pas manifestement clairement expliqué, de nombreux utilisateurs se sont retrouvés avec des fractures colossales pouvant entraîner de surcroit un blocage de leur compte ainsi que des plaintes de la par des destinataires.

Ceux-ci et d'autres cas montrent encore une fois que, malgré les efforts de Google, le danger de télécharger un malware sur Google Play existe toujours. Les utilisateurs doivent rester prudents lors de l'installation de logiciels mal connus ou suspects.

Les vulnérabilités du système d'exploitation

Les mises à jour du système d'exploitation Android le rendent plus fiable et plus sûr, mais parfois, malheureusement, les malfaiteurs y trouvent des vulnérabilités qu'ils peuvent exploiter. En 2012, aucun cas de détection de vulnérabilités critiques ou d’incidents graves n’ont été à déplorer. En 2013 en revanche, les spécialistes ont trouvé plusieurs vulnérabilités qui aident les malfaiteurs à éviter les mécanismes de protection du système afin d'élargir la propagation des Trojans ciblant Android. Les vulnérabilités les plus notables sont Master Key (# 8219321), Extra Field (# 9695860) et Name Length Field (# 9950697) permettant de modifier les logiciels de sorte que lorsque les pirates y intègrent du code malveillant, les signatures cryptographiques ne changent pas. Lors de l'installation de ces logiciels, le système les considère donc comme viables.

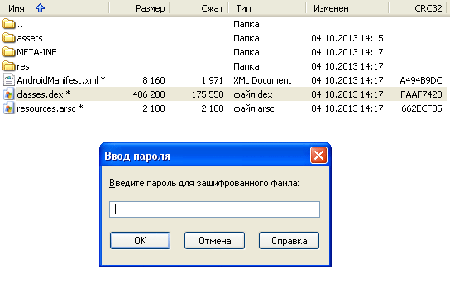

Il est à noter que ces erreurs sont dues à l'interprétation et au traitement incorrects des particularités des fichiers zip, à la base des applications pour Android et contenant tous leurs composants. Dans le cas de Master Key, il était possible de placer dans le fichier apk (une archive zip avec l'extension .apk) deux fichiers sous le même nom dans un sous-dossier. Résultat, lors de l'installation, le système d'exploitation vérifiait la signature digitale du premier fichier mais installait l'autre, sans le vérifier. Le Trojan Android.Nimefas.1.origin est un bon exemple d'utilisation de cette vulnérabilité. Les spécialistes de Doctor Web l'ont découvert en juillet 2013. Ce programme malveillant ciblait les utilisateurs chinois. Il est capable d'envoyer et d’intercepter des SMS, de transmettre des données confidentielles et d’exécuter des commandes distantes sur l'appareil mobile infecté.

La seconde vulnérabilité porte le nom d’Extra Field. Elle permettait d'intégrer du code malveillant dans des applications Android après une modification de la structure d'une archive zip : si les malfaiteurs remplaçaient les trois premiers octets du fichier classes.dex par une version modifiée de ce fichier, ce dernier était traité comme une application légale et le système autorisait l'installation. Malgré le fait que la taille du fichier .dex soit limitée à 65 533 octets, les malfaiteurs peuvent exploiter cette vulnérabilité en utilisant un logiciel ou un jeu qui comprend un composant d'une taille similaire.

Quant à la vulnérabilité Name Lenght Field, il faut, pour l'exploiter, effectuer des modifications de la structure du package d’installation, ainsi qu'y placer deux fichiers, l'original et celui modifié sous le même nom. Lors de l'installation, le système d'exploitation lit correctement le fichier original, puis un autre composant va traiter le fichier modifié, qui sera considéré par erreur comme viable.

Quelle que soit la nature de cette faute du programme, les logiciels essayant d'exploiter cette vulnérabilité sont détectés par Dr.Web pour Android sous le nom Exploit.APKDuplicateName.

Une autre particularité de l' OS Android posant problème, découverte en 2013, est qu'il est possible d'installer des packages apk incluant un indicateur artificiel sur la présence d’un mot de passe pour une archive zip. Cet indicateur n'empêchait pas l'installation sur certaines versions de l'OS, mais rendait difficile le scan de cet objet, car les logiciels antivirus le traitaient comme un package protégé par mot de passe, ce qui " protégeait " les malwares connus contre la détection. Par exemple, les auteurs du Trojan Android.Spy.40.origin, découvert par les spécialistes de Doctor Web en octobre ont utilisé cette vulnérabilité. Ce Trojan pouvait intercepter les SMS entrants, ainsi qu’exécuter d’autres fonctions. Les utilisateurs de Dr.Web pour Android sont protégés contre cette menace.

|

|

Les tentatives de dissimuler une activité malveillante, d'éviter l'analyse, la détection et la suppression

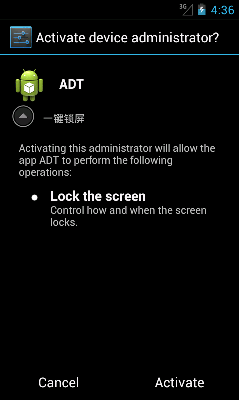

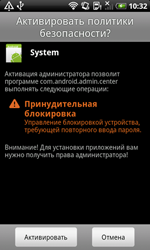

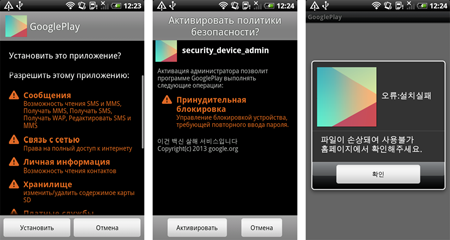

En 2013, les spécialistes ont enregistré une croissance de l'utilisation d’outils spécifiques pour éviter l'analyse, la détection et la suppression de logiciels malveillants sur les appareils mobiles. C’est, par exemple, l'utilisation du mode administrateur de l'appareil mobile, qui fournit des privilèges élargis (le contrôle sur le verrouillage de l'écran, la requête du code après la sortie du mode de veille ou la réinitialisation de tous les réglages). La raison principale de l'utilisation de cette vulnérabilité est que le système indique une erreur lors de la tentative de supprimer une application possédant les droits administrateur.

Ce n'est pas un problème pour les utilisateurs expérimentés, car pour supprimer une telle application, il faut simplement priver le Trojan de ces privilèges. Mais pour les débutants, cela peut être un peu compliqué. Ce moyen est répandu parmi les Trojans espions et les Trojans SMS.

Cependant, dans certains cas, la désactivation de privilèges n'est pas suffisante : Parfois, les Trojans contrôlent l'activité du mode administrateur et si l'utilisateur essaie de le désactiver, les Trojans tentent de l'en empêcher. Par exemple, ils peuvent empêcher l'utilisateur d’accéder aux réglages ou demander les droits administrateur avant qu'ils ne les obtiennent.

La famille de logiciels malveillants Android.Obad, capable d'envoyer des messages SMS payants et de télécharger d’autres applications malveillantes, a largement utilisé ce mécanisme d'auto défense. Ces Trojans profitaient des droits administrateur, contrôlaient son activité et exploitaient la vulnérabilité de l'OS permettant de cacher leur présence dans la liste des applications ayant les droits administrateur, ce qui rendait difficile leur suppression.

|

|

|

Notons également que l'apparition et la propagation de systèmes de protection des applications pour Android contre la décompilation, le piratage et la modification, peuvent poser problème, car les malfaiteurs peuvent les utiliser au même titre que les développeurs de logiciels légaux. Par exemple, les spécialistes de Doctor Web ont découvert des cas d'utilisation de ces systèmes au sein des Trojans ciblant Android, tels que Android.Spy.67 et Android.Tempur.5.origin. En outre, les malfaiteurs utilisent différentes formes d'obscurcissement de code (obfuscation), ce qui rend compliqué l'analyse des Trojans.

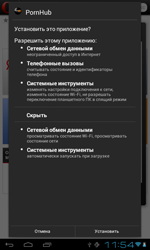

Les faux antivirus

Le nombre de faux antivirus Android.Fakealert, qui détectent des fausses menaces sur les appareils mobiles et demandent de l'argent pour les traiter, a été multiplié par 5 par rapport à l'année précédente. Le logiciel Android.Fakealert.10.origin a été distribué sous couvert d'une application pour regarder des vidéos pour adultes. Après son lancement, elle imitait l'interface d'un antivirus et affichait une alerte sur la nécessité d'effectuer le scan antivirus de l'appareil. Pour traiter les " menaces " détectées, il fallait acheter une version complète.

|

|

|

|

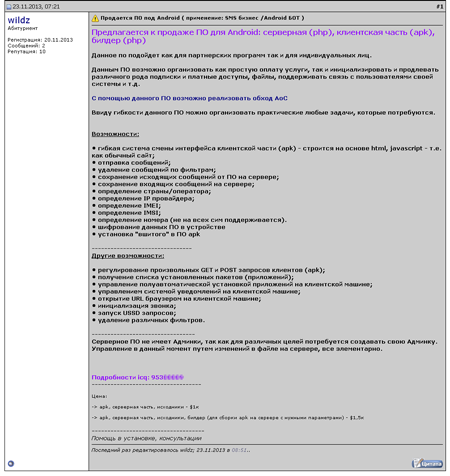

Les services cybercriminels : Les Trojans à la commande et les outils de piratage spécialisés

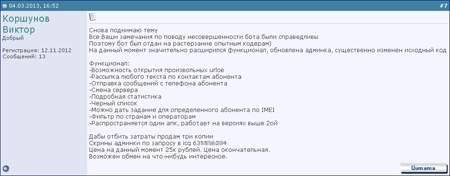

Le marché des services cybercriminels, développé en 2012 continue sa croissance en 2013. Aujourd'hui, parmi les services illégaux les plus populaires, on trouve la création et la vente de Trojans des familles Android.SmsSend et Android.SmsBot. Leurs auteurs offrent souvent aux clients non seulement les applications malveillantes, mais d’autres solutions, telles que les panneaux de contrôle à distance, ainsi que des outils pour créer des réseaux malveillants ou « programmes partenaires ». Les prix de ces services vont de plusieurs centaines à plusieurs milliers de dollars.

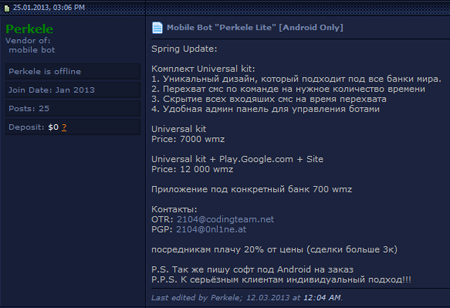

Cependant, une des menaces les plus graves est l'offre liée aux Trojans bancaires comme le Trojan Perkele, qui peut imiter l'interface des applications de banques en ligne et voler les données confidentielles. Les modifications de ce malwares sont détectées par Dr.Web comme Android.SmsSpy.

Du fait d’une diffusion plus confidentielle de ce Trojan, des attaques ciblées contre plus de 70 grands établissements de crédit ont été lancées, infligeant des pertes considérables.

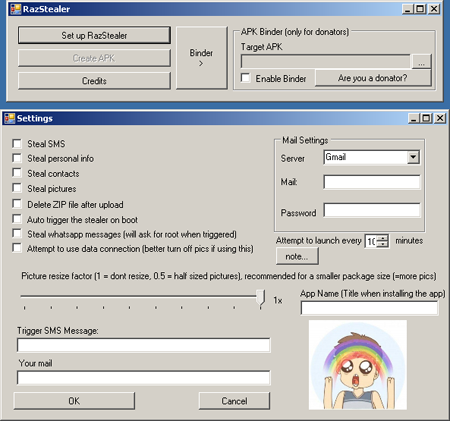

Bien sûr, les services qui peuvent fournir les données confidentielles des utilisateurs des appareils mobiles sous Android aux malfaiteurs sont populaires parmi les cybercriminels. Un bon exemple de cette tendance est l'apparition de logiciels qui permettent d'intégrer les fonctionnalités des Trojans dans des applications et des jeux pour Android. Les spécialistes de Doctor Web ont détecté deux "produits" de ce type : Tool.Androrat et Tool.Raziel. Le premier outil utilise, pour fonctionner, le code du logiciel de contrôle distant AndroRat, librement disponible, qui est connu depuis 2012 et qui est détecté par l'antivirus Dr.Web sous le nom Program.Androrat.1.origin. Dans le second cas, le développeur utilise son propre Trojan espion qui est soit intégré dans l'application pour Android, soit présenté sous forme d’un package apk. Ce malware est ajouté à la base virale sous le nom Android.Raziel.1.origin.

La particularité de ces malwares est leur simplicité d'utilisation, ce qui permet aux développeurs débutants de créer facilement des Trojans. Cela élargit considérablement le nombre d'utilisateurs potentiels, et donc de victimes potentielles.

Les menaces les plus « intéressantes » et inhabituelles

Parmi les Trojans primitifs ciblant Android détectés en 2013, les chercheurs de Doctor Web ont détecté des menaces inhabituelles. Par exemple, une modification du Trojan espion Android.EmailSpy.2.origin qui, après avoir réussi à envoyer les données confidentielles de l’utilisateur, pouvait afficher sur l'écran une image l’insultant.

De même, le Trojans indien Android.Biggboss, détecté en mars 2013. Ce malware est distribué dans des applications modifiées et après son installation sur un appareil mobile tournant sous Android, Android.Biggboss, téléchargé comme un service lors du démarrage du système d'exploitation, affiche une fenêtre informant l’utilisateur qu’un message important de la part du service des ressources humaines d’une entreprise va arriver. Si l'utilisateur ouvre ce message, le Trojan télécharge, via une URL spécifique, une image contenant un faux message du service des ressources humaines de Tata India Limited, qui en réalité n'a aucune relation avec la vraie société TATA. Le message propose un poste au candidat, dont le CV est sensé avoir été sélectionné sur Internet. Avec la description du poste, le message demande un virement sur un compte bancaire afin d’être sûr de passer l’entretien et d’obtenir le poste.

|

|

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments