Revenir vers la liste d'actualités

le 5 novembre 2013

Situation virale.

Selon les statistiques de l'utilitaire de traitement Dr.Web CureIt! le Trojan.LoadMoney.1, une application pour télécharger des fichiers générés automatiquement par le programme Loadmoney reste le champion parmi les logiciels malveillants. Le Trojan.LoadMoney.76 se trouve également parmi les plus actifs. Un grand nombre d'ordinateurs sont infectés par le malware Trojan.Hosts.6815, un malware qui modifie le fichier hosts sur l'ordinateur infecté pour rediriger le navigateur de l'utilisateur vers des ressources frauduleuses ou de phishing. Parmi les leaders du mois, nous trouvons également le Trojan-downloader Trojan.InstallMonster.28 et le Trojan publicitaire Trojan.Lyrics.11. Le tableau ci-dessous affiche la vingtaine de malwares les plus répandus selon les statistiques de l'utilitaire de traitement Dr.Web CureIt! :

| Nom | Nombre | % |

|---|---|---|

| Trojan.LoadMoney.1 | 4794 | 3.84 |

| Trojan.Packed.24524 | 3716 | 2.98 |

| Trojan.LoadMoney.76 | 3237 | 2.60 |

| Trojan.Hosts.6815 | 2192 | 1.76 |

| Trojan.InstallMonster.28 | 2061 | 1.65 |

| Trojan.Lyrics.11 | 1441 | 1.16 |

| Trojan.InstallMonster.33 | 1226 | 0.98 |

| Win32.HLLP.Neshta | 1192 | 0.96 |

| BackDoor.Andromeda.178 | 982 | 0.79 |

| Trojan.Fraudster.524 | 961 | 0.77 |

| BackDoor.IRC.NgrBot.42 | 947 | 0.76 |

| Trojan.Winlock.8811 | 881 | 0.71 |

| BackDoor.Maxplus.24 | 878 | 0.70 |

| Trojan.Hosts.6838 | 862 | 0.69 |

| Win32.Sector.22 | 829 | 0.66 |

| VBS.Rmnet.2 | 777 | 0.62 |

| Trojan.Fraudster.502 | 738 | 0.59 |

| Win32.HLLW.Gavir.ini | 710 | 0.57 |

| Trojan.Crossrider.1 | 708 | 0.57 |

| Trojan.DownLoader9.19157 | 683 | 0.55 |

Botnets.

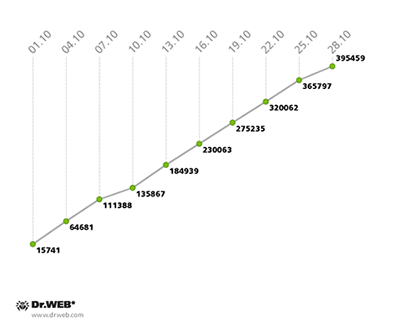

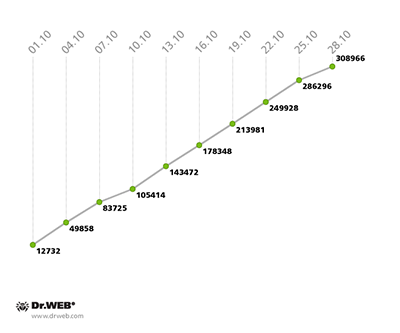

La dynamique de croissance du botnet formé par le virus de fichiers Win32.Rmnet.12 reste au même niveau en octobre : le premier botnet a enrôlé chaque jour 15 000 machines infectées, et le second, 11 000. L'évolution du volume de deux sous-botnets Win32.Rmnet.12 est représentée sur les graphiques ci-dessous :

Evolution du volume du botnet Win32.Rmnet.12 au mois d'octobre 2013 (1er sous-botnet)

Evolution du volume du botnet Win32.Rmnet.12 au mois d'octobre 2013 (second sous-botnet)

Le volume du botnet Trojan.Rmnet.19 est en chute - au début du mois, le botnet enrôlait 4 640 bots actifs, à la fin du mois, ce chiffre est de 3 851.

Le volume du botnet BackDoor.Bulknet.739 : Le 28 octobre, ce botnet enrôlait 1 539 ordinateurs infectés. Le nombre total d'ordinateurs appartenant à des pharmacies ou à des entreprises pharmaceutiques infectés par le Trojan BackDoor.Dande a un peu diminué. A la fin du mois de septembre, il comprenait 1 232 postes de travail infectés, et à la fin du mois d’octobre, ce nombre était de 1 105.

Le volume du botnet BackDoor.Flashback.39, enrôlant des ordinateurs tournant sous Mac OS X a diminué. A la fin du mois de septembre, le nombre de machines enrôlées était de 38 288, et à la fin du mois d'octobre, de 31 553.

Menaces ciblant Android.

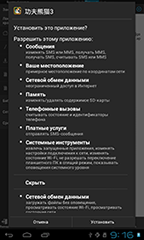

Lors du mois écoulé, les spécialistes de Doctor Web ont détecté plusieurs nouveaux logiciels malveillants ciblant Android, conçus pour le vol de données sensibles. Ainsi, les Trojans Android.Spy.40.origin, Android.SmsSpy.49.origin et Android.SmsForward.14.origin ciblent les utilisateurs coréens et se propagent via des SMS indésirables contenant un lien vers un fichier apk. Ce moyen est très populaire parmi les cybercriminels, ce qui peut démontrer son efficacité.

Comme leurs homologues, ces Trojans peuvent intercepter les messages contenant des données sensibles, personnelles ou professionnelles, les coordonnées bancaires, ainsi que les codes mTAN, largement utilisés par les banques pour confirmer les paiements en ligne. Le Trojan Android.Spy.40.origin est plus préoccupant car il exploite une vulnérabilité du système Android lui permettant d'éviter la détection par les logiciels antivirus. Pour ce faire, les attaquants modifient la structure de son package apk. Pour plus d'information sur cette menace, consultez l'article correspondant sur le site de Doctor Web.

La détection du Trojan Android.Zoo.1.origin, distribué sur un site chinois de jeux, et modifié par les cybercriminels est un autre événement important du mois. Lancé sur l'appareil mobile infecté, Android. Zoo.1.origin recueille et transmet aux pirates les contacts, peut télécharger et installer d’autres logiciels malveillants, envoyer des SMS payants, ouvrir une page spécifiquedans le navigateur, ainsi qu'effectuer d’autres actions.

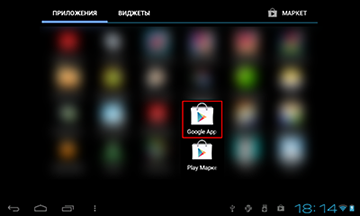

Par ailleurs, n’'oublions pas les nouvelles modifications des Trojans Android.SmsSend et Android.SmsBot, conçus pour envoyer des SMS payants. Ces modifications ont été ajoutées à la base virale de Doctor Web. Parmi elles, nous trouvons également Android.SmsSend.853.origin, Android.SmsSend.888.origin и Android.SmsBot.7.origin, qui ont été distribués sous couvert d’applications populaires ainsi que via des installateurs d’applications.

Les autres événements du mois.

Gameover continue : Upatre distribue le crypteur CryptoLocker avec le Trojan bancaire Gameover ZeuS.

Le 10 octobre 2013, la société Dell SecureWorks a rapporté la propagation du Trojan bancaire Gameover ZeuS à l'aide du Trojan-Downloader. Le spécialistes de la sécurité informatique ont découvert que le logiciel de cryptage CryptoLocker, qui extorque de l'argent pour le décryptage de fichiers, a été distribué avec le même downloader.

Le Trojan de la famille Trojan.DownLoad, quant à lui, est uniquement conçu pour télécharger d’autres logiciels malveillants sur l'ordinateur de la victime. Il est masqué sous un fichier zip ou pdf et se propage comme une pièce jointe via le spam. Si l'utilisateur ouvre cette pièce jointe, ce Trojan téléchargera sur l'ordinateur les Trojans bancaires de la famille Zbot/ZeuS, ainsi que le CryptoLocker. Ce crypteur bloque l'accès au système, et réclame une rançon pour le décryptage de fichiers.

Des experts ont examiné un échantillon de ce spam. La pièce jointe malveillante contient un downloader Trojan.DownLoad, qui télécharge ensuite le logiciel Trojan.PWS.Panda, qui à son tour télécharge CryptoLocker.

L'utilisateur dont l'ordinateur est infecté par ces programmes malveillants risque de perdre ses identifiants à sa banque en ligne (et le cas échéant, de l’argent), mais également des fichiers, cryptés par CryptoLocker. L'utilisateur ne peut pas décrypter lui-même les fichiers à cause de la complexité de la méthode de cryptage.

Le Trojan CryptoLocker est détecté par l'antivirus Dr.Web sous le nom Trojan.Encoder.304 (sa signature a été ajoutée à la base virale Dr.Web le 25 octobre 2013).

Les utilisateurs de Dr.Web sont protégés contre ces menaces. Cependant, il est recommandé d'observer des précautions supplémentaires : N'ouvrez pas les pièces jointes dans les messages provenant d’adresses non-fiables, évitez les redirections, faites des sauvegardes de fichiers, utilisez des logiciels légaux et mettez-les à jour.

Dexter : nouvelle menace pour les titulaires de cartes bancaires

Une nouvelle modification du logiciel malveillant Dexter a causé des pertes considérables pour les banques sud-africaines. Des centaines de milliers de cartes de crédit et de débit ont été compromises. Dexter infecte les terminaux de paiement (point of sale) dans les chaînes de grande distribution et les restaurants, vole les données des cartes bancaires chargées dans la mémoire vive de l'ordinateur, les crypte et les envoie au serveur des attaquants.

Selon les spécialistes, Dexter a été découvert en 2012. Les modifications détectées sont également connues sous les noms Alina, BlackPOS, Vskimmer. En quelques mois, ces malwares ont infecté des centaines de terminaux de paiement dans 40 pays. La plupart des systèmes infectés se trouvaient, en 2012, en Amérique du Nord et au Royaume-Uni.

Ces modifications sont détectées par l'antivirus Dr.Web sous les noms Trojan.Packed.23683, Trojan.Packed.23684 et Trojan.Packed.23685. Leurs signatures ont été ajoutées à la base virale Dr.Web le 27 septembre 2013.

Trojans bancaires Zeus P2P : l’adresse est connue

Plusieurs spécialistes qui étudient le spam et les sites de phishing rapportent la diffusion, via le spam, de nouvelles modifications du Trojan bancaire Zeus P2P. Selon un site australien, plus de 135.000 boîtes aux lettres ont reçu ce spam.

Les attaquants envoient les messages à partir de fausses adresses, en utilisant le protocole SMTP. Il est supposé que leur adresse réelle est fraud@aexp.com, enregistrée sur un serveur dont l'adresse IP 190.213.190.211, vient de Trinidad et Tobago. Dans le sujet des messages (envoyés prétendument de la part d’institutions d'Etat, de banques, etc), les attaquants indiquent les noms de documents financiers, affichent des notifications de sécurité, afin d’inciter la victime à ouvrir la pièce jointe.

La pièce jointe (masquée sous un fichier *.zip ou *.pdf) est un fichier exécutable. Une fois ouvert, ce fichier télécharge les modifications des Trojans : Trojan.DownLoad3.28161, Trojan.DownLoader10.16610, Trojan.Inject1.27909 (tous les noms sont listés conformément à la base virale Dr.Web).

Il est possible qu'à l'aide de ces Trojans, le Trojan bancaire P2P Zeus pénètre l'ordinateur de la victime.

Les signatures des malwares Trojan.DownLoad3.28161, Trojan.DownLoader10.16610 et Trojan.Inject1.27909 ont été ajoutées à la base virale Dr.Web les 9 et 10 octobre 2013.

Dr.Web détecte le logiciel malveillant P2P Zeus sous le nom Trojan.PWS.Panda.4379. Ce Trojan bancaire est très répandu. Il transmet aux attaquants les identifiants d’accès à des services bancaires, vole les clés et mots de passe pour différents logiciels, effectue du key logging, des captures d'écran, enrôle les appareils infectés dans des botnets, exécute les commandes provenant des serveurs des attaquants, redirige la victime vers des sites de phishing pour voler des données sensibles. Pour éviter l'infection, il faut éviter d’ouvrir les pièces jointes douteuses provenant de sources suspectes, éviter de cliquer sur des liens suspects et il est nécessaire de protéger l'appareil à l’aide de logiciels antivirus, enfin il faut mettre à jour les logiciels installés.

Fichiers malveillants détectés dans le courrier électronique en octobre 2013

| 01.10.2013 00:00 - 31.10.2013 23:00 | ||

| 1 | Trojan.DownLoad3.28161 | 1.02% |

| 2 | Trojan.Packed.24872 | 0.77% |

| 3 | Trojan.DownLoader9.22851 | 0.70% |

| 4 | Trojan.Packed.3036 | 0.68% |

| 5 | BackDoor.Maxplus.13275 | 0.60% |

| 6 | Trojan.PWS.StealerENT.3243 | 0.56% |

| 7 | Trojan.Click2.22983 | 0.51% |

| 8 | Trojan.PWS.Panda.547 | 0.49% |

| 9 | Trojan.PWS.Panda.2401 | 0.48% |

| 10 | Trojan.PWS.Multi.911 | 0.44% |

| 11 | Trojan.PWS.Panda.4795 | 0.41% |

| 12 | BackDoor.Comet.152 | 0.39% |

| 13 | Trojan.DownLoader10.34549 | 0.39% |

| 14 | Win32.HLLM.MyDoom.33808 | 0.37% |

| 15 | Trojan.Fraudster.517 | 0.34% |

| 16 | Trojan.Packed.24612 | 0.32% |

| 17 | BackDoor.Maxplus.13119 | 0.32% |

| 18 | BackDoor.Blackshades.17 | 0.31% |

| 19 | Trojan.PWS.Panda.4379 | 0.31% |

| 20 | Win32.HLLM.Beagle | 0.29% |

Fichiers malveillants détectés sur les ordinateurs des utilisateurs en octobre 2013

| 01.10.2013 00:00 - 31.10.2013 23:00 | ||

| 1 | Exploit.SWF.254 | 0.98% |

| 2 | Trojan.Fraudster.524 | 0.57% |

| 3 | Trojan.LoadMoney.76 | 0.54% |

| 4 | Trojan.Packed.24524 | 0.53% |

| 5 | BackDoor.PHP.Shell.6 | 0.48% |

| 6 | Trojan.LoadMoney.1 | 0.47% |

| 7 | Trojan.Fraudster.502 | 0.37% |

| 8 | BackDoor.IRC.NgrBot.42 | 0.33% |

| 9 | Trojan.Fraudster.394 | 0.31% |

| 10 | Trojan.InstallMonster.33 | 0.30% |

| 11 | Win32.HLLW.Shadow | 0.28% |

| 12 | Trojan.SMSSend.4196 | 0.27% |

| 13 | Win32.HLLW.Autoruner.59834 | 0.27% |

| 14 | Trojan.MulDrop5.1740 | 0.27% |

| 15 | Trojan.Winlock.9260 | 0.26% |

| 16 | Trojan.MulDrop4.25343 | 0.26% |

| 17 | Trojan.InstallMonster.34 | 0.25% |

| 18 | Trojan.InstallMonster.28 | 0.24% |

| 19 | JS.Redirector.194 | 0.24% |

| 20 | Trojan.LoadMoney.188 | 0.23% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments