Revenir vers la liste d'actualités

Le 1 mars 2012

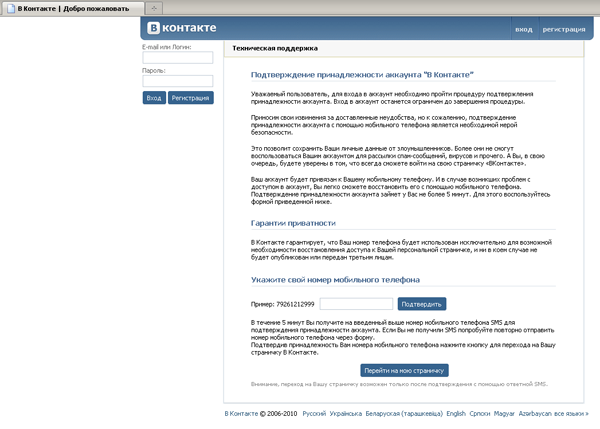

La menace la plus détectée par l'utilitaire Dr.Web CureIt! en février est Win32.Expiro.23. Pénétrant dans le système, ce programme malveillant augmente ses droits et infecte les fichiers exécutables. Il est conçu pour voler les mots de passe des logiciels INETCOMM Server, Microsoft Outlook, Internet Explorer, Mozilla Firefox, FileZilla. Après Win32.Expiro.23, vient le Trojan.Mayachok.1 qui bloque l’accès Internet ou l’accès à certains sites, et demande à l’utilisateur son numéro de téléphone portable puis de répondre à un SMS pour débloquer l’accès. En réalité, l'utilisateur s'abonne à toute une série de services payants.

Les trojan de la famille Trojan.Hosts continuent à faire partie du Top 10 des menaces détectées. Ils remplacent dans l’OS le fichier \drivers\etc\hosts, et l'utilisateur se retrouve sur un site pirate de phishing. Il est évident que les trojan de e-banking de la famille Trojan.Carberp gardent leur place dans le top des menaces, avec plus de 30 000 cas d'infection par les différentes modifications de ce programme malveillant.

Une nouvelle menace pour les utilisateurs de Facebook

Le Trojan.OneX est un trojan servant à envoyer du spam dans Facebook et via les messageries instantanées.

Le Trojan.OneX fonctionne sous les systèmes Windows 32- bits. S’il est lancé dans un système 64- bits, il s’arrête de fonctionner tout de suite après avoir téléchargé un fichier .txt sur le PC. Plusieurs versions de ce trojan existent.

Le Trojan.OneX.1 vérifie, suite à son lancement, qu’il n’est pas déjà installé sur le PC, puis il décode l'adresse du serveur à distance auquel il est relié et télécharge un fichier .txt. Ce fichier contient quelques lignes en anglais, comme «hahaha! http://goo.gl[…].jpeg», qui remplaceront ensuite les messages de l’utilisateur envoyés via Facebook.

Tout de suite après l’apparition de la première modification, les spécialistes Doctor Web en ont détecté une deuxième, le Trojan.OneX.2. Celle-ci utilise pour l’envoi des messages les programmes de messagerie connus, en s'introduisant dans les processus pidgin, skype, msnmsgr, aim, icq.exe, yahoom, ymsg_tray.exe, googletalk, xfire.exe. Au moment de l’envoi, le clavier et la souris sont bloqués. De plus, le Trojan.OneX.2 est capable de travailler avec des fichiers de configuration encodés en Unicode.

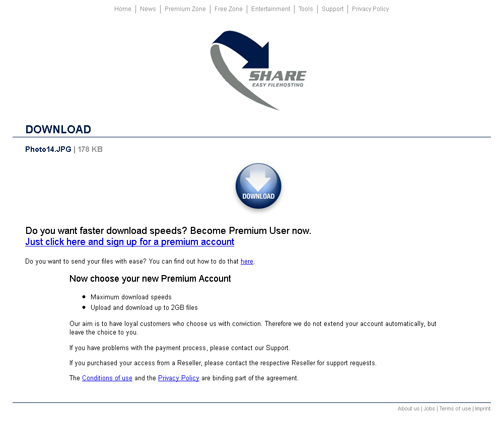

Les messages des trojans contiennent des liens vers des sites pirates imitant des sites connus : par exemple celui de RapidShare. Ce trojan, non seulement ouvre l'accès à l'ordinateur infecté aux pirates, mais est également capable de voler des données confidentielles. Il peut également exécuter diverses commandes, par exemple le lancement et l'installation d'autres applications. Il est à noter que dans certains cas, le trojan BackDoor.IRC.Bot accompagne le Trojan.OneX, ce qui permet aux malfaiteurs de propager plus de programmes malveillants à la fois.

Et de nouveau les winlocks

Les Trojan.Winlock, apparus en France fin 2011, continuent de se propager sous différentes versions. Leur objectif est de bloquer le bureau du PC et de demander une rançon à l’utilisateur via les systèmes de paiement en ligne Ukash et PaySafeCard. Début février, une nouvelle version accuse l’utilisateur d’avoir téléchargé illégalement de la musique et demande une rançon de 50€ à payer via PaySafeCard.

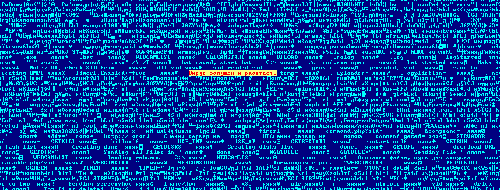

D’autres versions existent, notamment le Trojan.Winlock.5416, un programme plus que primitif ne possédant pas de code de déblocage et qui n'est pas capable de vérifier la langue de localisation de l'OS (il se lance sous toute version Windows). Le message affiché en arabe, dit que le PC est bloqué car l'utilisateur a consulté des sites pornographiques et des vidéos représentant des violences faites à des enfants, ce qui est contraire à la législation du Royaume d’Arabie Saoudite. L’utilisateur doit payer 300 dollars via Ucash, et ensuite introduire le code reçu. Ce code est envoyé sur le site des malfaiteurs (le site est localisé en Lettonie). Ce sont les seules actions du trojan.

Trojan.Spamer et la famille Volk

Le Trojan.Spamer.46, se propage avec le programme WinRAR. Après l'installation dans l'OS, le trojan commence à envoyer des publicités pour des sites pirates via les réseaux sociaux Vkontakte, Ondnoklassniki et my.mail.ru, en ajoutant dans les messages de l’utilisateur la phrase: Regarde-moi ça: [lien]. Le lien mène sur un site proposant des services de chiromancie payants via SMS.

Le laboratoire Doctor Web a vu augmenter le nombre de demandes liées aux trojans Volk, le premier d’entre eux étant le BackDoor.Volk.1, un programme malveillant écrit en langage PHP, surtout utilisé pour créer des scripts et des applications serveur, devenu ici un code exécutable grâce à l'utilitaire php2exe. Le trojan modifie le fichier hosts sur le PC infecté et est capable de télécharger et de lancer des applications sur le PC infecté.

A la différence de son prédécesseur, le BackDoor.Volk.2 est écrit en Visual Basic et utilise la méthode POST, et non GET. En plus de télécharger et de lancer des applications ainsi que de procéder à des modifications du fichier hosts, ce programme malveillant est capable de réaliser des attaques DDoS et de voler les mots de passe des clients FTP du PC infecté. Il est à noter que le module d’échange de données avec le serveur distant est visiblement copié sur celui d’un autre programme malveillant, le BackDoor.Herpes, dont les codes sont devenus disponibles il n'y a pas très longtemps.

Les BackDoor.Volk.3 et BackDoor.Volk.4 sont également écrits en langage Visual Basic et sont des modifications du BackDoor.Volk.2: les modifications principales concernent les méthodes d’échange des informations avec le serveur distant. Les fonctions de ces trojans se ressemblent.

Le danger principal pour l’utilisateur est la modification du fichier hosts car il peut être redirigé vers des sites de phishing ; le vol des mots de passe des clients FTP donne la possibilité aux pirates d’accéder à des sites touchant à la vie privée de l’utilisateur et dont l’accès est normalement sécurisé.

Les pirates observent l’utilisateur via sa webcam

Le BackDoor.Webcam.9 permet d’exécuter différentes commandes sur le PC infecté, ainsi que d’intercepter l’image de la webcam de l'utilisateur, portant atteinte à sa vie privée.

Le BackDoor.Webcam.9 se lance, fait une copie de lui-même dans le dossier des documents temporaires, puis s’inscrit dans une des branches de la base de registre relative à l'auto démarrage des applications et vérifie s’il n’est pas déjà installé sur le PC. Ensuite, le programme malveillant envoie des informations sur le PC infecté à un serveur distant, y compris l'adresse IP, le profil utilisateur, le nombre de webcams, le nom de l’ordinateur, la version du PC. Il attend ensuite les commandes du serveur.

Le trojan est capable d’exécuter des commandes envoyées depuis un serveur distant, il peut notamment se redémarrer, recevoir ses commandes d’un autre serveur distant automatiquement, enregistrer des captures d'écran. Enfin, il peut transmettre aux malfaiteurs l'image de la webcam du PC. Le BackDoor.Webcam.9 représente une menace importante pour la vie privée des utilisateurs.

Exploits pour Mac OS X

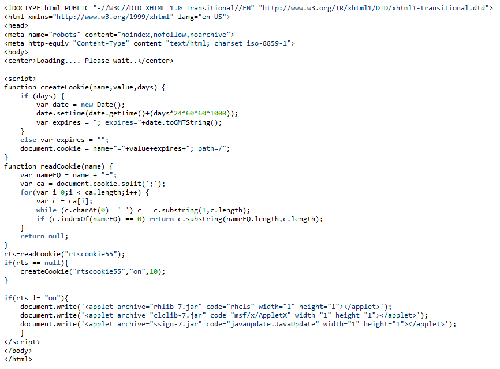

Les pirates ont déjà profité de nombreuses fois des vulnérabilités Java pour créer des programmes malveillants pour les différentes plateformes, y compris pour Windows. En février, ils ont utilisé les vulnérabilités cross plateforme Java pour infecter les ordinateurs Apple.

Lorsque le site infecté est consulté par l’internaute, le user-agent de l’utilisateur est vérifié. Si c’est un utilisateur sous Mac OS X et en fonction du navigateur Internet qu’il utilise, l’utilisateur voit s’afficher une page web avec plusieurs contenus java.

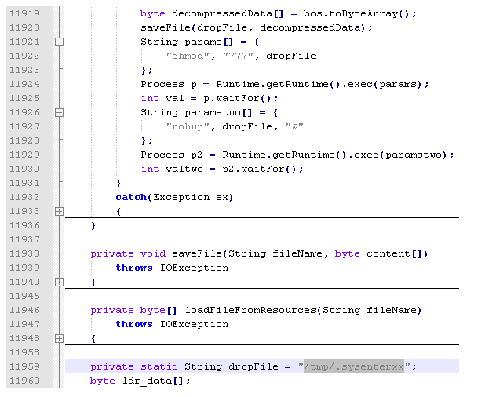

Le module portant le nom rhlib.jar utilise la vulnérabilité CVE-2011-3544. Il place le fichier exécutable .sysenterxx dans le dossier /tmp/, installe les paramètres nécessaires du fichier et le lance.

L’application lancée vérifie si les fichiers :

/Library/LittleSnitch /Developer/Applications/Xcode.app/Contents/MacOS/Xcodese trouvent dans l’OS, si elle ne les trouve pas, elle installe le module principal du trojan: BackDoor.Flashback.26. En cas de problème d’installation, le trojan s’auto supprime. Le module clclib.jar utilise la vulnérabilité CVE-2008-5353, et ssign.jar est un dropper Java.Dropper.8, comportant une fausse signature, les malfaiteurs espérant que l’utilisateur croira la signature et ajoutera le processus dans les processus fiables en acceptant le lancement du code. Ces vulnérabilités sont utilisées aujourd’hui pour propager le BackDoor.Flashback.

Nouveau DDoS-bot

En février, les spécialistes Doctor Web ont détecté un outil utilisé par les pirates lorsqu’ils lancent des attaques DDoS sur différentes ressources web. Le Trojan.Tenagour.9 possède deux composants : un dropper et une bibliothèque. Suite à son lancement, le trojan vérifie s'il n'est pas déjà installé sur le PC puis s'enregistre dans un des dossiers %APPDATA% sous le nom smss.exe et s'inscrit ensuite dans la branche de la base de registre relative à l'autodémarrage.

Ensuite, le Trojan.Tenagour.9 envoie une demande sur un serveur distant, qui contient des informations sur la version de l’OS, le hachage MD5 du nom de l’ordinateur contaminé, le numéro de série du premier volume du disque dur. En réponse, le trojan reçoit un texte codé contenant l’adresse URL d'un site qui sera attaqué, ainsi que quelques paramètres supplémentaires. De plus, le serveur distant peut mettre à jour le trojan si nécessaire.

Le trojan permet de réaliser 8 types d’attaques DDoS via les protocoles TCP/IP et UDP, les méthodes GET et POST. Il permet également d’ajouter tous les liens se trouvant sur le site attaqué à la liste des ressources qui seront piratées ultérieurement.

Fichiers malveillants détectés dans le courrier électronique en février

| 01.02.2012 00:00 - 29.02.2012 16:00 | ||

| 1 | Trojan.DownLoad2.24758 | 1260889 (23.57%) |

| 2 | Trojan.Oficla.zip | 942938 (17.63%) |

| 3 | Trojan.Tenagour.9 | 608458 (11.37%) |

| 4 | JS.Nimda | 469381 (8.77%) |

| 5 | Trojan.Inject.57506 | 316116 (5.91%) |

| 6 | EICAR Test File (NOT a Virus!) | 240989 (4.50%) |

| 7 | Win32.Rmnet.12 | 201603 (3.77%) |

| 8 | Trojan.DownLoad2.32643 | 144994 (2.71%) |

| 9 | Trojan.Tenagour.3 | 124987 (2.34%) |

| 10 | Trojan.PWS.Ibank.456 | 103213 (1.93%) |

| 11 | Trojan.Siggen2.58686 | 91438 (1.71%) |

| 12 | Trojan.Siggen2.62026 | 86986 (1.63%) |

| 13 | Trojan.Packed.19696 | 59825 (1.12%) |

| 14 | Trojan.DownLoad2.34604 | 58289 (1.09%) |

| 15 | Win32.HLLM.Netsky.18516 | 41365 (0.77%) |

| 16 | Trojan.DownLoader.42350 | 40454 (0.76%) |

| 17 | Program.RemoteAdmin.418 | 38053 (0.71%) |

| 18 | Program.RemoteAdmin | 36979 (0.69%) |

| 19 | Trojan.Siggen.65070 | 32930 (0.62%) |

| 20 | Program.RemoteAdmin.451 | 32100 (0.60%) |

| Total analysés: | 12,997,175,680 |

| Virus détectés: | 5,349,414 (0.04%) |

Fichiers malveillants détectés sur les PC des utilisateurs en février

| 01.02.2012 00:00 - 29.02.2012 16:00 | ||

| 1 | Win32.Rmnet.12 | 45439835 (54.15%) |

| 2 | Win32.HLLP.Neshta | 17871611 (21.30%) |

| 3 | JS.IFrame.112 | 8509024 (10.14%) |

| 4 | Trojan.Hosts.5006 | 2171701 (2.59%) |

| 5 | Trojan.DownLoader.42350 | 2167227 (2.58%) |

| 6 | JS.IFrame.167 | 584615 (0.70%) |

| 7 | Trojan.PWS.Ibank.456 | 578969 (0.69%) |

| 8 | Trojan.IFrameClick.3 | 396594 (0.47%) |

| 9 | Trojan.MulDrop1.48542 | 322626 (0.38%) |

| 10 | Trojan.Tenagour.3 | 283463 (0.34%) |

| 11 | Trojan.Fraudster.261 | 241669 (0.29%) |

| 12 | Trojan.DownLoader5.18057 | 232619 (0.28%) |

| 13 | JS.IFrame.132 | 222200 (0.26%) |

| 14 | Win32.Virut | 174800 (0.21%) |

| 15 | Trojan.Hosts.5571 | 136354 (0.16%) |

| 16 | Program.RemoteAdmin | 130009 (0.15%) |

| 17 | Trojan.MulDrop.54146 | 127922 (0.15%) |

| 18 | SCRIPT.Virus | 112282 (0.13%) |

| 19 | Trojan.Qhost.3907 | 110427 (0.13%) |

| 20 | BackDoor.Ddoser.131 | 107935 (0.13%) |

| Total analysés: | 148,537,446,432 |

| Virus détectés: | 83,912,629 (0.06%) |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments