Revenir vers la liste d'actualités

Le 2 juillet 2012

La situation virale

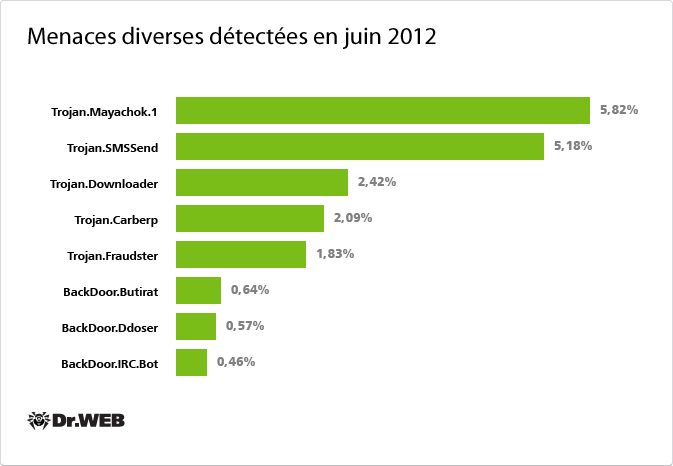

Selon les statistiques de l’utilitaire Dr.Web CureIt!, comme au mois de mai, le programme malveillant le plus répandu en juin est le trojan Trojan.Mayachok.1, dont le nombre de détections a augmenté : de 3,73% (45 327 cas) en mai à 5,82% (56 767 cas) en juin. Le nombre des trojans.downloader a également augmenté. Le nombre de trojans de la famille des Trojan.SMSSend est resté plus ou moins le même, et la propagation des trojans bancaires Trojan.Carberp dans différentes versions a baissé. Voici le schéma reflétant les menaces diverses détectées par Dr.Web CureIt!:

En ce qui concerne les menaces se propageant dans les courriels, le leader absolu est BackDoor.Andromeda.22, permettant aux pirates de télécharger sur les PC infectés un grand nombre de programmes dangereux. Cette famille de backdoor est capable d’échanger des données avec les serveurs des malfaiteurs et de télécharger sur commande différents fichiers sur le PC infecté depuis le serveur distant.

Les trojan.downloader sont à la deuxième et à la troisième place, la quatrième place est occupée par le Trojan.Inject1.4969, dont la large propagation a déjà été indiquée par Doctor Web. Les programmes de la famille Win32.HLLM.MyDoom et les trojan.encoder de différentes modifications se voient très souvent dans les courriels.

Botnet

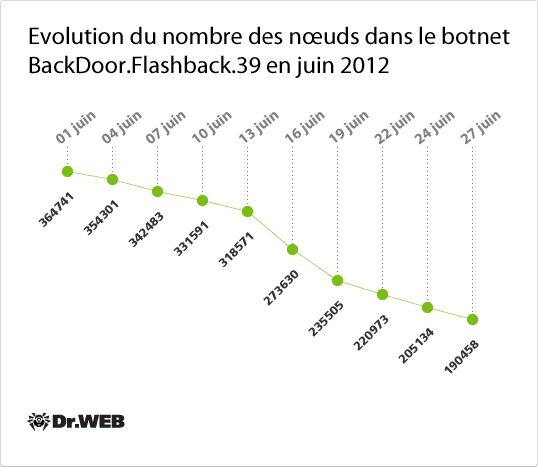

Même si cela peut paraitre surprenant,le botnet BackDoor.Flashback.39 qui a touché un nombre important d’utilisateurs Apple, détecté par Doctor Web début avril, continue de bien se porter jusqu’à aujourd'hui, même si le nombre de nœuds baisse. Début juin, le botnet comptait 364 741 mac infectés, fin juin ce nombre était de 191 756, en baisse de 47,4%. L’augmentation moyenne par jour n'est pas importante, ne comptant pas plus de 25 nouveaux ordinateurs s'enregistrant dans le botnet en moyenne toutes les 24 heures. Le schéma ci-dessous reflète l'évolution du nombre des nœuds dans le botnet BackDoor.Flashback.39 en 2012.

Le schéma reflète que la baisse reste stable. Pour plus d’informations sur le botnet et pour analyser votre ordinateur vous pouvez consulter la page ad hoc Doctor Web : drweb.fr/flashback.

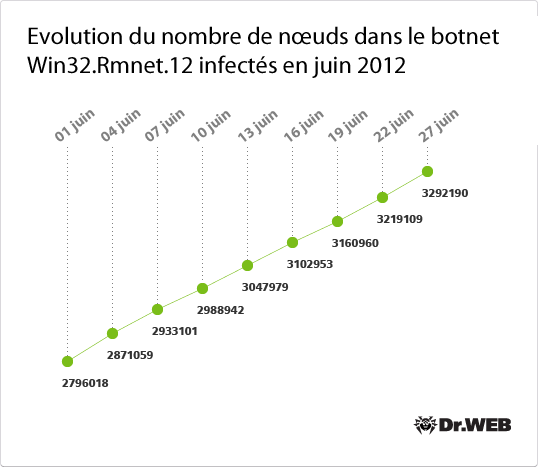

La situation n’est pas la même pour la propagation du virus Win32.Rmnet.12 : le botnet a dépassé 3 millions de nœud infectés. Comme Doctor Web l’a déjà annoncé, le nombre de nœuds est de 3 292 190, ce qui représente 17,5% de plus qu’en mai. La géographie de propagation n’a presque pas changé ces derniers mois : l’Indonésie, le Bangladesh, le Vietnam, l’Inde, mais de plus en plus de régions sont touchées. Pour en savoir plus sur les fonctionnalités de Win32.Rmnet.12 veuillez consulter notre article sur le sujet. Entre 9 et15 000 nouveaux bots en moyenne s’enregistrent chaque jour dans le botnet, ce qui est une augmentation considérable. Le schéma suivant reflète l'évolution du nombre de nœuds infectés en juin 2012 :

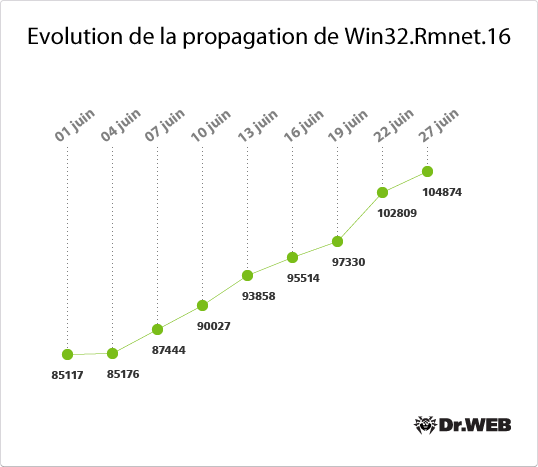

Dans le même temps, le botnet Win32.Rmnet.16 grandit aussi, même si le rythme d’augmentation n’est pas aussi considérable. Si fin mai la modification du virus qui était surtout répandu en Grande Bretagne et en Australie a infecté 84 491 PC, un mois plus tard le nombre de PC infectés était de 104 874. Le schéma ci-dessous vous permet d’analyser l’évolution de la propagation de Win32.Rmnet.16 :

Les escrocs sont partout

En juin, Doctor Web a parlé d’un schéma d’escroquerie qui ciblait les demandeurs d’emploi.

Lorsque le demandeur d’emploi s’enregistre sur un site de recrutement, il remplit un formulaire et doit fournir des informations pouvant être utiles pour l'employeur : son vrai nom, ses contacts, son expérience professionnelle etc. auxquelles seules les entreprises enregistrées sur le site ont un droit d'accès. Les pirates créent donc un compte sur un site de recherche d'emploi, choisissant un nom d’entreprise inexistante ou en usurpant le nom d’une vraie entreprise, de préférence connue, puis ils contactent les demandeurs d'emploi via le site et leur proposent de passer un entretien d'embauche en ligne, via un questionnaire à remplir sur un faux site d'entreprise qui fait réellement illusion.

L’entretien d’embauche en ligne contient en général quelques dizaines de questions simples comme : est-ce que vous vous fatiguez rapidement ? (Oui/Non), mais ni le nom, ni l'expérience, ni les contacts ne sont demandés. A la fin du questionnaire, l'utilisateur doit entrer son numéro de téléphone portable puis un code reçu par SMS afin d'envoyer les résultats au soi-disant employeur. L’utilisateur se retrouve alors abonné à un service payant, qui lui coûtera entre 250 et 300 roubles par mois.

Il est vrai que certaines entreprises recourent vraiment à des entretiens en ligne pour rendre plus efficace l’emploi de nouveaux collaborateurs. Afin d'être sur que ce ne sont pas les pirates qui vous font passer un entretien, effectuez une recherche sur Internet, si l'entreprise est sérieuse, vous trouverez facilement les données la concernant en ligne, notamment l'adresse du siège, les numéros de téléphone, un simple appel téléphonique pourra vous assurer que l’entreprise existe réellement.

La menace du mois: Trojan.Hottrend

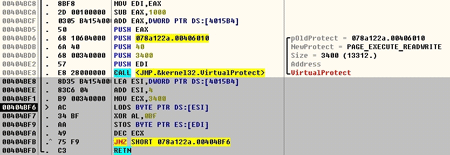

Le plus petit des trojans bancaires Tinba (Tiny Banker) est reconnu comme la menace du mois. Tinba est écrit en langage Assembler et pèse 20 Ko. A ce jour, cinq modifications de ce trojan ont été détectées. Le logiciel Dr.Web détecte les premiers représentants de cette famille de programmes malveillants, comme le Trojan.Hottrend, depuis avril 2012.

La fonction principale du programme malveillant est le contrôle sur la bande passante et l’interception des informations, y compris les informations bancaires, qui peuvent ensuite être utilisées par les pirates. En juin, Doctor Web a détecté un autre petit trojan bancaire : Trojan.PWS.Banker.64540. Il pèse 80 Ko. Pour plus d'informations, vous pouvez consulter la news concernant ce trojan sur le site de Doctor Web. Un article entier est consacré au fonctionnement du Trojan.Hottrend.

Menaces ciblant Android

La détection de nouvelles menaces pour Android reste stable. 35 nouvelles modifications des menaces de la famille Android.SmsSend ont été détectées en juin, ainsi que d’autres menaces qui peuvent être dangereuses pour les utilisateurs des mobiles. De plus, dans la deuxième moitié du juin, Doctor Web a annoncé la propagation d’Android.SpyEye.2.origin, capable de voler les textos sur les mobiles infectés.

Le trojan Android.SmsBot.1.origin, a été ajouté aux bases virales fin juin, il se propage via le spam. Ce trojan est particulier car il reçoit des commandes d’un serveur distant via Twitter. Le trojan utilise un algorithme complexe pour créer un compte utilisateur via lequel il recevra ensuite les commandes du serveur. En se connectant avec le serveur distant Android.SmsBot.1 peut transmettre aux pirates des informations sur le mobile, recevoir des commandes et envoyer les rapports d’exécution de commandes. L’une des fonctions principales du trojan est l’envoi de SMS à l’insu de l’utilisateur. Selon Doctor Web, ce programme peut être dangereux pour les utilisateurs des mobiles, mais il existe des messages sur Internet, provenant peut être des concepteurs de ce trojan, disant que cette application est conçue pour les votes par téléphones portables.

Fichiers malveillants détectés dans le courrier électronique en mai 2012

| 01.06.2012 00:00 - 29.06.2012 16:00 | ||

| 1 | BackDoor.Andromeda.22 | 2.14% |

| 2 | Win32.HLLW.Siggen.2984 | 2.06% |

| 3 | Trojan.DownLoader6.19810 | 1.53% |

| 4 | Trojan.Inject1.4969 | 1.23% |

| 5 | Trojan.DownLoader6.20943 | 1.18% |

| 6 | Trojan.DownLoader6.18049 | 1.09% |

| 7 | Win32.HLLM.MyDoom.33808 | 1.01% |

| 8 | Win32.HLLM.MyDoom.54464 | 0.88% |

| 9 | Trojan.Winlock.5600 | 0.83% |

| 10 | Trojan.AVKill.19024 | 0.74% |

| 11 | Trojan.AVKill.18763 | 0.66% |

| 12 | Win32.HLLM.Beagle | 0.61% |

| 13 | Trojan.AVKill.18755 | 0.53% |

| 14 | Win32.HLLM.Netsky.35328 | 0.48% |

| 15 | Trojan.DownLoader6.18373 | 0.48% |

| 16 | SCRIPT.Virus | 0.44% |

| 17 | Trojan.AVKill.18749 | 0.44% |

| 18 | Trojan.MulDrop3.55845 | 0.39% |

| 19 | Win32.HLLM.Netsky.based | 0.39% |

| 20 | Trojan.PWS.Panda.786 | 0.35% |

Fichiers malveillants détectés sur les PC des utilisateurs en mai 2012

| 01.06.2012 00:00 - 29.06.2012 16:00 | ||

| 1 | Trojan.Fraudster.256 | 0.50% |

| 2 | SCRIPT.Virus | 0.44% |

| 3 | Trojan.Fraudster.292 | 0.42% |

| 4 | Adware.Downware.179 | 0.38% |

| 5 | Tool.Unwanted.JS.SMSFraud.15 | 0.36% |

| 6 | Trojan.Fraudster.296 | 0.35% |

| 7 | Trojan.SMSSend.2925 | 0.35% |

| 8 | JS.IFrame.233 | 0.34% |

| 9 | Win32.HLLW.Shadow | 0.34% |

| 10 | Trojan.Fraudster.261 | 0.33% |

| 11 | Trojan.Mayachok.1 | 0.33% |

| 12 | Trojan.SMSSend.2905 | 0.33% |

| 13 | Trojan.SMSSend.2884 | 0.33% |

| 14 | Tool.Unwanted.JS.SMSFraud.10 | 0.32% |

| 15 | Win32.HLLW.Autoruner.59834 | 0.32% |

| 16 | Trojan.SMSSend.2726 | 0.28% |

| 17 | Trojan.Fraudster.308 | 0.26% |

| 18 | Win32.HLLW.Shadow.based | 0.26% |

| 19 | Adware.Downware.316 | 0.25% |

| 20 | Tool.InstallToolbar.55 | 0.24% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments