Revenir vers la liste d'actualités

le 13 novembre 2013

Le terme « substitution de résultats de recherche » est bien connu des spécialistes de la sécurité informatique, ainsi que des nombreux internautes qui ont déjà été victimes des attaquants. Cette fonction est réalisée de la manière suivante: Après son lancement sur l'ordinateur de la victime, le Trojan surveille l'activité des navigateurs web et lorsque les utilisateurs accèdent aux moteurs de recherche, ils substituent les résultats de recherche par des liens vers des sites frauduleux. Les Trojans de la famille Trojan.Hiloti, qui font partie de cette catégorie de logiciels malveillants, ont été détectés pour la première fois en 2010. La base virale Dr.Web inclut plus de 80 modifications de cette menace. Les spécialistes lient l'apparition de nouvelles modifications du Trojan.Hiloti à l'organisation du programme partenaire Podmena-2014, qui réunit les distributeurs de malwares.

Les malfaiteurs proposent aux propriétaires de sites de placer un script spécial qui télécharge le fichier exécutable du Trojan.Hiloti depuis le serveur des attaquants. Ce Trojan est distribué avec un module de rootkit, qui dissimule le fonctionnement du malware dans le système infecté. Pour rendre difficile la détection du Trojan.Hiloti, son fichier exécutable est automatiquement ré-empaqueté à intervalles réguliers sur le serveur des attaquants.

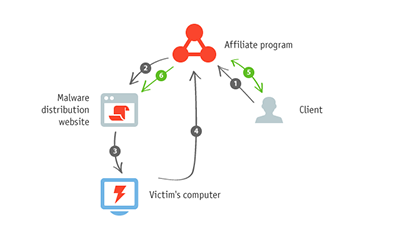

Le Trojan est téléchargé sur les ordinateurs via les vulnérabilités CVE-2012-4969, CVE-2013-2472, CVE-2013-2465 et CVE-2013-2551, ainsi qu’ en utilisant les moyens de l'ingénierie sociale. Le schéma de l’escroquerie se déroule en plusieurs étapes entre différents acteurs.

1 — Le client signe un accord avec les pirates pour adhérer au « programme partenaire » pour la promotion de liens. 2 — Le malware est transmis aux distributeurs afin de les placer sur leurs sites. 3 — Lors de la visite de ces sites, l'ordinateur de la victime sera infecté par le malware. 4 - Lorsque la victime accède aux ressources des moteurs de recherche, elle clique sur les liens affichés par le malware dans le navigateur web. Cette information sera transmise aux pirates. 5 — Le client paie au clic. 6 — Une partie de ces sommes sont reversées aux distributeurs de malware.

Le plan de coopération est très simple : les propriétaires de ressources placent un script spécial afin de contribuer à l'installation du Trojan.Hiloti. Puis, il va substituer les résultats de recherche dans les moteurs de recherche par les sites (liens) payés par les clients. Dans certains cas, si la victime clique sur ces liens, des logiciels non sollicités seront téléchargés sur l'ordinateur (par exemple un faux antivirus, qui demande une rançon pour le traitement du système). Les distributeurs reçoivent un pourcentage des revenus perçus par les pirates dans le cadre de ce programme partenaire.

Malgré toutes les astuces des malfaiteurs, l'antivirus Dr.Web détecte les Trojans de la famille Trojan.Hiloti, donc les utilisateurs des produits Dr.Web sont entièrement protégés contre cette menace. Cependant, il faut rester prudent, mettre à jour l'OS et les applications. De plus, il ne faut pas sauvegarder sur le disque ou lancer des fichiers exécutables téléchargés depuis des sites suspects.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments