Revenir vers la liste d'actualités

Le 1er octobre 2012

La situation virale

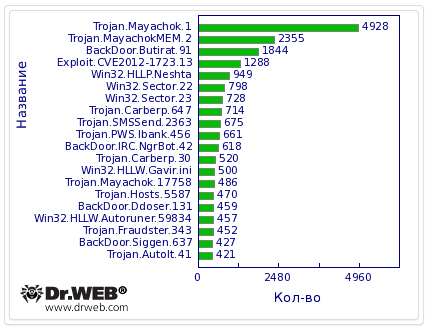

La situation virale sur les PC des utilisateurs établie d’après les données de l’utilitaire Dr.Web CureIt! donne le Trojan.Mayachok.1 en tête des infections depuis trois mois. Il reste à la première place aujourd’hui, mais le nombre d’infections a beaucoup baissé ce mois-ci, passant de 74 701 à 4 948 en septembre. Voici l'évolution .

Les analystes de Doctor Web avancent que ceci est lié à l’apparition de nouvelles modifications, plus complexes, 9 nouvelles signatures pour cette menace ayant été ajoutées aux bases virales Doctor Web en septembre. Aujourd’hui, les Trojan.Mayachok servent à faire des injections de codes malveillants dans les pages web.

Le deuxième dans le classement est le trojan BackDoor.Butirat.91 dont le volume d’infections a baissé de 20%. BackDoor.Butirat.91 dérobe les mots de passe des clients FTP comme FlashFXP, Total Commander, FileZilla, FAR, WinSCP, FtpCommander ou SmartFTP. Il est capable de lancer des fichiers exécutables et d’augmenter le nombre de visites d'une page web. Grâce à ce backdoor, les pirates peuvent obtenir des données privées et prendre le contrôle du PC. En savoir plus.

Les autres menaces les plus répandues sont le virus écrit en langage Delphi - Win32.HLLP.Neshta, différents trojans bancaires (notamment le Trojan.Carberp) et les archives payantes détectées par Dr.Web comme Trojan.SMSSend. Voici les statistiques :

Les types de menaces.

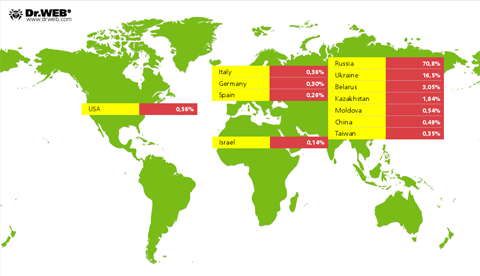

La localisation des menaces détectées par Dr.Web.

Botnet

D’après les statistiques, le nombre de bots dans le botnet Backdoor.Flashback.39, ciblant les Mac, continue à baisser. En septembre, le nombre de mac enrôlés à baissé de 10%, passant de 127 681 à 115 179 mac. Il n’y a pas plus d’un nouveau mac enrôlé par jour. En savoir plus.

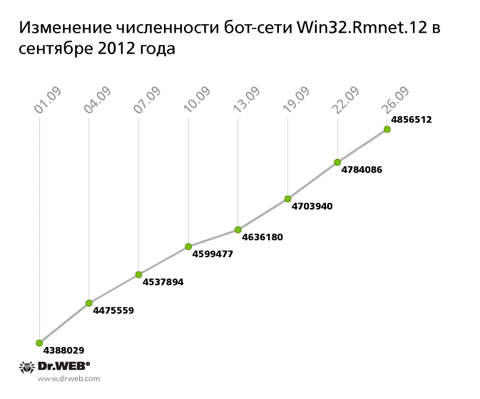

Le botnet Win32.Rmnet.12 continue à battre tous les records, avec 500 000 nœuds en plus en septembre, le botnet dépassera bientôt les 5 millions de PC. Voici l’évolution.

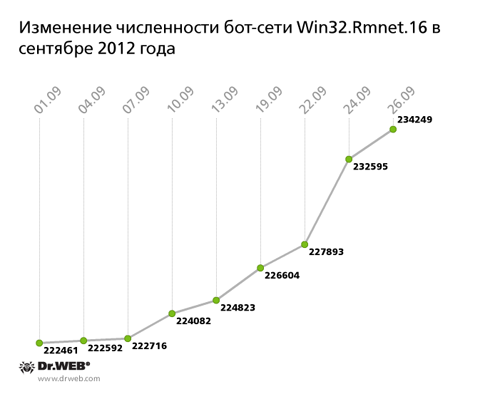

Le botnet Win32.Rmnet.16, quant à lui, continue à se développer avec quelques centaines de nouveaux nœuds par jour, le nombre total a dépassé 230 000. Voici l’évolution :

Nouvelle version du trojan BackDoor.BlackEnergy

Les trojans BackDoor.BlackEnergy ont été détectés pour la première fois en mars 2011 et ils se sont tout de suite beaucoup répandus. Le backdoor multi-composants BlackEnergy a été utilisé pour créer un botnet très important. Il est capable de télécharger et de lancer des fichiers exécutables depuis un serveur distant.

Grâce aux efforts de nombreuses entreprises de sécurité informatique, plusieurs serveurs distants du botnet ont été désactivés en juillet 2012. Ceci a considérablement diminué le trafic du spam dans le monde. Mais d’autres serveurs moins importants permettaient à BlackEnergy de continuer à agir. Visiblement, les propriétaires du botnet veulent restaurer sa puissance initiale en lançant une nouvelle version du trojan.

La nouvelle modification du trojan a été ajoutée aux bases virales Dr.Web sous le nom BackDoor.BlackEnergy.18elle se propage via des messages électroniques avec un fichier Microsoft Word en pièce jointe. Le fichier joint est détecté par le logiciel Dr.Web comme Exploit.CVE2012-0158.14, il contient un code malveillant lui permettant de profiter d’une vulnérabilité d’un des composants ActiveX. Ce composant est utilisé par MS Word et certaines autres applications de Microsoft pour Windows. Au moment du lancement de la pièce jointe, deux fichiers sauvegardent leurs copies dans un dossier temporaire : « WinWord.exe» et «Невинность мусульман.doc». (le nom en russe signifie: Innocence of Muslims). Le premier fichier est un dropper du trojan BackDoor.BlackEnergy.18 et il sert à installer le driver du trojan dans le système. Pour plus d’info.

La menace du mois : le Trojan.Mayachok.17727

La nouvelle modification du Trojan.Mayachok.17727 a été ajoutée aux bases virales Dr.Web en septembre 2012.

Le trojan contient deux composants : un dropper et une bibliothèque dynamique, celle-ci portant le contenu malveillant du trojan. Le dropper crée un dossier IntMayak dans %MYDOCUMENTS%, dans lequel il sauvegarde temporairement la bibliothèque du trojan et un fichier REG- permettant d’enregistrer la bibliothèque dans le système. Ensuite, le dropper cherche en mémoire le processus explorer.exe et y intègre le code malveillant. En utilisant ce code et sous le nom de processus explorer.exe, le trojan sauvegarde une copie de la bibliothèque malveillante dans %SYSTEM32% . Avec l’éditeur de base de registre, le Trojan.Mayachok.17727 importe le fichier REG en modifiant la branche du registre relative à l'intégration de la bibliothèque dans tous les processus. Enfin, le dropper supprime les fichiers temporaires et le dossier IntMayak, et pour cacher sa technique de pénétration dans le système, il supprime également les cookies et le cash du navigateur Microsoft Internet Explorer.

La bibliothèque malveillante est compatible avec Microsoft Internet Explorer, Opera, Mozilla Firefox, Google Chrome. Lors de son fonctionnement, le Trojan.Mayachok.17727 sauvegarde sur le disque le fichier de configuration codé où se trouve une liste de serveurs distants, intégrée aux scripts des pages web.

A la différence du Trojan.Mayachok.1, la nouvelle version a considérablement changé : l'option de vérification de la présence d’outils virtuels dans le système infecté a été supprimée, le nombre de processus pris en compte ainsi que le mécanisme de leur comparaison ont été modifiés, la fonction de vérification de l'intégrité du fichier de configuration a également été supprimée. Il est à noter que le Trojan.Mayachok a été l’un des premiers trojans capable d'infecter le VBR (Volume Boot Record), mais cette technique n'a pas été inventée par les auteurs de ce trojan, elle a été empruntée chez d'autres pirates. Doctor Web a notamment déjà détecté le même principe dans un trojan bancaire, Trojan.Carberp.

Menaces ciblant Android

De nombreuses signatures de menaces ciblant Android ont été ajoutées aux bases en septembre 2012. Android.EmailSpy.origin cible les utilisateurs japonais, il vole les données de la liste de contacts, notamment les adresses électroniques pour ensuite les utiliser pour spammer. Dans la deuxième moitié de septembre, Android.SmsSpy.6.origin, interceptant les SMS, a été ajouté aux bases. Ce trojan se propage en France via des sms envoyés proposant de télécharger une mise à jour Flash, qui en fait est un programme malveillant.

Un autre programme malveillant, Android.Iconos.3.origin, se propageant sous le nom d’une application de répondeur téléphonique a également été détecté. En plus d’être un répondeur, Android.Iconos.3.origin collecte et envoie les informations confidentielles du mobile sur un serveur distant et envoie également des SMS payants à l'insu de l'utilisateur.

Début septembre, les bases virales ont enregistré les signatures des programmes espions Android.Loozfon.origin et un peu plus tard Android.Loozfon.2.origin, ciblant surtout les utilisateurs japonais. Ces applications volent les données des mobiles tournant sous Android. Il existe plusieurs types de programmes espions, parmi lesquels Program.AccuTrack.origin et Program.Spycontrol.2.origin permettant aux malfaiteurs d'obtenir les données privées de l'utilisateur.

Le trojan Android.Temai.origin, utilisé par les pirates pour augmenter le nombre de visites sur des pages web (surtout des sites proposant des applications pour les mobiles) a été ajouté aux bases virales en septembre 2012. Afin d’augmenter le nombre de visites sur une page web, le trojan télécharge une application sur le mobile depuis cette page, l’installe, ensuite il envoie un rapport d’installation réussie et enfin supprime l’application installée.

Les modules de publicité suivants ont également été ajoutés aux bases virales Dr.Web pour Android et Dr.Web pour Android Light: Adware.Leadbolt.2.origin et Adware.Startapp.5.origin.

Autres menaces du mois de septembre

Le 26 août, l’entreprise FireEye a annoncé la détection d’une vulnérabilité critique dans Java Runtime Environment 1.7x, CVE-2012-4681. Les premières descriptions ont été publiées le 26 août et le lendemain, la vulnérabilité CVE-2012-4681 est entrée dans le pack d’exploits BlackHole Exploit Кit, propagés par les malfaiteurs. Oracle a lancé une mise à jour le 30 août, ce qui signifie que les utilisateurs Java sont restés sans protection durant 4 jours. Les spécialistes de Doctor Web ont détecté un certain nombre de programmes malveillants diffusés à l'aide de cet exploit, notamment le Trojan.Rodricter. En savoir plus.

Au début du mois, un nouveau trojan, le Trojan.Proxy.23968, menaçant les utilisateurs des systèmes de e-banking en Russie, a été détecté. Le trojan modifie le trafic afin de voler de l’argent, les données envoyées par le client du système de e-banking étant réceptionnées par le serveur des pirates.

Fichiers malveillants détectés dans le courrier électronique en septembre 2012

| 01.09.2012 00:00 - 30.09.2012 23:00 | ||

| 1 | Trojan.SMSSend.3245 | 1.07% |

| 2 | Trojan.Necurs.97 | 0.96% |

| 3 | BackDoor.Andromeda.22 | 0.72% |

| 4 | Win32.HLLM.MyDoom.54464 | 0.54% |

| 5 | Exploit.CVE2010-3333.6 | 0.51% |

| 6 | Trojan.Oficla.zip | 0.48% |

| 7 | Win32.HLLM.MyDoom.33808 | 0.43% |

| 8 | Exploit.BlackHole.12 | 0.37% |

| 9 | Trojan.PWS.Panda.2401 | 0.32% |

| 10 | SCRIPT.Virus | 0.29% |

| 11 | Win32.HLLM.Netsky.35328 | 0.27% |

| 12 | Win32.HLLM.Beagle | 0.27% |

| 13 | Trojan.DownLoad2.39083 | 0.27% |

| 14 | Trojan.PWS.Panda.547 | 0.21% |

| 15 | W97M.Keylog.1 | 0.21% |

| 16 | Exploit.PDF.2990 | 0.21% |

| 17 | Trojan.DownLoader6.56603 | 0.21% |

| 18 | Trojan.Siggen4.19531 | 0.21% |

| 19 | Win32.HLLM.Netsky.18401 | 0.19% |

| 20 | Trojan.PWS.Panda.786 | 0.16% |

Fichiers malveillants détectés sur les ordinateurs des utilisateurs en septembre 2012

| 01.09.2012 00:00 - 30.09.2012 23:00 | ||

| 1 | SCRIPT.Virus | 0.50% |

| 2 | Trojan.Fraudster.343 | 0.48% |

| 3 | Trojan.Inject1.9025 | 0.47% |

| 4 | Trojan.Fraudster.329 | 0.37% |

| 5 | Tool.Unwanted.JS.SMSFraud.10 | 0.37% |

| 6 | Adware.Downware.179 | 0.36% |

| 7 | Trojan.Fraudster.296 | 0.31% |

| 8 | Adware.Downware.426 | 0.30% |

| 9 | Trojan.Fraudster.256 | 0.30% |

| 10 | Trojan.SMSSend.3249 | 0.28% |

| 11 | Win32.HLLW.Autoruner.59834 | 0.27% |

| 12 | Exploit.CVE2012-1723.13 | 0.27% |

| 13 | Trojan.Fraudster.320 | 0.27% |

| 14 | Win32.HLLW.Shadow | 0.27% |

| 15 | Trojan.Fraudster.344 | 0.26% |

| 16 | JS.IFrame.317 | 0.26% |

| 17 | Adware.Downware.316 | 0.25% |

| 18 | Trojan.Mayachok.1 | 0.24% |

| 19 | Tool.Unwanted.JS.SMSFraud.15 | 0.24% |

| 20 | Tool.Skymonk.3 | 0.23% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments