Revenir vers la liste d'actualités

Antirootkit pour les systèmes 64-bits

Le 26 octobre 2010, Doctor Web a lancé la version bêta de l’utilitaire de désinfection gratuite Dr.Web CureIt!, dont le scanner possède 2 versions du module antirootkit Dr.Web Shield, fonctionnant dans les systèmes Windows 32 et 64-bits. Dr.Web CureIt! renouvelé est capable de dépister une modification du rootkit BackDoor.Tdss 64-bits et d’effectuer la désinfection du système.

Sa partie bootkit permet au Backdoor d’être téléchargé avant que le système d’exploitation ne démarre. Ce schéma permet au logiciel malveillant de contrôler le processus de chargement du système et d’outrepasser la protection système contre un driver malveillant sans signature. Ensuite, il est libre d’effectuer de façon masquée des opérations néfastes dans le sytème.

Sa partie bootkit permet au Backdoor d’être téléchargé avant que le système d’exploitation ne démarre. Ce schéma permet au logiciel malveillant de contrôler le processus de chargement du système et d’outrepasser la protection système contre un driver malveillant sans signature. Ensuite, il est libre d’effectuer de façon masquée des opérations néfastes dans le sytème. Après l’achèvement du bêta test, le scanner de la nouvelle version de Dr.Web CureIt! sera inclus à tous les produits Dr.Web destinés à fonctionner sous ОS Windows.

Le revers de la popularité virale

En même temps que les sociétés antivirus étudient les nouveaux logiciels malveillants et publient des informations pour alerter les utilisateurs, les pirates diffusent leurs virus sous la forme d’utilitaires de désinfection des malwares connus.

Au mois d’octobre, les spécialistes de Doctor Web ont découvert plusieurs cas. Un des plus connu d’entre eux est la diffusion « de l’utilitaire capable de faire face au Trojan.Stuxnet », devenu célèbre depuis le mois de septembre 2010. Les pirates utilisent le nom d’éditeurs antivirus très connus (usurpent leur nom) pour diffuser ces faux logiciels. Ce faux utilitaire est défini par Dr.Web comme Trojan.KillAll.94. Nous avons également des informations sur la distribution de ce trojan dans des pays européens.

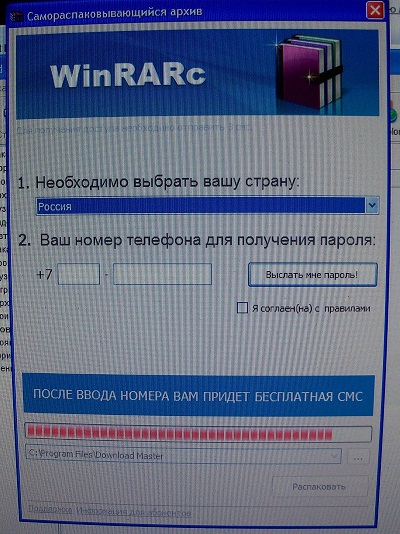

Les diffuseurs du Trojan.SMSSend utilisent, quant à eux, un nom similaire au logiciel de décompression bien connu WinRAR : WinRARc, à partir duquel ils ont élaboré un schéma de fraude assez efficace basé sur des fausses archives (voir plus bas).

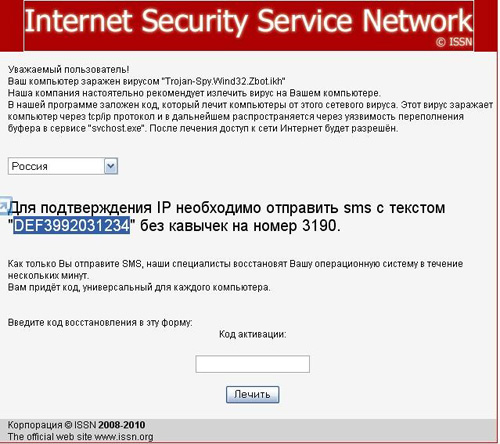

Vers la fin du mois d’octobre, une nouvelle modification de Trojan.Hosts est apparue, orientée vers les utilisateurs qui parlent russe. L’utilisateur reçoit une notification l’alertant sur le fait que l’ordinateur est contaminé par une des modifications du trojan Zbot (Trojan.PWS.Panda selon la classification de Dr.Web), et que pour effectuer la désinfection du système, il faut envoyer un SMS payant.

Fraude sur Internet au mois d’octobre

Le nombre de requêtes au support technique gratuit de Doctor Web liées à la fraude sur Internet est resté, au mois d’octobre, pratiquement au niveau de septembre : 118 requêtes par jour contre 124 le dernier mois.

La plus grande partie des requêtes a été envoyée au début du mois lorsque le virus Trojan.HttpBlock a été diffusé en abondance. Certains jours, des centaines de requêtes concernant ce trojan ont été traitées par notre support (elles atteignaient jusqu’au 80% de toutes les requêtes reçues).

Ce logiciel malveillant redirige le navigateur Internet sur les pages transmises par le serveur web que le Trojan.HttpBlock installe sur les PC de ses victimes. Pour restaurer le fonctionnement normal du navigateur, les pirates demandent une « rançon ».

Après la publication par Doctor Web, le 14 octobre 2010, d’une news sur une large propagation du Trojan.HttpBlock, les distributeurs de numéros courts de SMS ont bloqué les comptes des pirates. Leurs efforts ont contribué à une diminution considérable des appels au support technique concernant la fraude sur Internet.

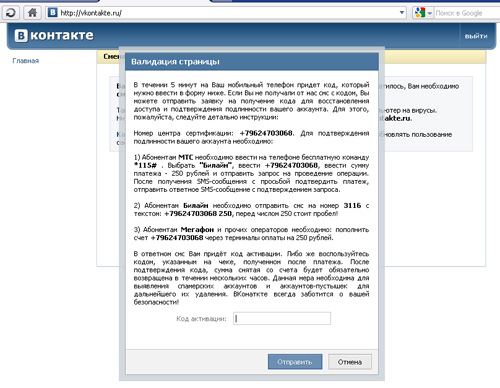

Lorsque la vague de Trojan.HttpBlock s’est tarie, les trojans les plus fréquents sont redevenus les bloqueurs de Windows (Trojan.Winlock), qui réclament des virements sur les comptes des portables pirates, ainsi que des trojans modifiant le fichier hosts du système pour effectuer une redirection de l’utilisateur vers des sites malveillants, lors de leur visite sur des sites de réseaux sociaux ou d’autres sites populaires (Trojan.Hosts).

C’est vers la fin du mois que le schéma frauduleux basé sur les fausses archives a été le plus visible, utilisant le faux logiciel WinRARc. L’utilisateur reçoit une « archive », qui, en réalité, ne contient aucune information. On lui explique alors que pour décompresser totalement cette archive, il doit envoyer son numéro de portable. S’il le fait, il reçoit alors un SMS, auquel il doit à son tour répondre par SMS, ce qui, à son insu, le fait prendre un abonnement à un « service » payant… Cet ancien schéma est redevenu très populaire. Mais si autrefois, il n’était utilisé que sur des sites malveillants, il accompagne maintenant la diffusion de fausses archives Trojan.SMSSend, et des trojans Trojan.Hosts.

Un autre nouveau schéma d’extorsion légèrement modifié a été détecté. Les utilisateurs de portables reçoivent une proposition d’effectuer un virement sur le compte du portable d’un de leur parent ou ami juste en cliquant sur une touche ou en envoyant un SMS spécial.

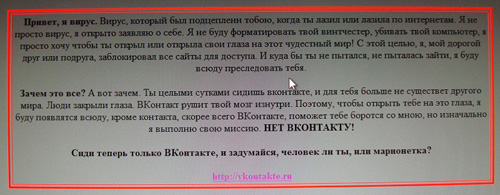

Les pirates, philosophes ?

Une des modifications du Trojan.Winlock s’est également répandue en octobre. Sa fenêtre bloquante n’exigeait pas d’introduire un code de déblocage, mais elle contenait un texte instructif sur la nocivité d’être en permanence connecté à un réseau social. En résumé, le texte sur l’image ci-dessous dit : « Bonjour, je suis un virus. Tu m’as attrapé en surfant sans cesse sur Internet. Je ne vais pas abîmer ton ordinateur, je veux seulement que tu ouvres les yeux et voies la beauté du monde environnant, voilà pourquoi j’ai bloqué les sites de réseaux sociaux».

Parmi les autres événements du mois d’octobre, on peut citer l’apparition de nouvelles modifications du trojan Android.SmsSend, qui envoie à l’insu de l’utilisateur des SMS payants depuis un portable contaminé.

En Europe, on a constaté au mois d’octobre une propagation active de faux antivirus, de logiciels malveillants contenant une partie bootkit ansi que de trojans visant les utilisateurs de banques en ligne.

Fichiers malicieux détectés au mois d’octobre dans le trafic du courrier électronique

|

01.10.2010 00:00 - 01.11.2010 00:00

| ||

|

1

|

599141 (14.92%)

| |

|

2

|

418992 (10.43%)

| |

|

3

|

305686 (7.61%)

| |

|

4

|

254743 (6.34%)

| |

|

5

|

237799 (5.92%)

| |

|

6

|

232178 (5.78%)

| |

|

7

|

179524 (4.47%)

| |

|

8

|

120247 (2.99%)

| |

|

9

|

101548 (2.53%)

| |

|

10

|

93394 (2.33%)

| |

|

11

|

87369 (2.18%)

| |

|

12

|

67928 (1.69%)

| |

|

13

|

61803 (1.54%)

| |

|

14

|

53498 (1.33%)

| |

|

15

|

51020 (1.27%)

| |

|

16

|

45969 (1.14%)

| |

|

17

|

42480 (1.06%)

| |

|

18

|

35663 (0.89%)

| |

|

19

|

33962 (0.85%)

| |

|

20

|

33956 (0.85%) | |

|

Total analysés:

|

33,579,363,132

|

|

Total infectés:

|

4,016,939 |

Fichiers malveillants détectés au mois d’octobre sur les ordinateurs des utilisateurs

|

01.10.2010 00:00 - 01.11.2010 00:00

| ||

|

1

|

8277556 (25.33%)

| |

|

2

|

6770512 (20.72%)

| |

|

3

|

4116047 (12.60%)

| |

|

4

|

1616962 (4.95%)

| |

|

5

|

1334519 (4.08%)

| |

|

6

|

862594 (2.64%)

| |

|

7

|

714726 (2.19%)

| |

|

8

|

596437 (1.83%)

| |

|

9

|

469055 (1.44%)

| |

|

10

|

458892 (1.40%)

| |

|

11

|

450340 (1.38%)

| |

|

12

|

447519 (1.37%)

| |

|

13

|

400975 (1.23%)

| |

|

14

|

282147 (0.86%)

| |

|

15

|

221668 (0.68%)

| |

|

16

|

220591 (0.68%)

| |

|

17

|

213851 (0.65%)

| |

|

18

|

156212 (0.48%)

| |

|

19

|

154582 (0.47%)

| |

|

20

|

136309 (0.42%) | |

|

Total analysés:

|

84,690,812,733

|

|

Total infectés:

|

32,677,797 |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments