Revenir vers la liste d'actualités

Le 24 février 2014

Situation virale

Selon les statistiques obtenues à l'aide de l'utilitaire de désinfection Dr.Web CureIt!, l'une des menaces les plus fréquentes au mois de février comme lors du mois précédent est l'installateur de publiciels Trojan.Packed.24524. Il est suivi par le Trojan publicitaire Trojan.LoadMoney.1, la troisième place est occupée par le Trojan.Triosir.1, qui sert à remplacer le contenu de pages web et afficher de la publicité. Il est distribué via le « programme partenaire » Installmonster avec d’autres applications et utilise pour son installation le logiciel Amonetize (amonetize.com). Ses modules représentent des plug-ins pour les navigateurs web les plus utilisés. Doctor Web a déjà parlé de ce Trojan dans ses actualités. Le tableau ci-dessous affiche la vingtaine de malwares les plus répandus selon les statistiques de Dr.Web CureIt! :

| Nom | Nombre | % |

|---|---|---|

| Trojan.Packed.24524 | 64559 | 6.39 |

| Trojan.LoadMoney.1 | 20624 | 2.04 |

| Trojan.Triosir.1 | 16492 | 1.63 |

| Trojan.Siggen5.64541 | 15476 | 1.53 |

| Trojan.LoadMoney.15 | 15082 | 1.49 |

| Trojan.InstallMonster.51 | 14832 | 1.47 |

| Trojan.BPlug.9 | 13494 | 1.33 |

| Trojan.Packed.24814 | 13135 | 1.30 |

| Trojan.DownLoad3.27814 | 11990 | 1.19 |

| Trojan.InstallMonster.38 | 10119 | 1.00 |

| BackDoor.IRC.NgrBot.42 | 8614 | 0.85 |

| BackDoor.Maxplus.24 | 8320 | 0.82 |

| Trojan.Hosts.6815 | 7831 | 0.77 |

| Trojan.InstallMonster.47 | 7384 | 0.73 |

| Trojan.Triosir.2 | 7305 | 0.72 |

| Trojan.Fraudster.524 | 6839 | 0.68 |

| Trojan.InstallMonster.28 | 6054 | 0.60 |

| Trojan.LoadMoney.76 | 6050 | 0.60 |

| Win32.HLLP.Neshta | 5681 | 0.56 |

| Trojan.StartPage.59964 | 5644 | 0.56 |

Botnets

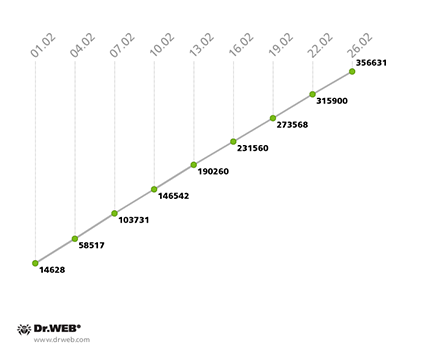

Le botnet Win32.Rmnet.12, enrôlant des ordinateurs sous Windows continue à diminuer. Rappelons que c'est un virus de fichier ayant la capacité de se répliquer qui représente un backdoor, capable de voler des données confidentielles. En janvier, l'accroissement moyen quotidien du premier sous-botnet Win32.Rmnet.12 était d'environ 18 000 machines infectées, en février, ce chiffre a atteint 14.000 postes de travail. Cette évolution est représentée dans le graphique ci-dessous.

Evolution du volume du botnet Win32.Rmnet.12 au mois de février 2014

(1er sous-botnet)

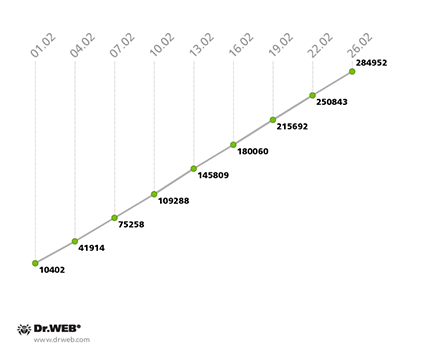

Dans le deuxième sous-botnet Win32.Rmnet.12 nous voyons la même tendance : en janvier, le nombre total d'ordinateurs infectés a atteint 12 000, à la fin du mois de février, ce nombre a diminué pour atteindre 10 000. L'évolution du volume du deuxième sous-botnet Win32.Rmnet.12 est illustrée par le graphique ci-dessous.

Evolution du volume du botnet Win32.Rmnet.12 au mois de février 2014

(2e sous-botnet)

Le volume du botnet Trojan.Rmnet.19 n'a presque pas changé : à la fin du mois de janvier, il enrôlait 2 633 machines, au mois de février, ce chiffre était de 2 523. Le botnet BackDoor.Dande, conçu pour infecter les ordinateurs appartenant à des pharmacies ou à des entreprises pharmaceutiques utilisant des logiciels spécifiques pour commander les médicaments continue à être actif. Les spécialistes ont constaté une augmentation de 93 machines infectées pour atteindre le chiffre de 1023 PC.

Le volume du botnet BackDoor.Flashback.39, enrôlant des ordinateurs tournant sous Mac OS X a diminué : à la fin du mois de janvier le nombre de machines enrôlées était de 28 160, et à la fin du mois de février, ce chiffre était de 22 773. Comme d'habitude, la plupart des ordinateurs infectés par BackDoor.Flashback.39 se trouvent aux Etats-unis et au Canada.

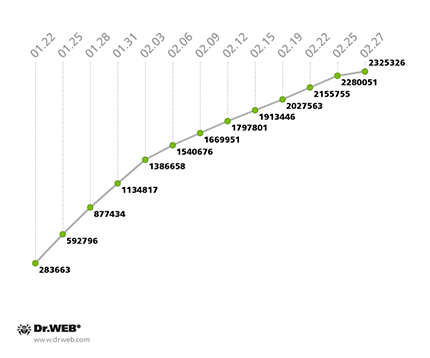

Le nombre d'appareils mobiles infectés par le Trojan Android.Oldboot.1.origin, le premier bootkit ciblant Android, continue à augmenter. Doctor Web a déjà informé les utilisateurs de cette menace dans les actualités. Rappelons que ce malware place l'un de ses composants dans le secteur d'amorçage du système de fichiers, qui lance le Trojan avec le démarrage du système Android. Ainsi, une partie du Trojan Android.Oldboot s'installe dans le système comme une application Android et fonctionne comme un service système en se connectant à l’aide de la bibliothèque libgooglekernel.so à un serveur pour recevoir des commandes (télécharger, installer ou supprimer des applications.) Il est probable que les malfaiteurs installent sur les appareils un firmware piraté, qui comprend les modifications nécessaires au fonctionnement du Trojan. Mais si les composants du Trojan sont supprimés, le script situé dans la mémoire flash les réinstallera et réinfectera le système.

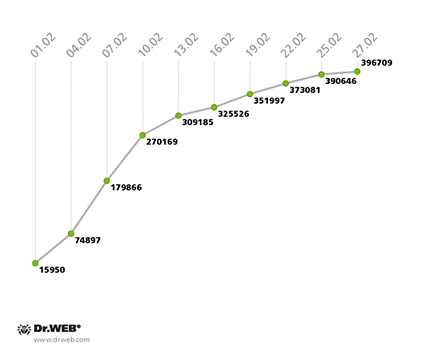

Pour le moment, le nombre d'appareils mobiles infectés est d'environ 400 000, calculés par les IMEI au mois de février. Auparavant, on calculait le nombre par les adresses IP, enregistrées sur le serveur de gestion. La croissance du botnet d'après les adresses IP entre le 22 janvier et le 27 février 2014 est illustrée par le graphique ci-après :

Désormais, les spécialistes de Doctor Web disposent de deux types de statistiques qui se basent sur les adresses IP et sur les IMEI. L'évolution du botnet Android.Oldboot en février 2014 (d'après les IMEI) est illustrée par le graphique ci-dessous :

L'invasion des Trojans publicitaires

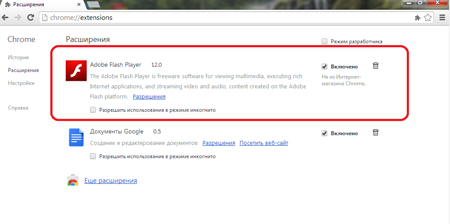

Les logiciels malveillants conçus pour remplacer les modules publicitaires sur les sites web et pour afficher des publicités étaient très répandus en février. Au début du mois, les spécialistes de Doctor Web ont découvert le Trojan.Admess.1, distribué sous couvert d'un lecteur Adobe Flash, qui s'installait comme un plug-in pour les navigateurs Microsoft Internet Explorer, Mozilla Firefox, Opera et Google Chrome. Ce Trojan remplace les modules publicitaires (et en affiche de nouveaux) lorsque l'utilisateur visite des pages web. Pour plus d'infos sur le Trojan.Admess.1 veuillez consulter cet article.

Par la suite, les spécialistes ont trouvé une menace similaire — Trojan.Triosir.1. Ce Trojan s'installait comme un plug-in pour le navigateur et se propageait sous couvert d'une application « utile ». Pour en savoir plus sur les particularités de ce logiciel malveillant, lisez l'article. Selon les données des spécialistes de Doctor Web, les Trojans publicitaires Trojan.Admess.1, Trojan.Triosir.1, et Trojan.Zadved.1 viennent en tête de ce type de malwares.

Autres menaces de février

De nouvelles modifications de Trojans ciblant les ordinateurs Apple ont été détectées en février : la base virale de Dr.Web a reçu un nouveau Trojan, Trojan.CoinThief, conçu pour voler de la crypto monnaie sur les ordinateurs Apple. La principale fonctionnalité du malware est la surveillance du trafic pour voler des données privées à partir d'applications pour la récolte de Bitcoin et Litecoin. Si sur l'ordinateur infecté le client Bitcoin-Qt est installé, le Trojan.CoinThief modifie ce logiciel et vole des données à travers lui. Doctor Web a publié une news sur le Trojan.CoinThief.

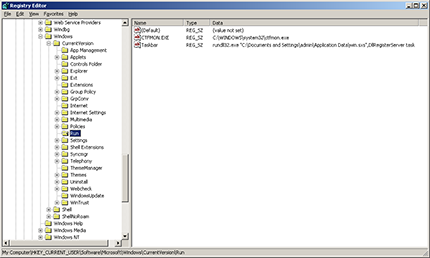

Une autre menace, baptisée Trojan.PWS.OSMP.21, est conçue pour attaquer les terminaux de paiement en Russie. Trojan.PWS.OSMP.21 représente une bibliothèque dynamique qui pénètre le terminal via une clé USB infectée et s'enregistre sous le nom Taskbar dans la branche du registre Windows responsable de l'auto démarrage.

Il essaie de récupérer le fichier de configuration, les fichiers de log, ainsi que de l'information sur le disque dur du dispositif. Puis il envoie ces données sous forme cryptée au serveur des malfaiteurs. Plus d'infos sur le Trojan.PWS.OSMP.21 dans cet article.

Un autre Trojan représentant une application qui peut être classifiée comme un RAT (Remote Administration Tool, un outil d'administration distante) a été baptisé Trojan.PWS.Papras.4. Il active plusieurs modules sur l'ordinateur infecté : l'un d'eux met en œuvre les fonctions du serveur VNC, l'autre celles du serveur Socks Proxy. Un autre module peut injecter un code parasite dans les pages web (injections web). Le Grabber (un autre module) est conçu pour envoyer des données entrées par l'utilisateur dans les navigateurs. Le Trojan.PWS.Papras.4 peut exécuter une dizaine de commandes qu’il reçoit d’un serveur géré par les pirates. Plus d'infos ici.

Menaces ciblant Android

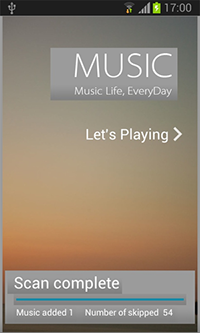

Au mois de février 2014, les spécialistes ont détecté un certain nombre de menaces ciblant Android. Au début du mois, les spécialistes de Doctor Web ont détecté plusieurs logiciels intégrés au firmware du système Android. C’est le cas d’un malware intégré au firmware Android comme un lecteur média possédant une fonction non documentée lui permettant d’envoyer l'identificateur IMEI à un numéro spécifié dans sa configuration. Les créateurs du programme récupèrent les numéros pour abonner les utilisateurs à un service de musique en ligne localisé en Chine. Cependant, le fonctionnement de ce programme n’est pas contrôlé et ne permet pas de vérifier la localisation de l’appareil, ni de mettre en place une limitation du nombre de messages envoyés à chaque fois que le lecteur est lancé. Ainsi, les utilisateurs russes ont payé pour les SMS entre 5 et 7 roubles.

Un autre Trojan a été conçu pour envoyer des identificateurs IMEI via SMS. Ces deux menaces sont classifiées comme des Trojans SMS et ont été ajoutées à la base virale sous les noms Android.SmsSend.1081.origin et Android.SmsSend.1067.origin respectivement.

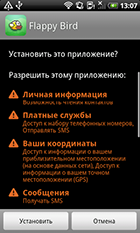

Les malfaiteurs n'ont pas non plus manqué l'arrêt du support du jeu Flappy Bird : Il a été supprimé des catalogues Google Play et App Store, mais les malfaiteurs ont publié sur Internet plusieurs applications-clones, ainsi que des logiciels malveillants positionnés comme le jeu original. En réalité, c'étaient des Trojans Android.SmsSend, conçus pour envoyer des SMS payants.

En ce qui concerne les menaces ciblant les utilisateurs sud-coréens, nous pouvons constater que la situation s'améliore : les spécialistes de Doctor Web ont enregistré 90 cas d'infection via le spam, soit une réduction de 36,6% par rapport au mois précédent. Il faut noter que les malfaiteurs n'utilisent presque plus leurs propres sites pour la diffusion de ces malwares, ciblant désormais les outils de stockage DropBox et Google Drive.

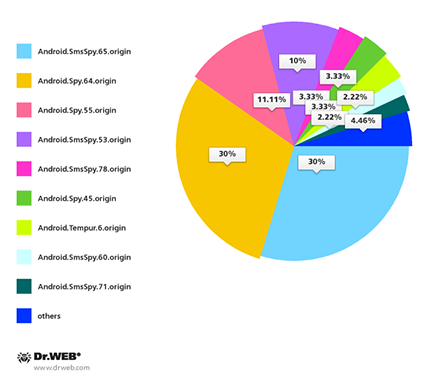

Les menaces les plus fréquentes sont les Trojans Android.SmsSpy.65.origin et Android.Spy.64.origin, Android.Spy.55.origin et Android.SmsSpy.53.origin.

Il faut également mentionner les nouvelles versions de Trojans Espions que les spécialistes de Doctor Web ont ajouté à la base virale.

Fichiers malveillants détectés dans le courrier électronique en février

| 01.02.2014 00:00 - 28.02.2014 17:00 | ||

| 1 | Trojan.Inject2.23 | 0.81% |

| 2 | Trojan.DownLoader9.19947 | 0.68% |

| 3 | Trojan.Oficla.zip | 0.61% |

| 4 | Trojan.DownLoad3.28161 | 0.59% |

| 5 | Trojan.PWS.Panda.4795 | 0.55% |

| 6 | Tool.MailPassView.225 | 0.52% |

| 7 | Trojan.DownLoader9.19850 | 0.52% |

| 8 | Trojan.PWS.Panda.2401 | 0.52% |

| 9 | Exploit.Rtf.35 | 0.50% |

| 10 | Trojan.PWS.Panda.6222 | 0.39% |

| 11 | Trojan.DownLoader9.19834 | 0.37% |

| 12 | Trojan.PWS.Panda.655 | 0.37% |

| 13 | Trojan.PWS.Panda.547 | 0.36% |

| 14 | Trojan.Fraudster.778 | 0.36% |

| 15 | Trojan.PWS.Panda.5676 | 0.36% |

| 16 | BackDoor.Comet.884 | 0.32% |

| 17 | Exploit.Rtf.38 | 0.32% |

| 18 | BackDoor.Andromeda.267 | 0.32% |

| 19 | Trojan.Inject1.37106 | 0.29% |

| 20 | Trojan.Inject1.37071 | 0.28% |

Fichiers malveillants détectés sur les ordinateurs des utilisateurs en février

| 01.02.2014 00:00 - 28.02.2014 17:00 | ||

| 1 | Trojan.InstallMonster.51 | 0.59% |

| 2 | Trojan.Packed.24524 | 0.56% |

| 3 | Trojan.LoadMoney.15 | 0.54% |

| 4 | Trojan.Fraudster.524 | 0.47% |

| 5 | Trojan.Hosts.28188 | 0.42% |

| 6 | Trojan.LoadMoney.1 | 0.39% |

| 7 | Trojan.InstallMonster.47 | 0.34% |

| 8 | JS.Redirector.209 | 0.33% |

| 9 | BackDoor.IRC.NgrBot.42 | 0.32% |

| 10 | Trojan.StartPage.59964 | 0.29% |

| 11 | Trojan.Packed.24814 | 0.28% |

| 12 | BackDoor.PHP.Shell.6 | 0.28% |

| 13 | Win32.HLLW.Shadow | 0.26% |

| 14 | Trojan.MulDrop4.25343 | 0.21% |

| 15 | Trojan.Triosir.1 | 0.20% |

| 16 | Win32.HLLW.Autoruner.59834 | 0.20% |

| 17 | Trojan.Fraudster.502 | 0.19% |

| 18 | Trojan.Spambot.11176 | 0.18% |

| 19 | Win32.HLLW.Shadow.based | 0.17% |

| 20 | Trojan.LoadMoney.227 | 0.17% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments