Revenir vers la liste d'actualités

13 janvier 2014

Situation virale

Selon les statistiques compilées par l’utilitaire Dr.Web CureIt!, les “Trojans Publicitaires” Trojan.InstallMonster.38 et Trojan.LoadMoney.1 arrivent largement en tête devant les autres menaces détectées sur les ordinateurs en décembre 2013. Parmi les menaces les plus importantes, on trouve également les malwares publicitaires Trojan.Packed.24524 et Trojan.Siggen5.64541 — des bibliothèques dynamiques destinées à intercepter certaines fonctionnalités des navigateurs. Les 20 progammes malveillants les plus détectés par Dr.Web CureIt! en décembre 2013 sont listés ci-dessous.

| Name | Quantity | % |

|---|---|---|

| Trojan.InstallMonster.38 | 26886 | 2.85 |

| Trojan.LoadMoney.1 | 24227 | 2.57 |

| Trojan.Packed.24524 | 23867 | 2.53 |

| Trojan.Siggen5.64541 | 12130 | 1.29 |

| BackDoor.IRC.NgrBot.42 | 12004 | 1.27 |

| Trojan.Hosts.6815 | 11092 | 1.18 |

| Trojan.LoadMoney.76 | 9670 | 1.03 |

| Trojan.InstallMonster.28 | 9652 | 1.02 |

| Trojan.LoadMoney.225 | 9601 | 1.02 |

| Trojan.Fraudster.502 | 9178 | 0.97 |

| BackDoor.Maxplus.24 | 8910 | 0.95 |

| Trojan.Fraudster.524 | 8249 | 0.88 |

| Trojan.DownLoader10.56820 | 8089 | 0.86 |

| Trojan.BtcMine.221 | 7965 | 0.84 |

| Trojan.StartPage.56734 | 7322 | 0.78 |

| Trojan.Siggen5.63980 | 6587 | 0.70 |

| Trojan.BPlug.1 | 6385 | 0.68 |

| Trojan.BPlug.4 | 6111 | 0.65 |

| Win32.HLLP.Neshta | 5705 | 0.61 |

| BackDoor.Andromeda.178 | 4712 | 0.46 |

Botnets

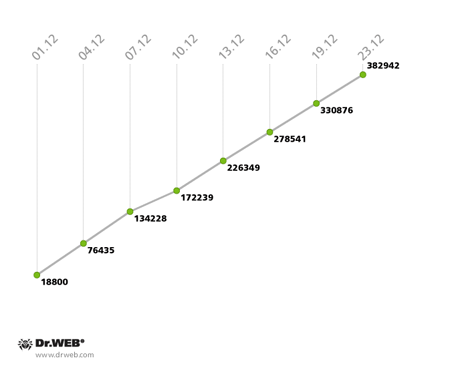

Le mois de décembre 2013 a vu l’expansion du botnet créé à partir du virus de fichiers Win32.Rmnet.12. Son premier sous-botnet, suivi par les analystes de Doctor Web, a enrôlé 20 000 nouveaux ordinateurs infectés chaque jour, ce qui représente 5000 de plus qu’en novembre 2013. La croissance du botnet est illustrée par le graphique ci-après.

The Win32.Rmnet.12 botnet’s growth in December 2013 (1st subnet)

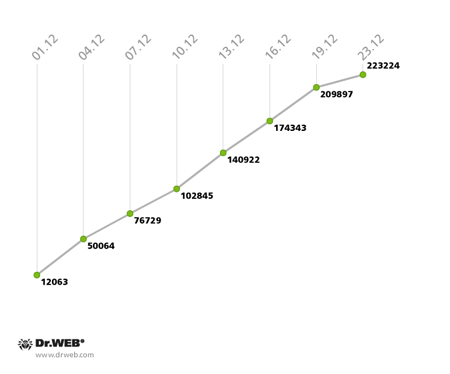

Dans le second sous-botnet, le taux de croissance reste le même : comme le mois dernier, 12 000 nouveaux ordinateurs infectés se connectaient au botnet toutes les 24 heures.

The Win32.Rmnet.12 botnet’s growth in December 2013 (2nd subnet)

Le nombre de machines sur lesquelles Dr.Web a détecté le malware Trojan.Rmnet.19 a décru de manière significative, passant de 3 345 bots fin novembre à 2 607 durant la dernière semaine de décembre. De même, le botnet BackDoor.Bulknet.739 a pratiquement cessé son activité. Fin novembre, il enrôlait un total de 1 270 ordinateurs infectés Au 23 décembre, ce nombre avait chute pour atteindre 121.Enfin, notons que le botnet enrôlant des Mac, BackDoor.Flashback.39 continue à perdre du volume. En décembre, il enrôlait 28 829 machines infectées, soit 4110 machines de moins que le mois précédent.

La menace du mois

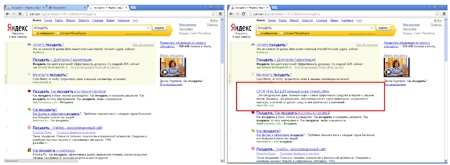

En décembre, les analystes de Doctor Web ont étudié le Trojan.Zadved.1 dont les premiers échantillons ont été ajoutés à la base virale en novembre 2013. Le Trojan est dissimulé derrière une extension pour navigateur permettant un surf soi-disant sécurisé, alors qu’il exécute en réalité une fonction exactement inverse.

Après son installation, il apparaît dans la liste d’extensions du navigateur et télécharge plusieurs scripts depuis des serveurs distants pour exécuter des tâches malveillantes. Un des scripts génère de faux résultats de recherche contenant des liens vers d’autres sites.

Un autre script affiche un (faux) message pop-up supposé être adressé par vk.com. Apparemment, afin de rendre l’arnaque plus crédible, ces messages sont affichés uniquement si l’utilisateur se connecte à une page du site vk.com. De plus, le Trojan remplace les annonces publicitaires de vk.com par les siennes. Enfin, un des scripts utilise les publicités automatiques : à chaque fois que l’utilisateur clique quelque part sur une page web, le script ouvre une nouvelle page du navigateur automatiquement pour afficher un site créé par les pirates.

Le mois du minage

Décembre a été le mois des programmes malveillants liés au minage de bitcoins et litecoins. Au début du mois, les analystes de Doctor Web ont ajouté la signature du Trojan.BtcMine.221, distribué via des sites web malveillants sous l’apparence d’extensions pour navigateurs pour du shopping en ligne. Les développeurs du programme prétendent que l’extension, nommée Shopping Suggestion, acquiert automatiquement des informations sur les produits consultés par les internautes et recherche les meilleurs prix pour ces produits sur Internet. Ce Trojan est également souvent dissimulé derrière des applications comme VLC media player, ou des logiciels pour surfer anonymement sur le web.

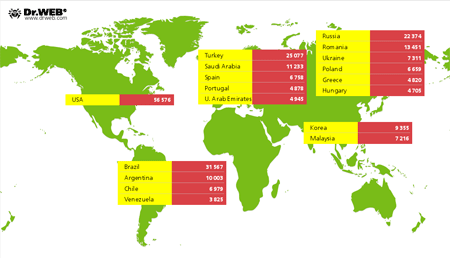

Le Trojan.BtcMine.221 récolte des litecoin en utilisant les ressources hardware de l’ordinateur, à l’insu de l’utilisateur. Lorsque le Trojan a été découvert, le bot avait déjà été installé 311 477 fois. L’image ci-dessous illustre sa diffusion dans le monde. Pour plus d’information sur cette menace, lisez l’article publié par Doctor Web.

Un autre Trojan de ce type analysé par Doctor Web a été ajouté à la base virale sous le nom Trojan.BtcMine.218. Curieusement, les auteurs du programme ont laissé leur « signature » dans les données de debug. L’installateur du Trojan.BtcMine.218 a été écrit en AutoIt, et son code contient la chaîne de caractères suivante :

FILEINSTALL("C:\Users\Antonio\Desktop\Glue\SmallWeatherSetup.exe", @TEMPDIR & "\Setup_1.exe")

FILEINSTALL("C:\Users\Antonio\Desktop\Glue\Install.exe", @TEMPDIR & "\Setup_2.exe")

Le code se termine par cette ligne :

c:\Users\Кошевой Дмитрий\Documents\Visual Studio 2012\Projects\Miner\Instal\obj\Debug\Instal.pdb

Enfin, fin décembre, Doctor Web a publié un article sur un nouveau venu dans la famille des Trojan.Mods nommé Trojan.Mods.10. La caractéristique principale de ce malware, comparé à ses prédécesseurs, est qu’il contient un composant pour la récolte de bitcoin. Trojan.Mods.10 est principalement destiné à remplacer les pages web visitées par les utilisateurs par des pages malveillantes en interceptant les fonctions du système chargées de traduire les noms DNS en adresses IP.

Notons que la recrudescence de malware visant le minage n’est en rien anecdotique vu que ces malwares procurent un profit considérable à leurs auteurs. Selon les données récoltées par les analystes de Doctor Web, le montant quotidien obtenu illégalement grâce au Trojan.BtcMine.221 s’élève à 1 454 350 U.S. dollars.

Menaces ciblant Android

Le dernier mois de l’année 2013 a été particulièrement riche en attaques contre Android et a vu l’émergence de plusieurs nouveaux Trojans espions et d’autres programmes relativement dangereux qui ont malheureusement accompagné les fêtes de fin d’année.

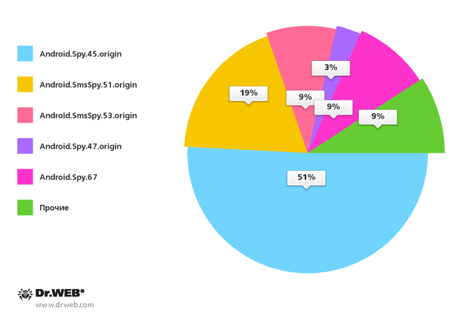

En effet, la base virale de Dr.Web a été enrichie d’une douzaine d’applications malveillantes appartenant aux familles des malwares Android.SmsSpy et Android.Spy. La majorité de ces nouvelles modifications a été diffusée en Corée du Sud via des SMS non sollicités contenant des liens pour télécharger les Trojans. Comparé au mois précédent, le volume de ces SMS a cru de 18% et a généré 132 rapports d’incidents. Les menaces principales rencontrées par les utilisateurs sud-coréens sont Android.Spy.45.origin (51% des cas), Android.SmsSpy.51.origin (19%), Android.SmsSpy.53.origin (9%) et Android.Spy.67 (9%). Le pourcentage des malwares identifiés par type est illustré par le diagramme ci-dessous.

Android malware spread in December in South Korea via SMS spam

La découverte du Trojan WhatsAppCopy sur Google Play en décembre est également à noter. Ce programme vole l’historique des messages envoyés via le service WhatsApp pour Android. Il est entré dans la base virale Dr.Web sous le nom Android.WhatsappSpy.1.origin. Il se dissimule derrière un jeu qui télécharge la base de données du service de messagerie contenant l’historique des messages vers un serveur contrôlé par l’auteur du Trojan. Le programme transmet également des images et le numéro de téléphone associé au compte utilisateur.

Ensuite, n’importe qui peut accéder à la correspondance d’un utilisateur. Il suffit juste d’entrer le numéro de téléphone correspondant sur le site des pirates. Malgré le fait que cette application soit présentée comme un outil de stockage des messages WhatsApp inoffensif, le risque d’utilisation non autorisée des données collectées a obligé Google à retirer cette application de Google Play. Cependant, elle est toujours disponible directement sur le site de ses développeurs.

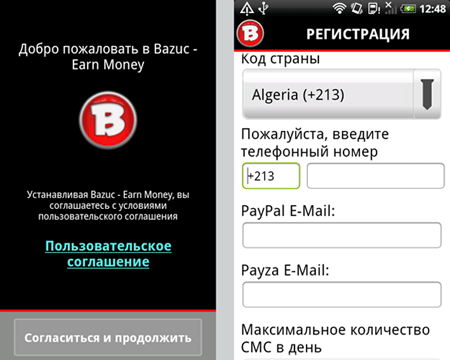

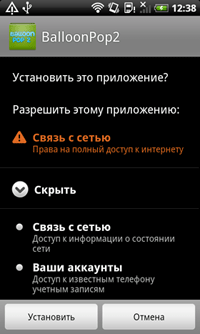

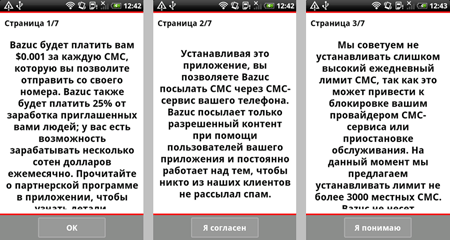

Un autre incident, largement relayé sur les sites de vente en ligne, impliquait l’application Bazuc sur Google Play. Cette application permet à un utilisateur de gagner de l’argent en autorisant le programme à envoyer des messages et des notifications via SMS depuis son mobile. Le développeur du programme le présente tel qu’une application destinée aux utilisateurs ayant un abonnement avec SMS illimité. En réalité, l’application ne vérifie pas si cet abonnement est effectif sur le téléphone et certains utilisateurs ont pu se retrouver avec des factures d’envoi de SMS considérables, sachant que Bazuc peut en envoyer des centaines par 24 heures. De plus, le fait que les SMS envoyés par Bazuc à des destinataires ciblés soient directement reliés à un utilisateur en particulier peut entraîner des conséquences assez désagréables pour ce dernier, même s’il est « abonné » à son insu à ce « service ».

Cette application a également été retirée de Google Play mais peut toujours être téléchargée sur le site de ses auteurs. Considérant cette application comme nuisible et comportant certains risques, Doctor Web a décidé de l’ajouter à sa base virale sous le nom Program.Bazuc.1.origin. Les utilisateurs de Dr.Web pour Android sont donc protégés.

Fichiers malveillants détectés dans le trafic email en décembre

| 1 | Trojan.Packed.25101 | 1.34% |

| 2 | Trojan.DownLoader9.22851 | 1.01% |

| 3 | Trojan.DownLoad3.30075 | 0.92% |

| 4 | Trojan.DownLoad3.28161 | 0.75% |

| 5 | Trojan.DownLoad3.30703 | 0.74% |

| 6 | Trojan.Inject2.23 | 0.69% |

| 7 | Trojan.DownLoader9.4034 | 0.65% |

| 8 | BackDoor.Comet.152 | 0.60% |

| 9 | Trojan.PWS.Panda.547 | 0.54% |

| 10 | Trojan.DownLoad.64746 | 0.54% |

| 11 | Trojan.PWS.Panda.4795 | 0.50% |

| 12 | BackDoor.Kuluoz.4 | 0.44% |

| 13 | Trojan.Fraudster.517 | 0.44% |

| 14 | Trojan.DownLoader9.3975 | 0.44% |

| 15 | Win32.HLLM.MyDoom.33808 | 0.42% |

| 16 | Trojan.PWS.Panda.2401 | 0.42% |

| 17 | BackDoor.Maxplus.13026 | 0.37% |

| 18 | Tool.MailPassView.225 | 0.30% |

| 19 | Trojan.PWS.Panda.5660 | 0.25% |

| 20 | Trojan.DownLoader10.62084 | 0.23% |

Fichiers malveillants détectés sur les ordinateurs des utilisateurs en décembre

| 1 | Trojan.InstallMonster.38 | 0.75% |

| 2 | Trojan.Fraudster.524 | 0.73% |

| 3 | Trojan.DownLoader10.56820 | 0.69% |

| 4 | Trojan.LoadMoney.1 | 0.64% |

| 5 | Trojan.Fraudster.502 | 0.55% |

| 6 | BackDoor.IRC.NgrBot.42 | 0.46% |

| 7 | BackDoor.PHP.Shell.6 | 0.40% |

| 8 | Trojan.Packed.24524 | 0.37% |

| 9 | Win32.HLLW.Shadow | 0.33% |

| 10 | Trojan.StartPage.57459 | 0.32% |

| 11 | Trojan.Fraudster.589 | 0.31% |

| 12 | Win32.HLLW.Autoruner.59834 | 0.30% |

| 13 | Trojan.MulDrop4.25343 | 0.27% |

| 14 | Trojan.Packed.2782 | 0.26% |

| 15 | Trojan.SMSSend.4196 | 0.25% |

| 16 | Trojan.Hosts.6838 | 0.24% |

| 17 | Trojan.Fraudster.430 | 0.24% |

| 18 | Trojan.Packed.24814 | 0.23% |

| 19 | Trojan.DownLoader10.57920 | 0.22% |

| 20 | Trojan.LoadMoney.225 | 0.22% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments