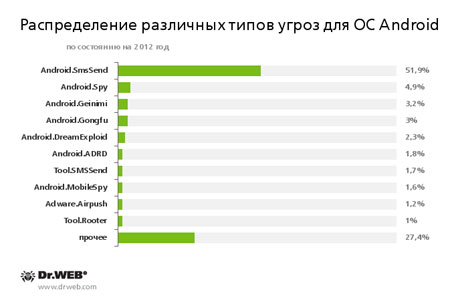

Aperçu des menaces ayant ciblé Android en 2012

Aperçus viraux | Top des actualités Doctor Web | Toutes les actualités | Alertes virales

SMSTrojan

Les trojans Android.SmsSend sont apparus en 2010 et sont rapidement devenus une vraie calamité pour les utilisateurs de mobiles sous Android, et à ce jour, le fléau continue. Ces programmes malveillants envoient des SMS surtaxés en abonnant l'utilisateur à des services payants à son insu. Très souvent, ils se propagent en se dissimulant derrière des jeux ou applications répandues, des mises à jour etc.

La plupart d’entre eux sont très basiques, les pirates ne passent pas énormément de temps à les créer ni à les propager, en revanche, le revenu qu’ils en tirent est très important. Ce sont les programmes « partenaires » qui jouent un rôle important dans la propagation des trojans, les participants bénéficiant de conditions financières favorables. Un autre canal de diffusion des malwares est le piratage de sites web, dont le contenu est modifié afin de rediriger les utilisateurs vers des pages malveillantes malveillantes (méthode notamment observée à l’été 2012).

C’est surtout grâce à la simplicité de leur fonctionnement et à la rentabilité rapide qu’ils procurent que les trojans de la famille Android.SmsSend sont restés leaders durant toute l’année écoulée.

Perte de données confidentielles, prise de contrôle des PC et cyber espionnage

Avec l’augmentation du nombre d’utilisateurs d’Android, la question des fuites de données devient de plus en plus aigue. Tout le monde est touché, tant les utilisateurs privés que les entreprises ou les administrations. Les informations recherchées par les malfaiteurs sont diverses.

Les espions au service des spammeurs

Les programmes malveillants espions ne sont pas nouveaux. Mais une croissance exponentielle de ces malwares a été constatée en 2012 au Japon.

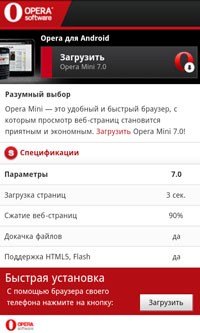

Ces trojans se propagent via du spam proposant d’installer une application utile, un jeu érotique ou un logiciel diminuant la charge sur la batterie.

Il s’agit de : Android.MailSteal.1.origin, Android.Maxbet.1.origin, Android.Loozfon.origin et Android.EmailSpy.origin. Leur objectif principal est de voler les adresses e-mail de la liste des contacts et de les envoyer sur un serveur distant. De plus, certains trojans peuvent envoyer aux pirates non seulement les e-mails mais également toutes les données sur les contacts et même les données d'identification du mobile y compris le numéro de téléphone. Ces informations peuvent ensuite être utilisées pour des campagnes de diffusion de spam ou pour la vente sur le marché noir, pour l'utilisateur du mobile, c'est un risque potentiel d'attaques de phishing et d'infection des PC via les adresses électroniques.

Les attaques ciblées

Les attaques ciblées menacent un secteur ou un type de données particuliers, ce qui diminue la rapidité de détection des programmes malveillants.

Одним из вариантов точечной атаки является Advanced Persistent Threat или APT-атака. Ее суть заключается в том, чтобы вредоносная программа как можно дольше оставалась в скомпрометированной системе без обнаружения и получила при этом максимально возможный объем ценных сведений. Жертвами обычно становятся различные компании, организации и государственные структуры.

Un de ces types d’attaques s'appelle Advanced Persistent Threat ou APT. Il s’agit d’un programme malveillant dont l’objectif est de rester le plus possible inaperçu dans le système et de collecter les données, il cible le plus souvent des entreprises ou des institutions d’Etat.

Auparavant, ces attaques ciblaient uniquement les OS largement utilisés. Mais en 2012, nous avons détecté Android.Luckycat.origin qui exécute des commandes de serveurs de téléchargement des fichiers des mobiles, de collecte des données sur le mobile etc.

Il est très probable que les mobiles sous Android soient bientôt aussi menacés par les attaques APT que les ordinateurs.

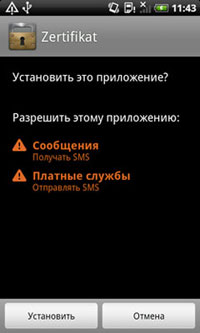

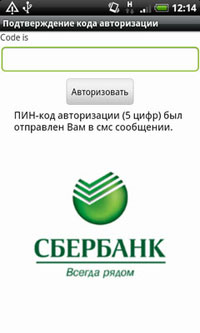

Un autre type d’attaque ciblée utilise des trojans bancaires volant les codes mTAN. Les systèmes de e-banking envoient des SMS sur le mobile de leurs utilisateurs pour confirmer une transaction, et l'utilisateur doit entrer le code reçu dans un formulaire sur le site. Les trojans ciblant les mobiles sont capables d'intercepter ces SMS et de faire ensuite des achats en ligne à l'insu de l'utilisateur.

En 2012 nous avons vu apparaitre les menaces suivantes : Android.SpyEye.2.origin, Android.Panda.2.origin, Android.SmsSpy.6.origin et Android.FakeSber.1.origin.

La façon typique de se propager de ces programmes est l’ingénierie sociale : on propose par exemple à l’utilisateur de télécharger une mise à jour urgente, un certificat de sécurité etc. Les attaques de ces trojans sont très efficaces, ciblant souvent des systèmes bancaires précis, ce qui diminue la rapidité de leur détection.

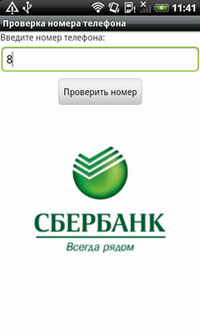

Il faut noter l’existence d’Android.FakeSber.1.origin, qui est le premier trojan bancaire ciblant une banque russe et qui se propageait via Google Play. Heureusement, peu nombreux sont ceux qui ont déjà téléchargé le programme malveillant avant sa suppression. Néanmoins, le danger potentiel de ce type de malwares reste élevé.

Le fonctionnement d’Android.FakeSber.1.origin n’est pas très original : le message s’affichant sur le site officiel de la banque propose de s’authentifier via un mobile (un trojan Windows se dissimulant derrière ce message agit en parallèle de Android.FakeSber.1.origin), en installant une application spéciale, qui est en réalité un trojan. Ensuite, le programme malveillant imite les fonctionnalités habituelles pour ne pas éveiller les soupçons de l’utilisateur, puis Android.FakeSber.1.origin peut, à l’insu de l’utilisateur, intercepter les messages entrants et les transmettre à un serveur distant. En plus des codes mTAN, les malfaiteurs obtiennent l’accès aux donnés privées des utilisateurs.

Spyware

Les programmes malveillants sont souvent utilisés à des fins d’espionnage.

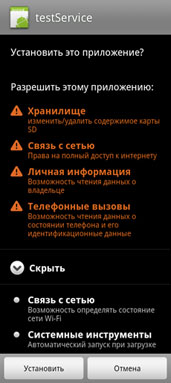

En 2012, nous avons détecté de nombreuses modifications de programmes déjà connus. La plupart de ces programmes peuvent fonctionner de façon soi-disant « légitime », c'est-à-dire que l'utilisateur doit accorder des droits au programme, ou de façon cachée. Pour installer ces programmes, il faut dans la plupart des cas pouvoir accéder physiquement au mobile de l'utilisateur mais ensuite, les programmes cachent leur fonctionnement, par exemple sans afficher les icônes ou en se dissimulant derrière le nom d'un logiciel système. La plupart du temps, ces programmes servent à intercepter les SMS, obtenir les coordonnées de l'utilisateur, intercepter les appels et lancer un enregistrement des bruits autour dans un fichier audio.

Empêcher la détection, séparer les fonctionnalités, empêcher la suppression

L’existence des antivirus et la vigilance accrue des utilisateurs Android font que les cybercriminels cherchent en permanence des moyens de contourner ces obstacles. Si auparavant, un trojan était un pack complet de tous les composants nécessaires à son fonctionnement, aujourd’hui la situation change.

Voici un exemple d’une poupée russe détectée en mai 2012 : le dropper Android.MulDrop.origin.3 contenait un pack codé (la même chose est valable pour Android.MulDrop.origin.4). Ce pack codé contenait un trojan Android.DownLoader.origin.2, capable de télécharger depuis un serveur distant une liste d’applications malveillantes à télécharger sur le mobile.

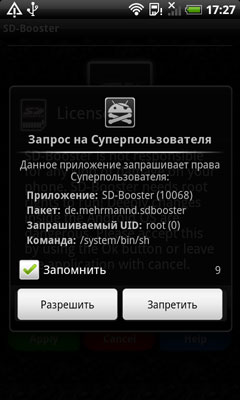

Pour fonctionner correctement, le malware devait obtenir les droits root, mais comme un des droppers se trouvait dans une application légitime, mais piratée, l’utilisateur acceptait d’accorder les droits sans soupçons : ce qui rend l’infection d’un Android plutôt facile et sans risque.

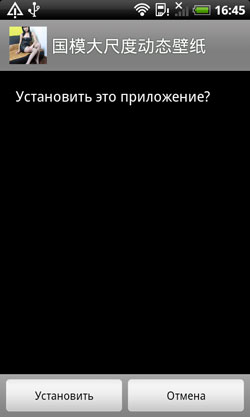

Un autre exemple : Android.SmsSend.405.origin et Android.SmsSend.696.origin. Le premier se propageait via Google Play comme une application de fond d’écran, il suffisait de cliquer sur « Continuer » et l'application se connectait à Dropbox et téléchargeait un trojan SmsSend. Visiblement, les pirates espéraient ainsi piéger le système Bouncer servant à détecter les programmes malveillants sur le market Androi.

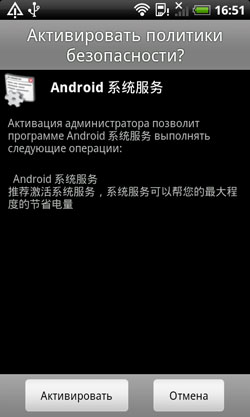

Les applications malveillantes bloquant l’antivirus pour empêcher leur désinstallation constituent également une menace sérieuse. En mai 2012, le trojan Android.Relik.origin parvenait à stopper le fonctionnement des antivirus chinois et demandait des droits administrateur à l’utilisateur. Une fois le mode administrateur activé, les antivirus ne pouvaient plus le désinstaller. Pour supprimer cette application malveillante, il fallait la retirer de la liste des applications ayant les droits administrateurs.

Un autre trojan, Android.SmsSend.186.origin, a utilisé l’idée de son prédécesseur, il demandait des droits administrateur jusqu'à ce que l'utilisateur accepte de les donner.

Le trojan Android.SmsSend.186.origin empêchait l’utilisateur d'ouvrir les configurations du mobile pour le retirer de la liste des administrateurs. La plupart des antivirus restaient impuissants vis-à-vis de ce trojan. De plus, il se propageait via un dropper se trouvant dans un fond d’écran qui ne demandait pas de confirmation pour fonctionner. Android.SmsSend.186.origin constitue, à ce titre, est une des menaces les plus sérieuses touchant Android.

Le code impénétrable est de plus en plus utilisé par des pirates, ce qui empêche la détection des trojan par les antivirus. De tels codes sont utilisés dans plusieurs trojans de la famille Android.SmsSend.

Menaces originales

Un trojan, Android.MMarketPay.origin, capable d’acheter lui-même des applications dans la boutique en ligne China Mobile a été détecté en 2012. Il interceptait les codes de confirmation de l'achat et piégeait le contrôle captcha. L'objectif des pirates pouvait être de gagner de l’argent en multipliant les ventes d’applications spécifiques, développées par eux, ou simplement de nuire à la notoriété de l'opérateur mobile.

« Services de cybercriminalité », peut-on passer une commande?

Ce n’est pas un secret que les programmes malveillants ne sont plus créés par simple curiosité ou pour nuire mais pour gagner de l’argent. Détectés en 2012, Android.Spambot.1.origin et Android.DDoS.1.origin peuvent être considérés comme des outils pour proposer des « services de cybercriminalité ».

Android.Spambot.1.origin permet de diffuser des SMS spam. Le texte des messages et les numéros peuvent être téléchargés depuis un serveur distant, toute personne ou organisation voulant « passer une commande » peut ainsi accéder facilement aux données malveillantes servant à réaliser une attaque. Ce trojan supprime tous les messages envoyés, empêchant ainsi l’utilisateur de réaliser qu’il envoie du spam depuis son portable.

Android.DDoS.1.origin est un programme malveillant créé pour réaliser des attaques DDoS. Les paramètres nécessaires étaient reçus par SMS, et contenaient le nom du serveur et le port. Il est à noter que n’importe quel site pouvait être attaqué, pour cette raison, tout le monde pouvait s'en servir à condition d’être prêt à payer le prix demandé.

Vandalisme

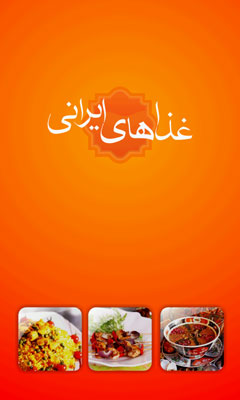

A la différence des autres trojan ciblant Android, Android.Moghavane cherchait pas à gagner de l’argent, c’est un vandale. Il se propageait via un livre de recettes iranien. En se lançant, il recherchait les images JPEG sauvegardées sur la carte mémoire, notamment dans le dossier /DCIM/Camera/ et il ajoutait à chacune d’elle une autre photo, rendant impossible la restauration des photos d’origine.

Les pirates agissant ainsi le font pour se faire remarquer ou pour s’amuser, une autre raison possible, mais plus rare, est le sabotage ciblant un groupe de personnes.

Conclusion

Fin 2012, les bases virales Android chez Doctor Web contiennent presque 1300 signatures:

Les bases virales sont en constante évolution et le nombre de signature peut diminuer.

Les mobiles sous Android sont de plus en plus répandus et le nombre et les types de menaces ciblant cet OS augmentent. Les menaces citées ci-dessus sont les plus notables pour l'année 2012, elles montrent les tendances pour l'avenir. Les programmes malveillants combinant plusieurs types de menaces ou les programmes dont le principe de fonctionnement est inhabituel sous Android ne sont pas forcément nouveaux et sont déjà connus à travers les menaces ciblant Windows. Il est fort probable que tant que l'OS Android restera très utilisé, le nombre de menaces ciblant cet OS continuera à croître.