Revenir vers la liste d'actualités

Le 2 juin 2011

MacDefender, contre qui protège-t-il?

En mai, la communauté Mac a rencontré une menace inattendue, agissant via une attaque de phishing redirigeant les utilisateurs vers de faux sites web afin de leur proposer un (faux) antivirus pour leur ordinateur soi-disant infecté. Ce logiciel porte plusieurs noms : MacDefender, MacSecurity, MacProtector ou MacGuard. Lorsque MacDefender est installé, il imite toutes les actions de recherche et de détection des virus, puis il parvient à son objectif réel : demander de l'argent pour l’obtention par l’utilisateur d’une version complète de l'antivirus.

Suite à son installation, le logiciel s'enregistre dans les autoruns - Login Items. Il est ainsi activé à chaque démarrage de l'ordinateur, il détecte des objets « malveillants » de temps en temps en rappelant à l'utilisateur la nécessité de traiter les menaces.

Pour acheter une licence de MacDefender, les malfaiteurs proposent de payer par carte de crédit (de plus le paiement se déroule sur une page non protégée). Suite au paiement, le faux antivirus ne détecte plus de virus afin de continuer à leurrer l’utilisateur sur son efficacité et sa nécessité.

MacDefender représente une menace pour Mac OS X 10.4 à 10.6. Il faut noter que l'interaction de ce faux antivirus avec les serveurs pirates ressemble fort à des schémas utilisés pour Windows. Selon les analystes Doctor Web, il semble qu'il pourrait y avoir un partenariat entre des pirates pour diffuser cette attaque.

Apple a publié une information à propos de MacDefender, des recommandations permettant d'éviter son installation sur le Mac et l’annonce du lancement d’une mise à jour logicielle assurant la suppression automatique de MacDefender et de ses copies connues. A ce jour, la base virale Dr.Web compte 6 modifications de ce programme malveillant, y compris la toute dernière dotée d'un « préinstallateur », Dr.Web pour Mac OS X permet de traiter ces menaces

Encore plus de rootkits 64-bits

De nouvelles modifications de logiciels malveillants pour les systèmes 64-bits sont apparues en mai. Ainsi, le programme malveillant Trojan.Necurs possède un rootkit pour les versions 32-bits et 64-bits doté d’un driver spécial lui permettant de berner la restriction des systèmes 64-bits sur le téléchargement de drivers inconnus, via l'utilitaire bcdedit.exe. De plus, le Trojan.Necurs est capable de bloquer le lancement d'un grand nombre d'antivirus.

Une nouvelle version du backdoor Maxplus — BackDoor.Maxplus.13 — fonctionne facilement sous les systèmes 64-bits. Ce programme malveillant n'a même pas besoin d'un rootkit, il utilise pour le lancement un des modules Windows: "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\SubSystems","Windows". Ainsi le traitement incorrect du BackDoor.Maxplus.13 peut entraîner l’arrêt complet du système. Il faut noter que ce type d'action a été initié en 2007 par le Trojan.Okuks pour les systèmes 32-bits

La mort du terroriste № 1 fournit une belle occasion aux spammeurs

La mort d'Oussama ben Laden annoncée le 2 mai 2011 n'a évidemment pas échappé à l’attention des cybercriminels, qui ont profité de cet événement hautement médiatisé pour diffuser des malwares via une de leurs méthodes préférées : le spam.

Notamment, la propagation du fichier malveillant Laden’s Death.doc, qui utilise la vulnérabilité des fichiers RTF. Une fois lancé dans Microsoft Word, ce fichier démarre le téléchargement d'une des modifications du BackDoor.Diho — BackDoor.Diho.163 avec un fonctionnement type pour ce genre d'objet malveillant : collecte d'information et exécution de commandes dictées par les pirates. Le fichier Laden’s Death.doc est classifié par Dr.Web comme Exploit.CVE2010.3333.

Le Laboratoire de Doctor Web a également enregistré en mai une diffusion de masse de messages contenant le fichier Fotos_Osama_Bin_Laden.exe, qui ne contenait pas de photos du terroriste № 1 mais un Trojan.PWS.Banker.55330, crée en Delphi. Ces programmes malveillants sont spécialisés dans le vol de données bancaires via les banques en ligne, les paiements par cartes de crédits ainsi que via les systèmes de paiement électronique.

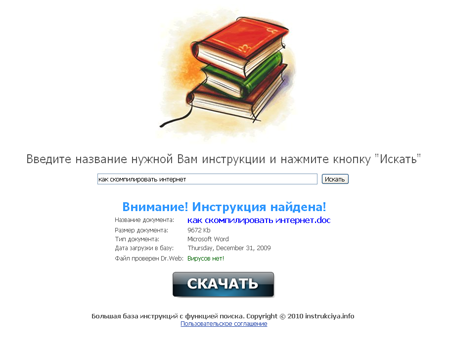

Il est possible d’être infecté par le Trojan.SMSSend autrement que via des sites d'hébergement de fichiers Trojan.SMSSend можно «подхватить» не только на файлообменниках

De nouvelles méthodes de propagation des trojan par SMS apparaissent. Si, jusqu’à maintenant, le Trojan.SMSSend pouvait être téléchargé via des sites d'hébergement de fichiers, ce programme a également été détecté sur des sites proposant de télécharger toutes sortes de manuels.

A ce jour, ce site ainsi que d’autres du même type sont bloqués par Dr.Web comme sources de virus.

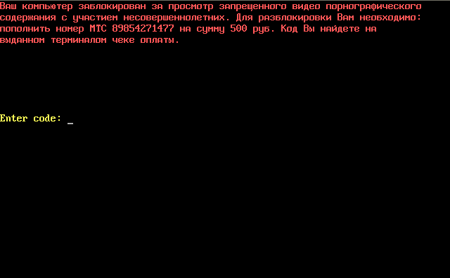

Le Trojan.MBRlock remplacera-t-il les winlock?

Au mois de mai, le support technique Doctor Web a observé un sursaut de demandes concernant le blocage des systèmes d’exploitation . Cette fois, il ne s'agissait pas du Trojan.Winlock, mais d'un programme malveillant plus dangereux: le Trojan.MBRlock, , modifiant le Master Boot Record, MBR.

Contrairement au winlock, ce programme malveillant bloque, non pas l’accès au PC mais son lancement. Si plusieurs OS sont installés sur le PC, Trojan.MBRlock les bloque tous. Lorsque l’utilisateur tente de restaurer le MBR standard il risque de perdre toutes les données.

Le programme malveillant enregistre un code qui lance le corps du Trojan.MBRlock. L'utilisateur reçoit alors un message des pirates lui demandant de verser de l'argent sur un compte mobile pour obtenir le code lui permettant de démarrer son PC.

27 sur 39 modifications connues de ce programmes ont été ajoutées aux bases virales Dr.Web en mai. Les utilisateurs dont les PC sont bloqués par le Trojan.MBRlock peuvent utiliser les outils de restauration Dr.Web LiveCD ou Dr.Web LiveUSB.

Nouvelle menace pour Android

Un nouveau programme malveillant Android.NoWay.1, a été détecté et ajouté aux bases virales. Il était actif le 21 mai et envoyait des messages avec des phrases religieuses aux contacts du propriétaire du téléphone. Le 21 mai, selon de nombreuses théories d'apocalypse, serait le jour de la fin du monde.

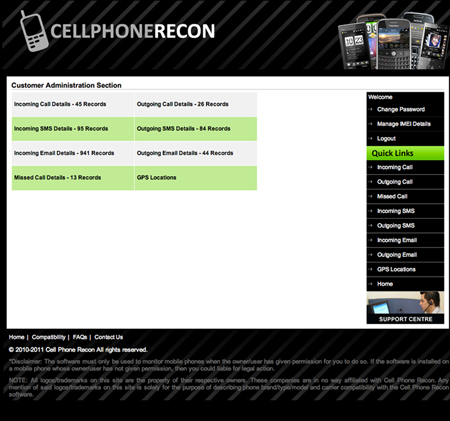

Les programmes malveillants Cell Phone Recon classifié par Dr.Web sous le nom d'Android.Recon, et de SpyDroid, classifié comme Android.SpyDroid, ont également été détectés. Ils se propagent via des applications ou sites légaux mais ils représentent une menace pour les utilisateurs Android en installant un espion sur le mobile à leur insu. Pour de plus amples informations vous pouvez lire l'aperçu pour Android.

De plus, une série de programmes malveillants dissimulés dans une application appelée Jimm et permettant d'échanger des messages par ICQ depuis les mobiles, a été détectée. Ces programmes envoient des SMS à l'insu des utilisateurs.

Fichiers malicieux détectés dans le courrier électronique en mai 2011

| 01.05.2011 00:00 - 01.06.2011 00:00 | ||

| 1 | Exploit.Cpllnk | 60240 (10.82%) |

| 2 | Win32.HLLM.MyDoom.54464 | 27801 (5.00%) |

| 3 | Trojan.Tenagour.3 | 21796 (3.92%) |

| 4 | Trojan.DownLoader2.43734 | 18466 (3.32%) |

| 5 | Win32.HLLM.MyDoom.33808 | 17618 (3.17%) |

| 6 | Win32.Sector.22 | 16930 (3.04%) |

| 7 | Win32.Sector.21 | 16755 (3.01%) |

| 8 | Trojan.DownLoader2.50384 | 7402 (1.33%) |

| 9 | Win32.HLLM.Netsky.18401 | 7283 (1.31%) |

| 10 | Win32.HLLM.Netsky | 6880 (1.24%) |

| 11 | Win32.HLLM.MyDoom.based | 5444 (0.98%) |

| 12 | Win32.HLLM.Netsky.35328 | 4486 (0.81%) |

| 13 | Trojan.Potao.1 | 4139 (0.74%) |

| 14 | Trojan.DownLoader2.48993 | 3897 (0.70%) |

| 15 | Trojan.DownLoad2.24758 | 3763 (0.68%) |

| 16 | Trojan.MulDrop1.54160 | 3555 (0.64%) |

| 17 | Win32.HLLM.MyDoom.33 | 2819 (0.51%) |

| 18 | Win32.HLLM.Beagle | 2632 (0.47%) |

| 19 | Trojan.AVKill.2 | 2035 (0.37%) |

| 20 | Win32.HLLM.Perf | 1869 (0.34%) |

Total analysés: 114,479,837

Total virus détectés: 556,572 (0.49%)

Fichiers malicieux détectés sur les PC des utilisateurs en mai 2011

| 01.05.2011 00:00 - 01.06.2011 00:00 | ||

| 1 | JS.Click.218 | 64754459 (46.25%) |

| 2 | JS.IFrame.95 | 33983619 (24.27%) |

| 3 | Win32.Siggen.8 | 15917025 (11.37%) |

| 4 | Win32.HLLP.Neshta | 6986794 (4.99%) |

| 5 | Win32.HLLP.Whboy.45 | 2475841 (1.77%) |

| 6 | Win32.HLLP.Whboy | 1708126 (1.22%) |

| 7 | Win32.HLLP.Whboy.101 | 1562995 (1.12%) |

| 8 | Win32.HLLP.Rox | 1554052 (1.11%) |

| 9 | Trojan.DownLoader.42350 | 1060230 (0.76%) |

| 10 | Exploit.Cpllnk | 981675 (0.70%) |

| 11 | Win32.HLLP.Whboy.105 | 928664 (0.66%) |

| 12 | Win32.HLLP.Liagand.1 | 840445 (0.60%) |

| 13 | Win32.Gael.3666 | 599620 (0.43%) |

| 14 | HTTP.Content.Malformed | 566908 (0.40%) |

| 15 | Win32.Virut | 472244 (0.34%) |

| 16 | Trojan.MulDrop1.48542 | 268265 (0.19%) |

| 17 | Win32.HLLW.Autoruner.2341 | 222144 (0.16%) |

| 18 | ACAD.Pasdoc | 207316 (0.15%) |

| 19 | Win32.HLLW.Shadow | 201444 (0.14%) |

| 20 | Win32.HLLP.Novosel | 193022 (0.14%) |

Total analysés: 139,130,820,803

Total virus détectés: 140,003,128 (0.10%)

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments