Revenir vers la liste d'actualités

Le 18 août 2011

Les bloqueurs de Windows ciblent les utilisateurs dans le monde entier

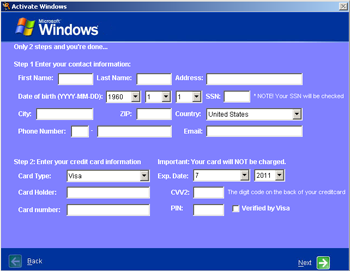

Les utilisateurs russes ont subi deux vagues d’infection par des malwares dont le but est de bloquer le bureau de Windows : la première à la fin de l’année 2009 et au début de 2010 et la seconde à l’été 2010. Depuis lors, le nombre d’infections a baissé régulièrement, grâce au travail des éditeurs d’antivirus et à la vigilance accrue des utilisateurs. Cependant, des programmes malveillants bloquant le bureau de Windows et basés sur le principe de la rançon ont été découvert depuis le mois de mai et semblent vouloir toucher les utilisateurs hors de Russie. Un de ces programmes, le Trojan.Winlock.3794, collecte les données des cartes de crédit.

Les données volées par ce Trojan et envoyées aux pirates comprennent le nom du propriétaire de la carte, sa date de naissance, son adresse, son numéro de téléphone, la date d’expiration de la carte, le numéro de carte, le code CVV2 et même le code de la carte. Avec ces informations, les pirates peuvent aisément vider des comptes bancaires. Il est à noter que c’est le premier Trojan de ce type, à la connaissance de Doctor Web, à collecter les données des cartes bancaires. Les virus précédents basés sur le même modèle (le blocage du bureau de Windows) ayant touché les utilisateurs russes leur demandaient d’envoyer des SMS payants sur un numéro spécial ou de recharger un compte mobile.

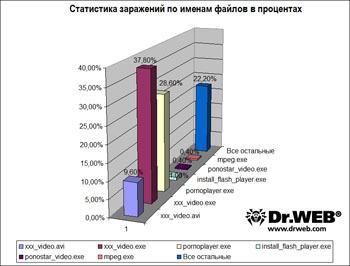

Une étude des statistiques établies par Doctor Web concernant ces Trojan “bloqueurs” de Windows distingue trois principaux vecteurs de ces malwares sur Internet. Le fichier xxx_video.exe, représentant 37.8% des cas d’infection, est le vecteur le plus populaire du Trojan. pornoplayer.exe est le second avec 28.6%, et xxx_video.avi le troisième avec 9,6%. On constate que les fichiers contenant le Trojan peuvent avoir différents noms et extensions, le dernier étant un fichier .avi. Les fichiers malveillants comme install_flash_player.exe (1%), ponostar_video.exe, et mpeg.exe (0.4%) ont occupé les dernières places du classement. Ces données montrent que les vecteurs de téléchargement des Chevaux de Troie de la famille des Trojan.Winlock les plus fréquents restent les sites web pour adultes et les codecs vidéos

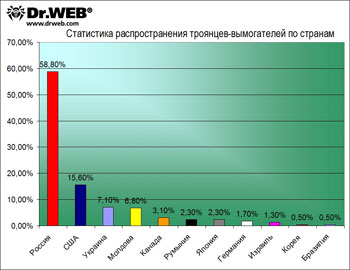

Observons maintenant les chiffres concernant les pays où se diffusent le plus ce type de Trojan. La Russie vient largement en tête avec 58.8%. Les Etats-Unis arrivent loin derrière avec seulement 15.6% de Trojan de ce type téléchargés sur les serveurs. Viennent ensuite l’Ukraine (7.1%) la Moldavie (6.8%), et le Canada (3,1%). Ils sont suivis par la Roumanie (2,3%), le Japon (2,3%), puis l’Allemagne (1,7%), Israël (1.3%), la Corée et le Brésil (chacun avec 0.5%).

Informations bancaires en danger

Le mois dernier, les analystes de Doctor Web ont découvert de nombreux malwares destinés à voler les données des utilisateurs, notamment les codes d’accès aux banques en ligne. Parmi ces menaces, le Trojan.Carberp.1.

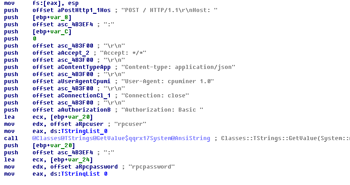

Comme d’autres chevaux de Troie de ce type, le Trojan.Carberp.1 utilise un système lui permettant de se protéger contre certaines méthodes d’analyse, basé sur un débogueur. L’utilisation du Data hashing et de l’injection de code dans plusieurs processus systèmes sont caractéristiques de ce Cheval de Troie. Lorsqu’il est lancé dans un ordinateur infecté, il regarde si le processus exécutant op_mon.exe, appartenant à Outpost Firewall, fonctionne et si c’est le cas, l’arrête. Alors, le Trojan lance le processus exécutant explorer.exe, qui contrôle la barre des tâches et le bureau de Windows, y injecte son code et tente d’y introduire un objet malveillant. S’il n’y parvient pas, le Trojan.Carberp.1 tente de pénétrer le processus exécutant svchost.exe, et si ses tentatives échouent, alors il tente d’infecter n’importe quel navigateur permettant d’ouvrir des fichiers HTML. Dans ce cas, le malware se duplique lui-même dans le dossier de démarrage, arrête son installation et démarre plusieurs processus infectés exécutant svchost.exe. Un des processus infectés sur la machine télécharge le programme miniav pour chercher et éliminer les trojans « rivaux » (BarracudaAndBlackEnergy, Zeus, Limbo, Adrenalin, Generetic, et MyLoader); un autre processus installe le Trojan.PWS.Stealer.338 sur la machine pour voler les mots de passe de différentes applications.

Le Trojan.Carberp.1 envoie ensuite aux pirates les codes d’accès aux services de banque en ligne, vole les clés et mots de passe de différents programmes, fonctionnant comme un keylogger, effectue des captures d’écran etc…De plus, le Trojan comporte un module intégré qui lui permet de recevoir des instructions à distance. Grâce au Trojan.Carberp.1, les attaquants peuvent visiter des sites web de façon anonyme en transformant la machine pirate en serveur proxy, télécharger et lancer différents fichiers, envoyer des captures d’écran à un hôte distant, et même détruire le système d’exploitation.

Les menaces ciblant Android au mois de juillet

Au mois de juillet 2011, les analystes de Doctor Web ont ajouté à la base de données 29 nouveaux programmes malveillants ciblant Android, dont deux nouvelles modifications d’Android.Gongfu, et d’Android.Ggtrack.1-2 qui vole de l’argent depuis les comptes mobiles en Russie en abonnant leurs propriétaires à des services payants.

Juillet a également vu la découverte du spyware Android.GoldDream.1.

Ce malware ciblant Android, comme son prédécesseur, se dissimule dans des applications pour mobiles légitimes comme les jeux Drag Racing et Draw Slasher et se diffuse via des sites de téléchargement de logiciels. Une fois lancé sur un mobile, le Cheval de Troie lance un service en tâche de fond et recueille les informations comme le numéro de téléphone, le numéro IMEI, puis les envoie aux serveurs distants des criminels. Ensuite, Android.GoldDream.1 commence à contrôler tous les SMS entrants, les appels entrants et sortants et stocke les logs sur tous ces événements (y compris les numéros de téléphone vers lesquels sont passés des appels ou envoyés des messages) dans un fichier local, envoyé aux auteurs du spyware. De plus, Android.GoldDream.1 est capable d’exécuter des commandes à distance pour envoyer du spam par SMS, passer des appels ou installer différents programmes.

Doctor Web conseille aux utilisateurs de télécharger des applications uniquement sur des sources connues et sûres (le site officiel de l’Android Market par exemple), ainsi que de faire attention aux requêtes des applications durant l’installation.

Autres menaces notables de Juillet

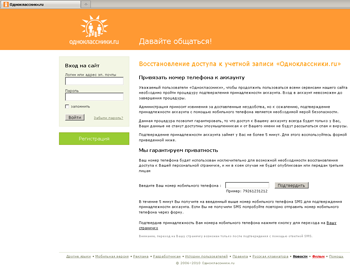

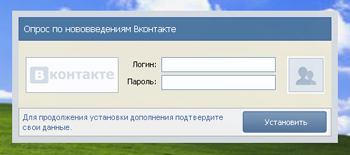

A la fin du mois de juillet 2011, les analystes ont enregistré en Russie une vague d’infection par le Trojan.Mayachok.1, entraînant l’incapacité de naviguer sur le web. Lorsque l’utilisateur tente de charger une page web, le Trojan les redirige vers une autre adresse ouvrant une page web leur demandant « d’activer » ou de « confirmer » leur compte en spécifiant leur numéro de téléphone et en répondant à un SMS. Si l’utilisateur suit ces instructions, il est prélevé d’une somme sur son compte mobile.

La cause la plus probable de la diffusion massive de ce programme est le manque de vigilance des utilisateurs qui suivent le lien affiché.

Les analystes ont également découvert un programme malveillant qui utilise les ressources système à des fins criminelles. A ce jour, il existe plusieurs programmes malveillants qui exploitent le système de monnaie Bitcoin, en particulier le Trojan.Coinbit et des versions du Trojan.Vkbase. Le nouveau Cheval de Troie Trojan.BtcMine.1 utilise deux programmes de ce type légitimes pour exploiter les ressources de l’ordinateur attaqué afin de récolter des bitcoins. Ce malware se diffuse via plusieurs sites web sans aucun lien avec le site officiel de Bitcoin.

La 48e modification de la famille des Trojan.VkBase est apparue avec le Trojan.BtcMine.1. Ce programme malveillant baptisé Trojan.VkBase.48, lance une requête Bitcoin depuis l’ordinateur infecté, ce qui permet aux pirates d’utiliser ses ressources pour leur enrichissement personnel.

Lorsqu’il pénètre l’ordinateur, le Trojan.VkBase.48 crée le répertoire update.4.1 dans le dossier d’installation de Windows, s’auto sauvegarde dans le dossier sous le nom svchost.exe, et se lance comme un service en tâche de fond. Ensuite, le Trojan vérifie la connexion Internet en envoyant une requête HTTP à Google.com, Microsoft.com et Yandex.ru, et s’attend à recevoir une page web de la part de chaque site. S’il obtient une réponse, il génère au hasard un nom d’utilisateur et un mot de passe pour le système Bitcoin et les sauvegarde dans le dossier AppData% \ Bitcoin \ bitcoin.conf. Ensuite, le Trojan vérifie sa propre version (il peut s’auto updater), recueille les données de la machine infectée et les envoie à un serveur pirate. Enfin, le malware se connecte à son centre de commande et échange des données avec lui. Sur commande, le Trojan.VkBase.48 peut télécharger le serveur Bitcoin et le lancer comme un service.

Fichiers malveillants détectés dans le trafic email de Juillet 2011.

| 01.07.2011 00:00 - 01.08.2011 00:00 | ||

| 1 | Trojan.Tenagour.3 | 21388 (14.56%) |

| 2 | Win32.HLLM.MyDoom.54464 | 17624 (11.99%) |

| 3 | Win32.HLLM.MyDoom.33808 | 15827 (10.77%) |

| 4 | Win32.HLLM.Netsky.18401 | 7746 (5.27%) |

| 5 | Win32.HLLM.MyDoom.based | 7464 (5.08%) |

| 6 | Win32.HLLM.Netsky | 6676 (4.54%) |

| 7 | Win32.HLLM.Netsky.35328 | 5216 (3.55%) |

| 8 | Trojan.PWS.Banker.57999 | 3906 (2.66%) |

| 9 | Trojan.DownLoad2.31588 | 3032 (2.06%) |

| 10 | BackDoor.IRC.Nite.60 | 2646 (1.80%) |

| 11 | Trojan.Packed.21790 | 2579 (1.76%) |

| 12 | Trojan.DownLoader4.3483 | 2421 (1.65%) |

| 13 | Trojan.DownLoader4.372 | 2184 (1.49%) |

| 14 | Trojan.MulDrop1.54160 | 2142 (1.46%) |

| 15 | Win32.HLLM.Beagle | 2071 (1.41%) |

| 16 | Trojan.PWS.Siggen.18719 | 1758 (1.20%) |

| 17 | Win32.HLLM.Perf | 1472 (1.00%) |

| 18 | Win32.HLLW.Autoruner.52856 | 1420 (0.97%) |

| 19 | Exploit.IframeBO | 1350 (0.92%) |

| 20 | Win32.HLLM.MyDoom.33 | 1257 (0.86%) |

Total scannés : 221,764,143

Infectés : 146,942 (0.07%)

Fichiers malveillants détectés sur les machines des utilisateurs en Juillet 2011

| 01.07.2011 00:00 - 01.08.2011 00:00 | ||

| 1 | JS.Click.218 | 114599272 (60.12%) |

| 2 | Win32.Siggen.8 | 13149524 (6.90%) |

| 3 | JS.IFrame.112 | 11440667 (6.00%) |

| 4 | Win32.Rmnet.12 | 10631422 (5.58%) |

| 5 | JS.IFrame.95 | 8711978 (4.57%) |

| 6 | JS.IFrame.117 | 5662466 (2.97%) |

| 7 | JS.Click.222 | 4025723 (2.11%) |

| 8 | Win32.HLLP.Neshta | 3667732 (1.92%) |

| 9 | Trojan.MulDrop1.48542 | 3646674 (1.91%) |

| 10 | Win32.HLLP.Whboy.101 | 2548789 (1.34%) |

| 11 | JS.Click.223 | 2054152 (1.08%) |

| 12 | Win32.HLLP.Rox | 1763730 (0.93%) |

| 13 | VBS.Redlof | 1121512 (0.59%) |

| 14 | Win32.HLLW.Whboy | 811492 (0.43%) |

| 15 | Win32.Gael.3666 | 648264 (0.34%) |

| 16 | Trojan.NtRootKit.10544 | 507715 (0.27%) |

| 17 | Trojan.PWS.Ibank.300 | 336559 (0.18%) |

| 18 | Win32.HLLP.Whboy | 247904 (0.13%) |

| 19 | Exploit.Cpllnk | 223049 (0.12%) |

| 20 | Trojan.DownLoader4.10788 | 189955 (0.10%) |

Total scannés : 109,063,398,454

Infectés : 190,624,133 (0.17%)

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments