Revenir vers la liste d'actualités

Le 2 septembre 2011

Android.SmsSend: le nombre de modifications augmente

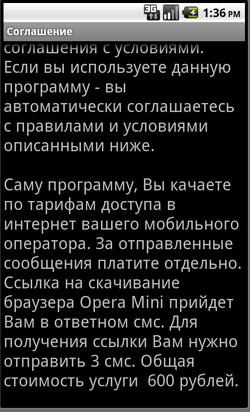

La plupart des programmes malveillants pour Android envoie des messages payants à l'insu des utilisateurs ou bien abonne l'utilisateur à des services payants. Les trojans de type Android.SmsSend ne suppriment pas les fichiers du mobile infecté et ne sont pas des espions. Ils proposent d'envoyer un sms payant pour installer un programme qui est gratuit.

Les pirates concepteurs d'Android.SmsSend connu depuis août 2010, utilisent un schéma de propagation déjà connu du Trojan.SmsSend pour les PDA. La victime télécharge depuis un site une application comme, par exemple, le navigateur Opera Mini pour les mobiles. Lors de son installation, on lui propose d'envoyer un sms pour payer l'application et continuer l'installation. En réponse, l'utilisateur reçoit le lien et le mot de passe qu'il faut introduire sur le site des malfaiteurs. Ensuite, il peut installer l'application. Il s'agit d’une escroquerie puisque le programme peut être téléchargé gratuitement depuis le site de son auteur.

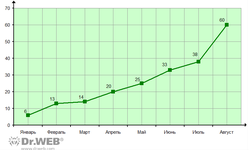

Si, au début de 2011, les bases virales Dr.Web comptaient uniquement six modifications de ce trojan, il en existe maintenant 60. Autrement dit, le nombre de modifications Android.SmsSend ont été multipliées par10 en sept mois et demi. De nombreuses modifications ont été reçues par le laboratoire Doctor Web au mois d'août et 22 modifications ont été détectées durant ce mois, tandis que le nombre moyen de détections par mois pour ce trojan était de 5 à 7 détections. Il s'agit donc d'une augmentation de 36%.

Il est évident que la propagation de ce schéma est due au fait qu’il est lucratif pour les pirates. Il va donc probablement continuer à se développer. Le schéma suivant montre la croissance de la détection de nouvelles versions d'Android.SmsSend depuis 2011.

Il est conseillé de vérifier les informations sur les applications avant de les installer, si elles sont gratuites, il ne faut pas envoyer de sms. Pour assurer votre sécurité, cherchez à télécharger les applications depuis des ressources officielles, par exemple l’Android Market.

Attaques des utilisateurs de Counter-Strike

Les psychologues considèrent que les jeux vidéo provoquent une dépendance et que cette dépendance peut devenir une maladie. Les spécialistes de Doctor Web trouvent que ce n'est pas le seul danger qui guette les amateurs de jeux vidéo ! Le 5 août, un des utilisateurs du forum Doctor Web s'est plaint du fait que lorsqu’il essayait de se connecter à l'un des serveurs du jeu Counter-Strike 1.6, des fichiers suspect commençaient à se télécharger sur le PC: svhost.exe et bot2.exe, ainsi que le fichier admin.cmd (qui se propageait au début de l'année sous le nom de Counter-Strike.cmd).

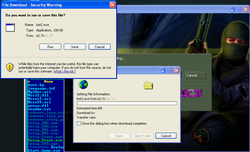

Lors de leur investigation, les spécialistes de Doctor Web ont découvert qu'au départ les malfaiteurs ont crée un serveur de jeu Counter-Strike diffusant le trojan Win32.HLLW.HLProxy (peu de temps avant, ce trojan se propageait parmi les amateurs de Counter-Strike en tant qu’ « application utile », nombreuses sont les personnes qui l'ont installé elles-mêmes sur leurs PC). La « technologie de diffusion » peut être considérée comme très intéressante : à la connexion au serveur, le joueur voyait une fenêtre d'accueil MOTD avec de la publicité ou un ensemble de règles définies par les administrateurs du jeu. Cette fenêtre contient un fichier HTML. Le fichier MOTD créé par les criminels, contient, lui, un IFRAME qui redirige le client vers un serveur intrus sous leur contrôle. Le fichier admin.cmd est téléchargé sur ce serveur et lancé sur la machine de la victime. Ce fichier contient le Trojan Win32.HLLW.HLProxy.

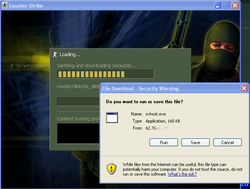

Ce trojan démarre un serveur proxy sur le PC du joueur, qui effectue une émulation de plusieurs serveurs Counter-Strike sur une machine et envoie ensuite l'information sur les serveurs VALVE. Lorsqu’il accède à un serveur de jeu émulé par le Cheval de Troie, le client logiciel est redirigé vers un serveur de jeu réel contrôlé par les pirates, duquel le joueur a reçu le Trojan Win32.HLLW.HLProxy. Ainsi le nombre de PC infectés augmente très rapidement. Voici l'image qui montre le « travail » du trojan: plusieurs serveurs de jeu lancés sur une machine infectée avec une seule adresse IP.

De plus, le trojan permet d'organiser des attaques DDoS sur les serveurs de jeu et les serveurs de service VALVE rendant la plupart indisponible à différents moments. On peut supposer que l’objectif des pirates était de soutirer de l'argent aux propriétaires des serveurs pour la connexion de nouveaux joueurs et les attaques DDoS sur les serveurs « indésirables ». Nous conseillons aux amateurs du jeu Counter-Strike de rester vigilants. Il ne faut pas accepter le téléchargement ni l'installation des fichiers exécutables. Le 29 août, le logiciel malveillant continuait à se propager.

Trojan Win32.Induc.2 infecte Delphi

Le nouveau trojan Win32.Induc.2 contamine l'environnement de développement Delphi, infectant toutes les applications créées. La différence principale entre Win32.Induc.2 et Win32.Induc est que la nouvelle version du trojan possède d’autres fonctionnalités et ne sert pas uniquement à se multiplier.

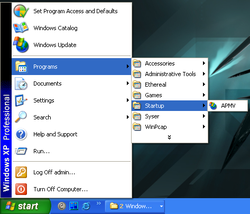

Le Trojan devient autorun sous le nom APMV et obtient une icône fortuite. Lors du démarrage de l'OS, Win32.Induc.2 effectue une recherche du dossier où est installé l'environnement de développement Delphi, là il crée une copie de lui-même dans le fichier defines.inc et modifie le fichier sysinit.pas. Grâce à ces actions au lancement du programme infecté, le trojan s'enregistre dans un fichier ~.exe et démarre. Ensuite, Win32.Induc.2 modifie l'assemblage du module sysinit, et laisse le dossier Source dans l'état de départ pour rendre difficile la détection d'un programme malveillant dans le système. Le fichier dcu- crée est envoyé dans le dossier /lib en infectant toutes les applications créées par cet utilisateur de Delphi.

En ce qui concerne les fonctionnalités de cette modification du trojan, plusieurs URL sur les photos des profils d'utilisateurs d'un certain nombre de forums sont introduits dans le fichier malveillant. Dans ces photos de profils, se trouve une autre URL cachée permettant au trojan de télécharger un fichier .exe codé. Ainsi, la fonction de Win32.Induc.2 est de télécharger et d'installer des fichiers .exe capables de nuire au système d'exploitation.

Botnet Darkness attaque les serveurs LineAge2

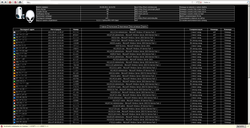

BackDoor.DarkNess est non seulement un backdoor permettant à tout le monde de créer un botnet capable d’effectuer des attaques DDoS, mais c'est aussi un outil multifonctionnel. Ainsi, la modification de BackDoor.DarkNess.25 peut voler les données des utilisateurs depuis Total Commander (paramètres d'accès FTP), FlashFXP, FileZilla, WS_FTP, QIP, CuteFTP, The Bat!, mais l'objectif principal de backdoor sont les attaques DDoS effectuées sur commande. BackDoor.DarkNess est crée en Delphi, sa partie administrative en PHP. Voici la page administrative du botnet:

49 botnet avec la participation de BackDoor.DarkNessont été découverts par les spécialistes de Doctor Web durant les quatre derniers mois, nous continuons à suivre leur activité. Durant le mois d'août, 363 commandes uniques ont été reçues par les bots, la plupart servant à initier des attaques DDoS. Les cibles les plus courantes étaient les serveurs du jeu en ligne LineAge-2, attaqués dans 13,5% des cas (71 attaques uniques). D'autres types de sites ont été attaqués (dans l'ordre décroissant): les agences d'escorte, les forums, les sites sur les logiciels malveillants et la sécurité, des boutiques en ligne de contrefaçons de montres, les médias, les fournisseurs de service Internet, des sites de commande/livraison de pizza et les plateformes du marché des changes Forex. Les serveurs les plus populaires parmi les pirates sont :

- f**kav.ru (35 attaques uniques, 6,6%)

- tempelgirls.ch (31 attaques uniques, 5,8%)

- katera.ru (26 attaques uniques, 4,9%)

- flyspb.ru (16 attaques uniques 3%)

- realescort.eu (15 attaques uniques, 2,8%)

- superbeach.ru (12 attaques uniques, 2,2%)

- auction.de (8 attaques uniques, 1,5%)

- all-lineage2.ru (7 attaques uniques, 1,3%)

Si le site attaqué possède des scripts d’accès à una base de données (par exemple un forum), ces scripts ont été également utilisés pour des attaques DDoS dans 14,5% des cas.

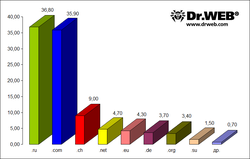

Comme vous le voyez les domaines .ru et .com (36,8% et 35,9%) sont les plus attaqués, ensuite viennent les domaines .ch avec 9%,.net (4,7%), .eu (4,3%), .de (3,7%), .org (3,4%) et .su (1,5%). Les attaques sur les autres zones sont de moins de 1%.

Nous pouvons supposer que grâce à la popularité de ce backdoor et le fait qu'il est en accès libre, le nombre de botnet et leur activité ne diminueront pas à court terme. Malgré le fait que le BackDoor.DarkNess est connu depuis longtemps, il reste populaire: le laboratoire Doctor Web reçoit tout les mois 30 nouveaux « échantillons » de ce backdoor. C'est-à-dire un exemplaire par jour. On peut également s'attendre à de nouvelles modifications avec des fonctionnalités élargies.

Trojan.Mayachok.1 et Mayachok.2 — les tubes de l'été

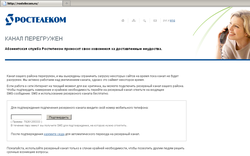

Le début du mois d'août a été marqué par l'augmentation rapide des infections par le Trojan.Mayachok.1. Les utilisateurs attaqués n'arrivaient plus à se connecter à Internet, le navigateur affichant un message indiquant que le réseau était saturé et que pour cette raison, l’accès à certains sites était restreint. Le message proposait également aux utilisateurs de pouvoir utiliser un réseau de « backup » et de confirmer ce choix par la réponse à un SMS. En donnant son numéro de téléphone et en répondant audit message, l’utilisateur se voyait prélever une certaine somme sur son compte mobile. Plusieurs sites Internet ont été bloqués de telle manière, dont voici une liste incomplète: youtube.com, vkontakte.ru, odnoklassniki.ru, rostelecom.ru, support.akado.ru, my.mail.ru.

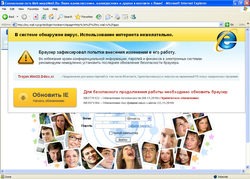

En parallèle, un grand nombre d'utilisateurs a été infecté par une deuxième version du Trojan.Mayachok modifiant le Volume Boot Record, puis affichant un message dans la fenêtre d’un navigateur annonçant l'infection de la machine par le virus Trojan.Win32.Ddox.ci. Pour remédier au « problème », les malfaiteurs proposaient à la victime de mettre à jour son navigateur en envoyan un sms payant. Les pirates ont été suffisamment assidus pour créer des fenêtres différentes pour la plupart des navigateurs: Microsoft Internet Explorer, Mozilla Forefox, Opera, Google Chrome.

Pour éliminer les Trojan.Mayachok.1 et Trojan.Mayachok.2, рil est conseillé de scanner les disques de votre PC avec le logiciel Dr.Web ou d’utiliser l'outil de restauration du système Dr.Web LiveCD ou l'utilitaire de traitement Dr.Web CureIt!.

Menaces via le courriel

Les pirates n'oublient pas que le moyen le plus répandu pour propager des programmes malveillants est le spam. Le BackDoor.Pushnik.15est le leader du mois d'août, voleur d'argent électronique sur WebMoney. Vient ensuite un autre downloader, le trojan Trojan.DownLoad2.24758, 13,79% de tous les cas détectés. Trojan.Oficlan'est pas très loin dans la liste non plus. Il est nécessaire de rappeler la propagation des différentes modifications de Win32.HLLM.MyDoom, Trojan.Tenagour.3 et Win32.HLLM.Netsky.

Fichiers malveillants détectés dans le courrier électronique en août 2011

| 01.08.2011 00:00 - 31.08.2011 17:00 | ||

| 1 | Trojan.DownLoad2.24758 | 150146 (26.36%) |

| 2 | Trojan.Oficla.zip | 123791 (21.73%) |

| 3 | Exploit.Cpllnk | 48091 (8.44%) |

| 4 | BackDoor.Pushnik.15 | 39771 (6.98%) |

| 5 | BackDoor.Pushnik.16 | 27612 (4.85%) |

| 6 | Trojan.Tenagour.3 | 21166 (3.72%) |

| 7 | Win32.HLLM.MyDoom.33808 | 18437 (3.24%) |

| 8 | Win32.HLLM.MyDoom.54464 | 15161 (2.66%) |

| 9 | Win32.HLLM.Netsky.18401 | 11308 (1.99%) |

| 10 | Trojan.DownLoad2.32643 | 7547 (1.32%) |

| 11 | Win32.HLLM.Netsky.35328 | 7503 (1.32%) |

| 12 | BackDoor.IRC.Nite.60 | 7383 (1.30%) |

| 13 | Win32.HLLM.Netsky | 6783 (1.19%) |

| 14 | Win32.HLLM.Beagle | 5135 (0.90%) |

| 15 | Trojan.Siggen2.58686 | 5090 (0.89%) |

| 16 | Trojan.Packed.246 | 4971 (0.87%) |

| 17 | Trojan.Carberp.13 | 4622 (0.81%) |

| 18 | Win32.HLLM.MyDoom.based | 4373 (0.77%) |

| 19 | Trojan.MulDrop1.54160 | 2981 (0.52%) |

| 20 | Trojan.Siggen3.345 | 2450 (0.43%) |

Total analysés: 243,888,860

Total virus détectés: 569,637 (0.23%)

Fichiers malveillants détectés sur les PC des utilisateurs en août 2011

| 01.08.2011 00:00 - 31.08.2011 17:00 | ||

| 1 | JS.Click.218 | 113154597 (58.49%) |

| 2 | Win32.Rmnet.12 | 26016817 (13.45%) |

| 3 | JS.IFrame.112 | 14774950 (7.64%) |

| 4 | Trojan.IFrameClick.3 | 10379698 (5.37%) |

| 5 | Win32.HLLP.Neshta | 7375872 (3.81%) |

| 6 | Trojan.MulDrop1.48542 | 3065544 (1.58%) |

| 7 | Win32.HLLP.Whboy.45 | 2091622 (1.08%) |

| 8 | JS.IFrame.117 | 1645574 (0.85%) |

| 9 | Win32.HLLP.Whboy.101 | 1403859 (0.73%) |

| 10 | JS.Click.222 | 1270764 (0.66%) |

| 11 | Win32.HLLP.Novosel | 1089446 (0.56%) |

| 12 | Win32.HLLW.Whboy | 1083364 (0.56%) |

| 13 | Trojan.Click.64310 | 810689 (0.42%) |

| 14 | ACAD.Pasdoc | 777253 (0.40%) |

| 15 | Trojan.DownLoader.42350 | 593013 (0.31%) |

| 16 | Trojan.NtRootKit.10544 | 477728 (0.25%) |

| 17 | JS.Click.232 | 422188 (0.22%) |

| 18 | JS.IFrame.95 | 412791 (0.21%) |

| 19 | HTTP.Content.Malformed | 408269 (0.21%) |

| 20 | Trojan.PWS.Ibank.323 | 384619 (0.20%) |

Total analysés: 129,475,241,055

Total virus détectés: 193,468,376 (0.15%)

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments