Revenir vers la liste d'actualités

Le 3 octobre 2011

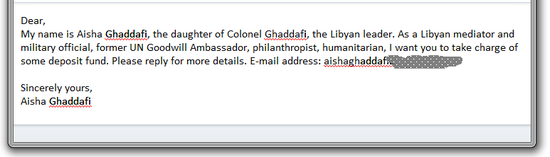

Les spammeurs et l'argent de Kadhafi

Suite aux événements politiques en Libye, le nombre de messages de phishing a augmenté, les malfaiteurs y proposant de profiter de l'argent des comptes gelés de la famille Kadhafi.

Le schéma est connu, il s’agit d’un « nigerian ». Mais ils continuent à suivre les actualités politiques et à modifier les sujets de leurs messages en fonction des événements.

Trojan.Bioskit.1 contamine BIOS

Durant les premiers jours du mois de septembre, les experts du laboratoire Doctor Web ont reçu un exemplaire très curieux d'un programme malveillant Trojan.Bioskit.1 possédant des mécanismes permettant d'infecter le BIOS de la carte mère Award.

Au départ, le dropper du Trojan Trojan.Bioskit.1effectue une analyse pour voir si des processus systèmes sont reliés à un antivirus chinois fonctionnant sur la machine : si oui, le Trojan crée une boîte de dialogue transparente depuis laquelle sa fonction principale peut être activée. Ensuite, il trouve la version du système d'exploitation. Si c'est Windows 2000 ou au-delà (sauf Windows Vista), il continue l'infection.

S’il n’y a pas de BIOS Award le Trojan passe à l'infection du MBR Ensuite, les 14 premiers secteurs du disque dur sont écrasés у compris le MBR. Le MBR original est conservé dans le 8ème secteur. Si le driver bios.sys arrive à détecter Award BIOSc'est le driver bios.sys qui commance sa mission, un driver possèdant un potentiel de destruction impressionnant. Il comporte trois fonctions:

- Reconnaître le Award BIOS (ainsi que déterminer la taille de son image et, le plus important, l'adresse du port I/O, à travers lequel le Trojan peut générer de force un SMI (System Management Interrupt) et ainsi exécuter le code en mode SMM).

- Sauvegarder l'image BIOS sur le disque dans le fichier c:\bios.bin.

- Enregistrer l'image BIOS du fichier c:\bios.bin.

Il n'est pas facile d'obtenir un accès et de reflahser le BIOS Il faut d'abord assurer l'interaction avec le chipset de la carte mère pour permettre l'accès au chip, puis détecter le chip même et utiliser un protocole d’écriture/suppression correspondant supporté par lui. Mais l'auteur du programme a choisi un chemin plus simple, en donnant toutes ces tâches au BIOS. même. Il a utilisé les résultats d'un chercheur chinois, dont le pseudonyme est Icelord. Sa recherche a été effectuée en 2007. Une analyse de l’utilitaire Winflash pour le Award BIOS a révélé une méthode simple pour reflasher le chip via le service fourni par le BIOS dans le SMM (System Management Mode). Le système d’exploitation n’a pas accès au SMM et au code SMRAM (si le BIOS est correctement écrit, il bloquera l’accès au code), donc le code est exécuté de façon indépendante. Le code peut remplir différentes fonctions : l'émulation des fonctions non implémentées avec la carte mère, le traitement des erreurs hardware, le passage à différents modes de gestion de l’alimentation, exécuter des tâches de service.

Pour modifier l'image du BIOS, ce programme malveillant utilise l’utilitaire cbrom.exe (Phoenix Technologies), qu’il a intégré. A l'aide de cet utilitaire, le Trojan intègre son module hook.rom en tant que ISA BIOS ROM dans l’image. Ensuite, le Trojan.Bioskit.1 envoie une commande à son autre driver pour reflasher le BIOS en utilisant le fichier mis à jour.

Après le redémarrage de l'ordinateur le BIOS appellera toutes les PCI Expansion ROMdisponibles, y compris hook.rom. Le code malveillant de ce module vérifie à chaque fois si le MBR a été infecté et le réinfecte si nécessaire. Il convient de noter que le système tournant avec un Award BIOS ne sera pas nécessairement infecté par le Trojan. Seule une des cartes mères testées au VirusLab a été infectée, tandis que les deux autres n’avaient pas suffisamment de mémoire BIOS pour écrire un nouveau module.

Il ne faut pas sous-estimer la gravité d’une telle menace, surtout parce que des versions encore plus sophistiquées ou que des virus de la même puissance sont susceptibles d’apparaître dans le futur. A ce jour, Dr.Web peut détecter le Trojan et traiter (réparer) le MBR et le système de fichiers. Si, suite à la détection et au traitement des fichiers compromis l'ordinateur est toujours infecté par le Trojan.Bioskit.1, il est très probable que le BIOS soit la source d’infection de la machine. Les spécialistes de Doctor Web continuent de travailler sur ce problème.

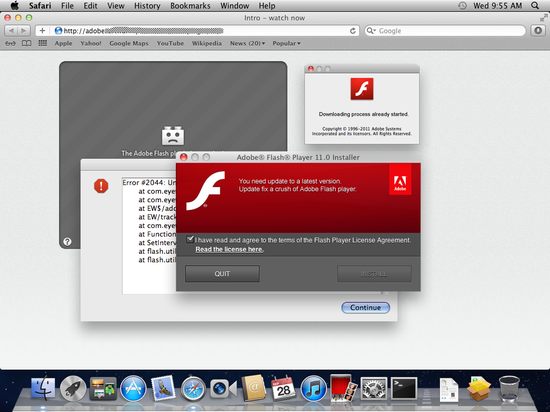

BackDoor.Flashback — backdoor pour MacOS

BackDoor.Flashback est le quatrième backdoor pour Mac OS. Mais à la différence de ses prédécesseurs, comme BackDoor.Olyx), celui ci possède une série de fonctions très élaborées et une architecture très complexe. De plus, c'est la première application dans son genre qui a connu une telle propagation et met en œuvre un schéma très bien réfléchi assurant une longue vie à ses bots.

L'installateur du BackDoor.Flashback se dissimule sous l'installateur de Adobe Flash Player. A la visite d'une page infectée, l'utilisateur voit un message annonçant qu'une erreur s'est produite avec Adobe Flash, et qu'il est nécessaire de mettre à jour la version du logiciel.

Lorsque l'utilisateur accepte la mise à jour, l'application est téléchargée et l'archive intitulée FlashPlayer-11-macos.pkg se trouve sur votre ordinateur (cette archive est téléchargée uniquement lorsque vous avez le système d'exploitation Mac OS X Lion). Lorsque le programme est installé, le fichier d'installation est supprimé et le composant principal Preferences.dylib s'installe dans le dossier /Library/Preferences//, ce composant jouant le rôle de backdoor en exécutant les commandes des malfaiteurs.

L'objectif principal de Preferences.dylib est d’exécuter des commandes depuis le centre de commandes ou depuis le fichier de configuration (par exemple, l'intégration d'un code JavaScript sur les pages web visitées par l'utilisateur). Mais il permet aussi de réaliser toutes les commandes shell standard.

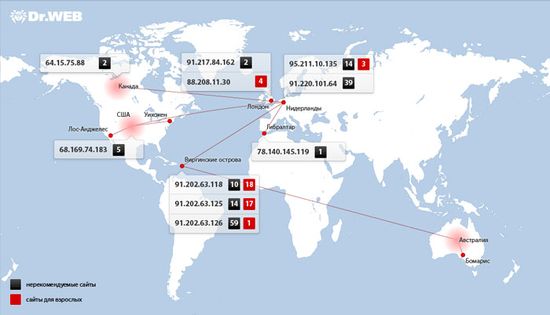

La chasse aux sites pirates a été ouverte

Les experts de Doctor Web ont ajouté de nouveaux sites dans les bases du Contrôle parental, contenant de la pornographie ou des schémas de business illégal.

Les analystes ont dressé une liste de domaines redirigeant les utilisateurs vers des sites non-sollicités. Les spécialistes ont découvert que chaque adresse IP contenait plusieurs sites web dont la plupart possède un contenu suspect : de faux sites d'échanges de fichiers, des sites proposant des services payants de prédiction de l'avenir, de la chiromancie, des sites de régimes, de création d’arbres généalogiques, de recherche d’automobiles volées et même des sites dédiés au traitement de l'acné. Parmi les sites, certaines pages affichent un contenu pornographique. Un grand nombre de ces sites propose des liens vers des sites « partenaires » sur le même système hôte. Tous les liens reçus ont été vérifiés manuellement. Ainsi, nous avons découvert un réseau entier de sites au contenu suspect. Voici une image illustrant un tel réseau .

La plupart des adresses IP appartiennent à des fournisseurs de service en Grand Bretagne, aux Pays Bas, aux îles Vierges britanniques, à Gibraltar et un petit nombre en Russie. Les adresses des pages web détectées ont été ajoutées aux bases du Contrôle parental Dr.Web. Doctor Web tient à signaler que le travail de recherche des sites qui doivent être bloqués continue.

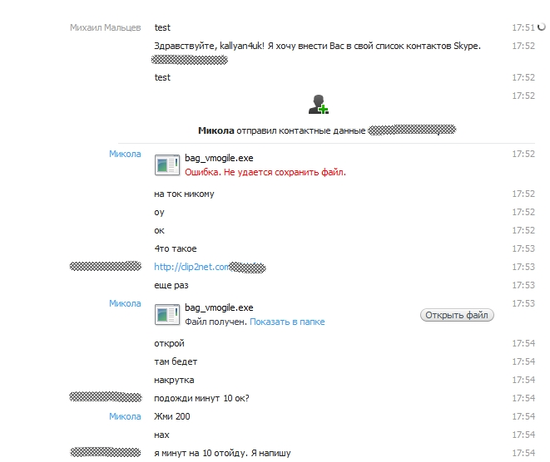

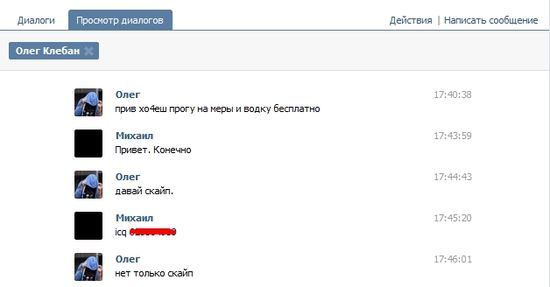

Les utilisateurs du réseau social Vkontakte attaqués

Le mois de septembre a été marqué par un retour des pirates dans le réseau social Vkontakte. Dans le premier cas, ce sont les amateurs du jeu « Dans le tombeau », un jeu proposé sur le réseau social, qui ont été les victimes des malfaiteurs, dans le deuxième cas, les malfaiteurs ont continué à utiliser une méthode d’hameçonnage rodée. Il est devenu évident que les pirates choisissent attentivement leurs victimes parmi les joueurs, en l’occurrence les joueurs les plus expérimentés et les plus « avancés ». Ils leur adressent un message en leur proposant de profiter des vulnérabilités de l'application afin d'obtenir gratuitement des paramètres du jeu qui sont normalement payants. Pour les obtenir, l'utilisateur doit télécharger une application spéciale puisl'installer. Ensuite, si l'utilisateur est d'accord, les pirates continuent toutes les communications sur Skype. Le choix des pirates est facile, la bande passante de Skype ne peut pas être filtrée, à la différence de celle de ICQ ou de Jabber.

Les pirates proposent à l'utilisateur de télécharger et d'installer l'application bag_vmogile.exe, sous laquelle se cache le Trojan.KeyLogger.9754, servant à intercepter les frappes clavier et à les envoyer à un serveur FTP : c'est un voleur de mots de passe. Suite à l'ouverture de ce fichier, le PC est contaminé tout de suite. Les spécialistes Doctor Web supposent que les pirates se trouvent en Ukraine La signature de ce trojan a été ajoutée aux bases virales Doctor Web.

De plus, les pirates continuent à utiliser une méthode d'hameçonnage très connue, ils utilisent la fonction « Documents » du réseau social. Un utilisateur reçoit un message avec un lien pour télécharger un fichier Word, où il trouve un guide d’installation d’une application spéciale permettant soi-disant de voir le nombre de visiteurs de son profil dans le réseau. Ce programme recèle le trojan BackDoor.Piranha.2, qui a déjà permis aux pirates de créer un nombre de botnets se portant très bien pour le moment. Doctor Web appelle encore une fois les utilisateurs à rester vigilants et à ne pas installer des applications suspectss reçues de la part d’inconnus ou même de la part de personnes se trouvant dans leur liste d'amis car leurs profils peuvent être piratés.

Les menaces de septembre pour Android

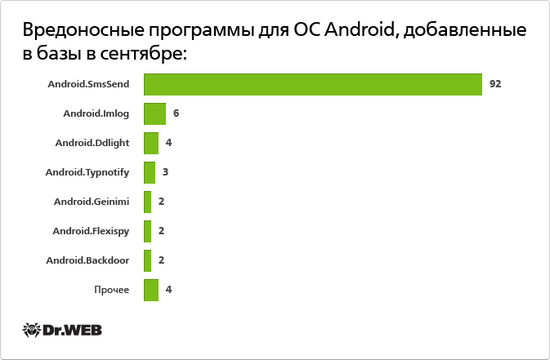

En septembre 2011, 115 nouvelles menaces pour Android ont été ajoutées suite à un traitement « manuel ». Les menaces les plus importantes ajoutées aux bases virales suite au traitement manuel sont les programmes malveillants de la famille d’Android.SmsSend (92 signatures), puis 6 signatures pour la famille Android.Imlog, ensuite Android.Ddlight (4 signatures), Android.Typnotify (3 signatures), et Android.Geinimi, Android.Flexispy, Android.Backdoor.

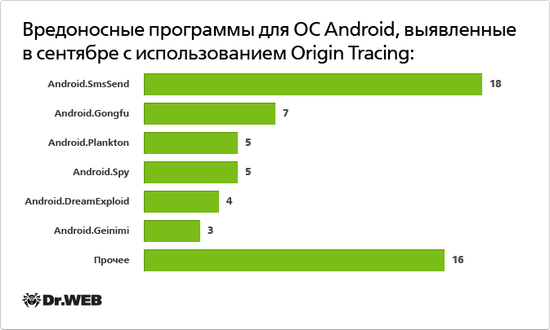

Parmi les 115 menaces 58 exemplaires d'objets malveillants ont été ajoutés suite à la détection automatique par le logiciel Dr.Web avec la technologie Origins Tracing™, Parmi les programmes malveillants détectés par Origins Tracing™on trouve 18 modifications d’Android.SmsSend , 7 modifications d’Android.Gongfu, 5 modifications d’Android.Planktonet d’Android.Spy, 4 d’Android.DreamExploid et 3 modifications d’Android.Geinimi.

Une des menaces importantes pour Android est le trojan Android.SpyEye.1 qui est une modification du logiciel espion bien connu SpyEye pour Android.

Les plus vulnérables contre le programme Android.SpyEye.1 sont ceux dont le PC est déjà contaminé par le trojan. En se rendant sur les sites web de différentes banques dont les adresses sont référencées dans le fichier de configuration du trojan, l'utilisateur lit un message disant que la banque a mis en place de nouvelles mesures de sécurité et que pour accéder au e-banking, il est désormais nécessaire de télécharger un programme soi-disant créé pour protéger son mobile de programmes malveillants interceptant les SMS (en Russie, certaines banques envoient les codes d’accès à leur site de e-banking par SMS). Ensuite, il voit un lien vers le programme simseg.apk. La taille du programme est de 20 Kb.

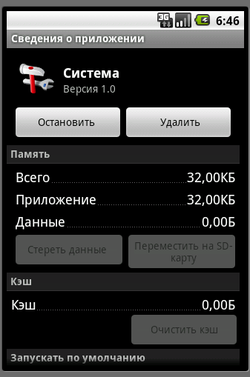

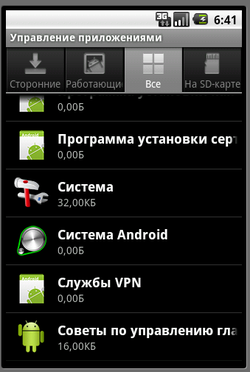

Suite au téléchargement et à l'installation de ce programme sur le mobile, celui-ci ne s'affiche pas dans la listes des programmes installés. Pour le trouver, l'utilisateur doit aller à la rubrique Paramètres, puis dans Applications puis choisir Gérer les applications. Le programme malveillant se cache sous l'icône intitulée « Toutes les applications ».

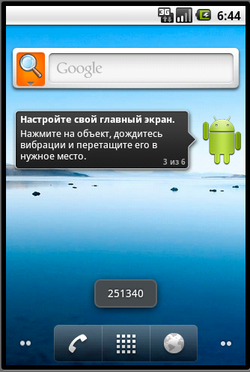

Pour « activer » cette application selon le manuel proposé par les malfaiteurs, l'utilisateur doit appeler le numéro 325000. Android.SpyEye.1 intercepte cet appel, qui n’est donc en réalité pas passé, et le code d'activation qu'il faudra soi-disant ensuite entrer sur le site de la banque s'affiche sur le téléphone – ce code est le même pour tout le monde, c'est le chiffre 251340.

Ensuite, tous les messages reçus par l'utilisateur du mobile seront interceptés par le trojan.

Les Winlockers sont attirés par l'Occident

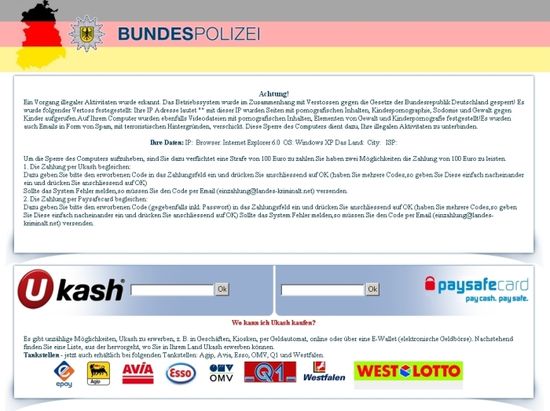

Les winlock se propagent sur Internet en Europe, où nous avons détectés de nouvelles modifications. Le Trojan.Winlock.3260 attire particulièrement l’attention car le message affiché est non seulement écrit dans la langue du pays de l'utilisateur mais il est signé par la police du pays où se trouve l'utilisateur, ainsi en Allemagne c'est signé Bundespolizei, en Grande Bretagne, The Metropolitan Police, en Espagne, La Policìa Española. Dans tous les cas, l'utilisateur est accusé d'avoir visité des sites pornographiques et on le somme de payer une « amende » en utilisant un des systèmes de paiement courant dans le pays.

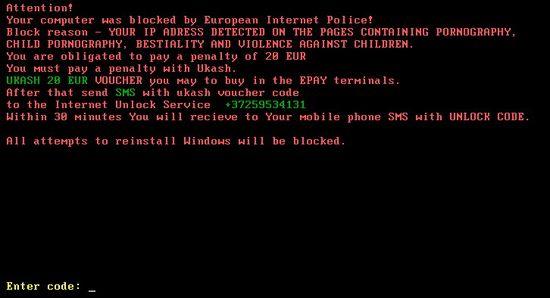

Une modification du Trojan.MBRlock.15 est un maître-chanteur qui affiche un message en anglais accusant ici aussi l’utilisateur d’avoir visité des sites pornographiques et de violence envers les enfants. Se faisant passer pour la « Police Internet Européenne », le trojan exige de l’utilisateur qu’il paie 20 euros pour pouvoir débloquer son ordinateur via les systèmes de paiement Ukash et Epay.

Les utilisateurs victimes du Trojan.MBRlock peuvent utiliser le code de déblocage: unlock391.

Fichiers malveillants détectés dans le courrier électronique en septembre 2011

| 01.09.2011 00:00 - 30.09.2011 18:00 | ||

| 1 | Trojan.Oficla.zip | 135919 (38.01%) |

| 2 | Trojan.DownLoad2.24758 | 42198 (11.80%) |

| 3 | Trojan.DownLoad2.32643 | 27733 (7.75%) |

| 4 | Win32.HLLM.MyDoom.33808 | 18710 (5.23%) |

| 5 | Win32.HLLM.MyDoom.54464 | 17673 (4.94%) |

| 6 | Win32.HLLM.Netsky.18401 | 10058 (2.81%) |

| 7 | Trojan.Tenagour.3 | 9841 (2.75%) |

| 8 | Win32.HLLM.Netsky.35328 | 6970 (1.95%) |

| 9 | Win32.HLLM.MyDoom.based | 6278 (1.76%) |

| 10 | Win32.HLLM.Netsky | 6102 (1.71%) |

| 11 | BackDoor.IRC.Bot.872 | 6098 (1.71%) |

| 12 | Win32.HLLM.Beagle | 5840 (1.63%) |

| 13 | Trojan.Carberp.13 | 3488 (0.98%) |

| 14 | Trojan.Botnetlog.zip | 3175 (0.89%) |

| 15 | Trojan.DownLoader2.64347 | 2940 (0.82%) |

| 16 | Trojan.DownLoader4.21360 | 2879 (0.81%) |

| 17 | Trojan.DownLoader4.51015 | 2334 (0.65%) |

| 18 | Trojan.DownLoader4.56005 | 2054 (0.57%) |

| 19 | Trojan.Siggen2.14564 | 1821 (0.51%) |

| 20 | Trojan.Packed.666 | 1794 (0.50%) |

Total analysés:

148,210,174

Total virus détectés:

357,620 (0.24%)

Fichiers malveillants détectés sur les PC des utilisateurs

| 01.09.2011 00:00 - 30.09.2011 18:00 | ||

| 1 | JS.Click.218 | 67333862 (42.80%) |

| 2 | Trojan.Mayachok.1 | 29366751 (18.67%) |

| 3 | Win32.Rmnet.12 | 24834750 (15.79%) |

| 4 | JS.IFrame.112 | 9469508 (6.02%) |

| 5 | Win32.HLLP.Neshta | 9442600 (6.00%) |

| 6 | Trojan.IFrameClick.3 | 2802268 (1.78%) |

| 7 | JS.IFrame.117 | 887843 (0.56%) |

| 8 | Win32.Gael.3666 | 802301 (0.51%) |

| 9 | Win32.HLLP.Whboy | 781844 (0.50%) |

| 10 | Win32.HLLP.Rox | 776905 (0.49%) |

| 11 | Trojan.MulDrop1.48542 | 691067 (0.44%) |

| 12 | Win32.HLLP.Liagand.1 | 689635 (0.44%) |

| 13 | Trojan.DownLoader.42350 | 631170 (0.40%) |

| 14 | JS.IFrame.95 | 631060 (0.40%) |

| 15 | JS.Click.232 | 514805 (0.33%) |

| 16 | Win32.Siggen.8 | 418178 (0.27%) |

| 17 | Trojan.Click.64310 | 397567 (0.25%) |

| 18 | HTTP.Content.Malformed | 295247 (0.19%) |

| 19 | Win32.HLLP.Whboy.45 | 239515 (0.15%) |

| 20 | Trojan.DownLoad2.32643 | 229527 (0.15%) |

Total analysés:

7,391,189,733,623

Total virus détectés:

157,317,745 (0.00%)

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments