Revenir vers la liste d'actualités

Le 13 janvier 2012

Plus de 40 programmes malveillants sur l’Android Market

Début décembre, les spécialistes de Doctor Web ont détecté 33 applications puis 12 par la suite. La majorité des programmes détectés sont de la famille des Android.SmsSend, dont le but est d'envoyer des SMS payants à l'insu d'utilisateur.

Ce n’est pas la première fois que l’Android Market est une source de propagation de programmes malveillants. Ainsi, les trojans Android.DreamExploid, Android.DDLight y ont déjà été détectés, parmi d’autres. Nous avons déjà détecté par le passé les applications infectées par Android.SmsSend, mais il s’agissait de cas isolés, alors qu’ici, il s'agit d'une large propagation de ce trojan dans plusieurs applications en même temps.

|

|

Des applications malveillantes appartenant à différents éditeurs ont été détectées sur l’Android Market. La plupart des applications dangereuses sont des catalogues d'images permettant de modifier le fond d'écran, avec différents thèmes allant d’images de jeux vidéo à des images de paysages. Parmi ces applications malveillantes, on peut également trouver : une application « lampe de poche » rendant le mobile lumineux afin de faire office de lampe de poche, des horoscopes, des régimes etc. Il est à noter que l’interface reste très sobre et sert uniquement à cacher le vrai objectif du programme : l’envoi de SMS payants.

Une fois l'application lancée, l’utilisateur doit confirmer qu’il accepte les conditions générales d’utilisation, lorsqu’elles existent. Si c’est le cas, le texte recèle souvent un mot avec un hyperlien donnant plus de conditions, mais quasiment invisible, donc très rarement lu par l’utilisateur. Il est évident qu’immédiatement après l'acceptation de ces conditions, l'application commence à envoyer des SMS payants.

Doctor Web a informé Google qui a supprimé les applications malveillantes de l’Android Market et les signatures ont été ajoutées aux bases virales Dr.Web.

Spam politique touchant Android

La fin du mois a vu apparaitre une application pour Android envoyant du spam politique et orienté surtout sur le Proche-Orient.

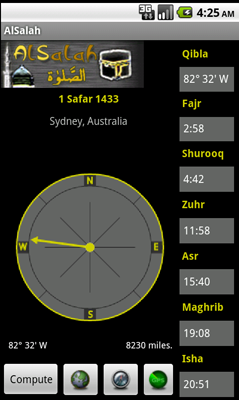

Android.Arspam.1 est intégré dans une application légitime AlSalah, qui représente une boussole et permet, via GPS, de dire où se trouve la Mecque et à quelle distance, ainsi que la date selon le calendrier musulman et l’heure des 5 prières. Il est à noter que cette application sur Android Market n’est pas contaminée, tandis que la même application sur les forums arabes contient dans la plupart des cas le trojan. Autrement dit, les malfaiteurs utilisent l’application AlSalah en y ajoutant un contenu nocif.

|

|

Android.Arspam.1 se lance, crée et enregistre un nouveau service com.awake.alArabiyyah, qui démarre en même temps que l’OS. Ensuite, le trojan collecte la liste des contacts et envoie à chaque contact un lien vers un forum sur les événements au Moyen Orient, notamment sur la Tunisie, avec les photos de Mohamed Bouazizi qui s'est immolé par le feu le 17 décembre 2010 provoquant une série de manifestations dans plusieurs pays arabes. Les liens que le trojan envoie se conservent dans le trojan. Particularité du malware, si la carte SIM du mobile est enregistrée au Bahreïn, le trojan télécharge un rapport de la Bahreïn Independent Commission sur les violations des droits de l’homme dans ce pays.

Android.Arspam.1 sait d’ores et déjà télécharger des fichiers et on peut s’attendre à l'apparition de nouvelles versions pouvant télécharger des fichiers d'installation ou des listes de liens. Théoriquement, il existe une possibilité de réunir les OS contaminés dans un réseau botnet.

Les sites piratés menacent les utilisateurs des mobiles

ТDoctor Web signale que les sites piratés qui redirigent les utilisateurs des mobiles vers des pages propageant des programmes malveillants se sont multipliés. En décembre, Doctor Web a détécté environ 100 sites piratés fonctionnant sur l’Internet russe (Runet), et même si certains d’entre eux sont désinfectés, de nouveaux continuent à être piratés régulièrement.

Les utilisateurs de smartphones, de tablettes sous Android et d’autres plateformes compatibles avec Java (par exemple, Symbian) ont été récemment ciblés et redirigés vers un site imitant le site officiel d’Opera Mini proposant de mettre à jour le navigateur. Sous la soi-disant mise à jour, se cache le trojan Android.SmsSend (.jar ou .apk en fonction de l’OS).

En profitant des vulnérabilités des pages web, les malfaiteurs obtiennent un accès à une page et remplacent le fichier .htaccess. Ensuite, à chaque visite sur la page piratée, le serveur vérifie le user-agent de l’utilisateur et lorsqu’il appartient à un mobile compatible avec Java, y compris Symbian et Android, la redirection s’effectue vers une page pirate.

Vu que les pirates utilisent toujours les mêmes vulnérabilités et agissent de la même façon dans tous les cas, nous pouvons supposer que le piratage est réalisé à l’aide de programmes spécialisés. Selon les estimations de Doctor Web, dans Runet (Internet russe), environ 100 pages web piratées continuent de fonctionner, et lorsque certaines sont réparées d’autres continuent à se faire pirater. L’administration de plusieurs sites confirme que même s’ils arrivent à désinfecter leurs pages web assez rapidement, les malfaiteurs obtiennent de nouveau l'accès très rapidement. Il est possible que deux groupes de malfaiteurs travaillent, l’un piratant les sites tandis que l'autre est propriétaire du logiciel malveillant (Android.SmsSend sous une fausse application Opera Mini). Aujourd’hui, nous connaissons une série de « programmes partenaires » entre les pirates proposant de faire des redirections vers les sites propageant des trojans.

Nouveau backdoor pour Windows…

Durant la première quinzaine de décembre, un nouveau programme a été ajouté aux bases virales, le BackDoor.Pads, écrit en langage Assembler et qui représente un module avec plusieurs composants.

Les fonctions du BackDoor.Pads sont standards pour ce type de backdoor : il collecte des informations sur les PC infectés, y compris la version de l'OS, le nom du PC, l'adresse IP. Ensuite, il cherche à trouver le serveur-proxy en analysant les configurations d’Internet Explorer. De plus, le BackDoor.Pads cherche les processus lancés d’Internet Explorer, Firefox, Opera, Chrome, et autres clients de messagerie, et, lorsqu’il les a trouvés, lance un code indépendant. Si le trojan arrive à obtenir un token explorer.exe (le droit d’accès), il lance un keylogger dans le système. Ce module est ajouté dans les bases virales Dr.Web sous le nom de Trojan.PWS.Pads.

Le danger principal de ce malware consiste dans le fait qu’il est capable d'effectuer des tâches diverses en permettant aux malfaiteurs d’avoir un accès au PC infecté. Ses principales fonctions sont la recherche, les copies, le déplacement et la suppression de fichiers, la création et la suppression de dossiers, le redémarrage de Windows, la création d’une liste des processus lancés, le lancement de fichiers, y compris sous le nom d’un des utilisateurs. De plus, le BackDoor.Pads peut jouer le rôle d’un serveur proxy.

…et un nouveau trojan pour Mac OS X

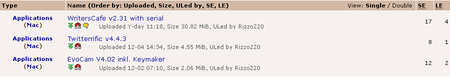

En décembre, Doctor Web a détecté de nouvelles archives infectées par le Trojan.Merin.3 sur thepiratebay.org. Ce malware se propage sous forme d’applications WritersCafe, Twitterrific et EvoCam. WritersCafe, Twitterrific et EvoCam.

A la fin du téléchargement d'une de ces applications infectées et suite à son exécution sur la machine, le Trojan.Merin.3 lance un script spécialisé activant l'installateur du trojan. Cet installateur est enregistré dans l'un des sous-dossiers du répertoire Library (home\library\) sous le nom eCamd ou twitted puis télécharge l'archive bin.bop depuis un serveur ftp pirate.

L’archive contient le module DiabloMiner pour Bitcoin compatible avec Mac OS X et le trojan. Le nouveau trojan utilise les nouveaux types d’adresses-bitcoin à la différence des anciennes versions du Trojan.Merin. Le module principal du Trojan.Merin.3 est capable de voler sur l’ordinateur infecté les mots de passe de l’utilisateur, les données des systèmes de paiement en ligne, des logs de bash (.bash_history), et d’envoyer ces données sur le serveur des malfaiteurs.

Autres tendances de l’année 2011

En 2011, les pirates ont été plus actifs dans la création de sites sur les adresses www écrit en cyrillique dans la zone russe .rf (.рф). Les premières ressources malveillantes ont été ajoutées dans les bases en décembre 2010. Aujourd'hui, elles sont 110. En tout dans la zone rf, il y a 949 000 adresses enregistrées, et en comparant les adresses de la zone .ru avec ses 3 593 854 enregistrements, il s’avère qu’il est plus facile de trouver un nom libre dans la zone cyrillique.

En 2011, le nombre de menaces pour Android a augmenté considérablement, mi-décembre nous comptons 600 programmes malveillants pour Android dans nos bases, tandis que ce chiffre était de 30 au début de l'année.

Le nombre de programmes Trojan.Winlock a doublé pendant l'année et celui de Trojan.MBRLock a été 52 fois plus important.

Fichiers malveillants détectés dans le courrier électronique en décembre

| 01.12.2011 00:00 - 31.12.2011 12:00 | ||

| 1 | Trojan.Oficla.zip | 2357060 (42.06%) |

| 2 | Trojan.DownLoad2.24758 | 1040195 (18.56%) |

| 3 | Trojan.Tenagour.9 | 413183 (7.37%) |

| 4 | Win32.HLLM.Netsky.18401 | 329890 (5.89%) |

| 5 | Trojan.Inject.57506 | 259465 (4.63%) |

| 6 | Trojan.DownLoad2.32643 | 161330 (2.88%) |

| 7 | Win32.HLLM.Netsky.18516 | 144186 (2.57%) |

| 8 | EICAR Test File (NOT a Virus!) | 126937 (2.27%) |

| 9 | Trojan.Tenagour.3 | 124917 (2.23%) |

| 10 | Trojan.DownLoader5.886 | 105725 (1.89%) |

| 11 | Trojan.PWS.SpySweep.46 | 81440 (1.45%) |

| 12 | Trojan.Siggen2.62026 | 68494 (1.22%) |

| 13 | Trojan.Packed.19696 | 54330 (0.97%) |

| 14 | Trojan.Siggen2.58686 | 50442 (0.90%) |

| 15 | Trojan.DownLoad2.34604 | 45060 (0.80%) |

| 16 | Trojan.PWS.Panda.1513 | 37229 (0.66%) |

| 17 | Trojan.DownLoader4.31404 | 22862 (0.41%) |

| 18 | Trojan.DownLoader4.5890 | 22812 (0.41%) |

| 19 | Trojan.DownLoad2.20306 | 22513 (0.40%) |

| 20 | Trojan.DownLoader4.61182 | 20451 (0.36%) |

| Total analysés: | 180,905,399 |

| Total virus détectés: | 5,603,704 (3.10%) |

Fichiers malveillants détectés sur les PC des utilisateurs en décembre

| 01.12.2011 00:00 - 31.12.2011 12:00 | ||

| 1 | JS.Click.218 | 77843781 (45.69%) |

| 2 | Win32.Rmnet.12 | 47149282 (27.68%) |

| 3 | Win32.Virut | 12680199 (7.44%) |

| 4 | Win32.HLLP.Neshta | 10703752 (6.28%) |

| 5 | Trojan.IFrameClick.3 | 5834228 (3.42%) |

| 6 | Win32.HLLP.Whboy.45 | 2877412 (1.69%) |

| 7 | JS.IFrame.95 | 2203411 (1.29%) |

| 8 | JS.Click.222 | 1203896 (0.71%) |

| 9 | Trojan.DownLoader.17772 | 747997 (0.44%) |

| 10 | JS.IFrame.117 | 716482 (0.42%) |

| 11 | Win32.HLLP.Whboy | 517409 (0.30%) |

| 12 | ACAD.Bursted.13 | 477727 (0.28%) |

| 13 | JS.IFrame.112 | 441701 (0.26%) |

| 14 | Trojan.Fraudster.200 | 435989 (0.26%) |

| 15 | Trojan.PWS.Ibank.456 | 415442 (0.24%) |

| 16 | Trojan.MulDrop1.48542 | 411366 (0.24%) |

| 17 | Trojan.Fraudster.230 | 399311 (0.23%) |

| 18 | Exploit.Cpllnk | 228835 (0.13%) |

| 19 | VBS.Autoruner.15 | 217956 (0.13%) |

| 20 | SCRIPT.Virus | 214599 (0.13%) |

| Total analysés: | 140,431,895,720 |

| Total virus détectés: | 170,366,888 (0.12%) |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments