Revenir vers la liste d'actualités

le 22 avril 2014

Etat des lieux

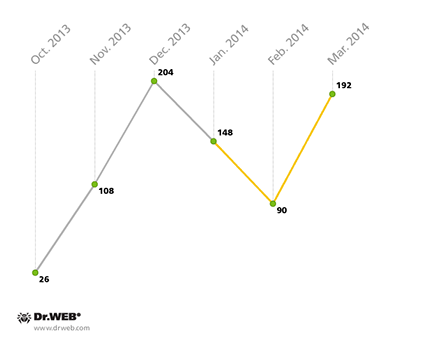

Selon les données des spécialistes de Doctor Web, au cours du premier trimestre 2014, 430 cas de propagation de SMS indésirables contenant des liens vers des fichiers malveillants ont été relevés parmi les utilisateurs sud coréens. Le dernier trimestre 2013 avait révélé 338 cas. Ces chiffres révèlent une augmentation de 27,22% des infections au cours des trois derniers mois Au début de cette année, le spam a un peu diminué, avec un minimum enregistré au mois de février, alors qu’au mois de mars, ce chiffre a atteint le maximum du mois de décembre 2013. Le graphique ci-dessous affiche l'évolution des envois de spam.

Envois de SMS indésirables contenant des liens vers des fichiers malveillants

Les particularités du spam

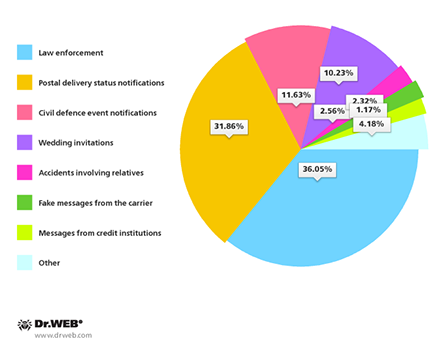

L’analyse des sujets des SMS envoyés est intéressante : les attaquants utilisent différents sujets afin d'attirer l'attention des victimes potentielles et augmenter leurs chances de voir installés leurs logiciels malveillants. Ainsi, les plus populaires sont les messages liés au domaine de la justice pénale et des infractions à la loi (par exemple, la notification d'excès de vitesse, les téléchargements Internet illégaux, les décisions judiciaires, les appels du parquet etc), ainsi que de fausses notifications sur des envois postaux. Ces sujets représentent respectivement 36,05% et 31,86% du spam. Viennent ensuite des messages sur les actions de la Défense civile (11,63%), sur le mariage (10,23%), sur des proches hospitalisés ou victimes d'accidents (2,56%), ainsi que de faux par SMS d’opérateurs mobiles (2.32%) et d’établissements de crédit (1.17%).

Les sujets des SMS indésirables utilisés pour distribuer des logiciels malveillants

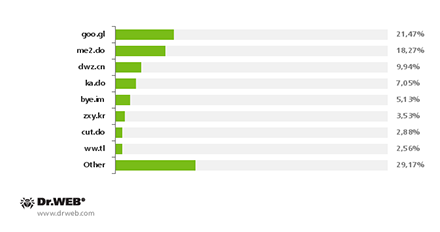

Dans 73.26 % des cas, l'adresse web utilisée pour télécharger l'application malveillante a été cachée à l'aide de services de shortcuts (réduction de liens). Cette méthode permet non seulement de masquer la ressource web utilisée, mais également rendre le message plus court et plus facile à percevoir par la victime potentielle. Au total, les attaquants ont utilisé 42 services en ligne de ce type, dont les plus populaires sont goo.gl, me2.do, dwz.cn, ka.do et bye.im.

Les services de réduction de liens les plus utilisés par les malfaiteurs

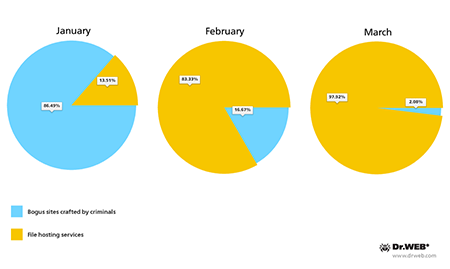

En ce qui concerne les ressources web utilisées pour l'hébergement des logiciels malveillants, les malfaiteurs utilisent leurs sites, ainsi que le cloud et les plateformes de blogs. Au cours des trois derniers mois, une réduction du nombre de portails web frauduleux a été observée en même temps qu’une augmentation de l'utilisation des services en ligne légitimes.

Les ressources web utilisées par les cybercriminels pour y placer des applications malveillantes. Les données pour le 1er trimestre 2014.

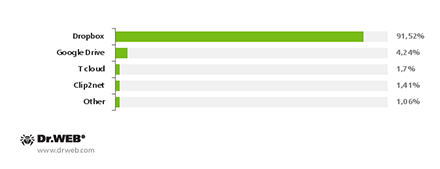

Le service Dropbox (91,51%) est le plus populaire parmi les malfaiteurs. Il est suivi par Google Drive, Clip2net et T cloud.

Les services de stockage cloud utilisés pour distribuer les applications malveillantes ciblant Android

Les logiciels malveillants

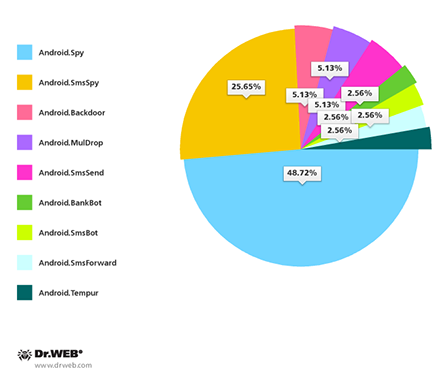

Au total, parmi les Trojans Android, les spécialistes de Doctor Web ont détecté 9 familles d'applications malveillantes. A savoir : Android.Backdoor, Android.MulDrop, Android.SmsBot, Android.BankBot, Android.SmsForward, Android.SmsSend, Android.SmsSpy, Android.Spy, ainsi que Android.Tempur. La répartition en pourcentage de ces familles est représentée par le graphique ci-dessous.

Les familles des Trojans Android détectées

Comme on peut le voir sur le graphique, les Trojans de la famille Android.Spy (19 représentants ou 48.72% de tous les Trojans) occupent la première place. Ils sont suivis par les représentants de la famille Android.SmsSpy (10 représentants ou 25,65%), qui sont très répandus et visent à voler des données sensibles. Ces Trojans peuvent intercepter les messages contenant les codes mTAN, largement utilisés par les banques pour confirmer les paiements en ligne ; les mots de passe, l'historique des messages, ainsi que d’autres données sensibles. En outre, plusieurs versions de ces Trojans volent aussi des adresses e-mail et les contacts. Certains sont capables d'imiter des applications bancaires légitimes afin de voler les identifiants.

Les autres familles ont des ratios plus modestes. Par exemple, les familles Android.Backdoor, Android.MulDrop et Android.SmsSend ont seulement 2 représentants pour chacune, soit 5,13%, en ce qui concerne les autres familles telles que Android.BankBot, Android.SmsBot, Android.SmsForward et Android.Tempur elles ont uniquement 1 représentant pour chacune, soit 2,56% du nombre total de menaces détectées.

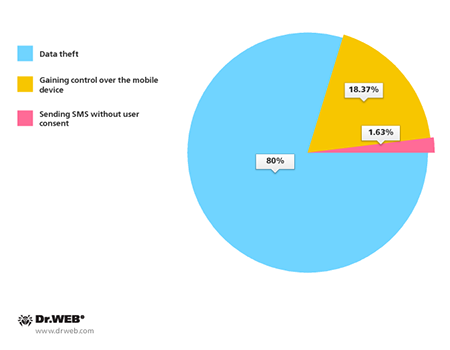

Compte tenu de la spécificité des fonctions de tous les Trojans détectés, les spécialistes peuvent conclure que la plupart des attaques ciblant les utilisateurs sud coréens (80%) visent à voler les données confidentielles. Dans 18,37% des cas, les malfaiteurs cherchaient à prendre le contrôle de l'appareil mobile infecté ou à effectuer un envoi non autorisé de SMS (1,63%).

Les principaux objectifs des attaques

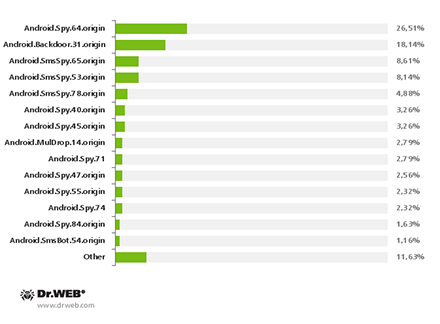

Répartition des menaces en fonction de leur nombre:

Les malwares les plus répandus

Les menaces les plus intéressantes

Le backdoor Android.Backdoor.53.origin. Les malfaiteurs ont utilisé, pour diffuser le Trojan, l'application Webkey (com.webkey v2.09), permettant aux utilisateurs d'administrer leur appareil mobile à distance. Contrairement à la version originale de l'application, le Trojan n'a pas d'interface graphique et après son installation, il dissimule sa présence dans le système en supprimant son icône de l'écran principal. Une fois lancé, il envoie au serveur distant les identificateurs de l'appareil mobile afin de l'enregistrer comme " compromis " ce qui permet aux malfaiteurs de le contrôler.

Android.Spy.47.origin (com.google.service v4.2). Ce Trojan espion est conçu pour voler les SMS, les contacts, pour intercepter les appels, recevoir les coordonnées GPS, ainsi que des informations générales sur un appareil mobile. La particularité de ce Trojan est qu'il affiche toujours une requête pour s'ajouter à la liste des administrateurs de l'appareil et en même temps il interdit l'accès aux paramètres système, ce qui l'empêche d'être supprimé. Les malfaiteurs ont utilisé l'application système System Service et le messager KakaoTalk afin de distribuer ce Trojan.

Android.BankBot.2.origin (com.googlesearch v1.0). Le malware conçu pour intercepter les SMS et voler des données bancaires. Il a été distribué sous couvert d'une application légitime. Une fois lancé, le Trojan crée deux services actifs portant les noms neio32 et InstallService, qui portent la charge utile. Le Trojan vérifie la présence d’applications de banques en ligne sud coréennes afin d'imiter leur fonctionnement pour voler des données confidentielles. En outre, si le Trojan Android.BankBot.2.origin trouve un antivirus sur l'appareil mobile, il essaie de le supprimer.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments