Revenir vers la liste d'actualités

Le 4 juin 2014

Entre le 1er et le 31 avril, Dr.Web pour Android a relevé 7 005 453 d’alertes sur la détection d’une menace sur les appareils mobiles. Les leaders restent les publiciels que les développeurs des applications utilisent afin de gagner de l'argent. Dans environ 10% des cas il s’agissait des logiciels malveillants de la famille Adware.Leadbolt, suivis par la famille Adware.Airpush, на третьем (6,68%) — Adware.Revmob.

La menace la plus répandue ciblant les appareils mobiles sous Android au mois de mai est Android.SmsBot.120.origin, suivie par le backdoor Android.Backdoor.69.origin, et la troisième place est occupée par Android.SmsBot.105.origin (1,89%). Les dix menaces les plus répandues sont listées ci-dessous :

| № | Menace | % |

|---|---|---|

| 1 | Android.SmsBot.120.origin | 3,36 |

| 2 | Android.Backdoor.69.origin | 2,71 |

| 3 | Android.SmsBot.105.origin | 1,89 |

| 4 | Android.SmsSend.685.origin | 1,37 |

| 5 | Android.SmsBot.122.origin | 1,21 |

| 6 | Android.SmsSend.1215.origin | 0,96 |

| 7 | Android.SmsSend.315.origin | 0,91 |

| 8 | Android.Spy.83.origin | 0,91 |

| 9 | Android.SmsSend.859.origin | 0,88 |

| 10 | Android.SmsSend.991.origin | 0,86 |

Le nombre maximum d'alertes de l'antivirus a été enregistré le 17 mai 2014 (292 336), le nombre minimal le 8 mai (189 878).

Le contrôleur de sécurité (le composant conçu pour rechercher les vulnérabilités dans le système d'exploitation) a relevé 995 966 vulnérabilités au cours du mois écoulé. Rappelons que Dr.Web pour Android détecte plusieurs types de vulnérabilités :

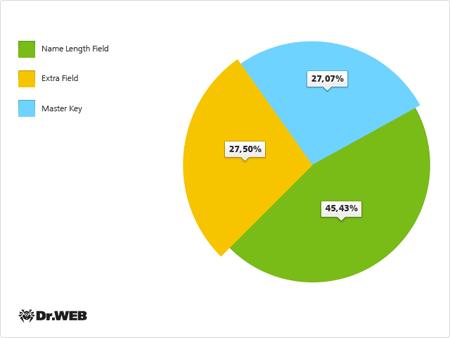

- La vulnérabilité Master Key, due à la particularité de traitement des packages apk, qui contient, dans un sous-dossier, deux fichiers sous le même nom, ce qui permet d'installer les composants sans signature digitale.

- Les vulnérabilités Extra Field et Name Length Field, qui permettent aux malfaiteurs d'intégrer le fichier du Trojan au package afin d'éviter la vérification automatique par le système.

La fréquence de détection de ces vulnérabilités sur les appareils mobiles des utilisateurs entre le 1er et le 31 mai 2014 est illustrée par le graphique suivant :

Selon les statistiques recueillies par Doctor Web, 81.03% des utilisateurs d’appareils mobiles ont activé l'option « installer les applications depuis des sources inconnues » permettant aux malwares de pénétrer le système, tandis que 18,97% des utilisateurs ont activé le mode debug, ce qui peut entraîner la fuite de données stockées sur l'appareil. 3,84% des propriétaires des appareils mobiles protégés par Dr.Web utilisent le système d'exploitation avec l'accès root, ce qui augmente les risques d'infection.

Les spécialistes de Doctor Web continuent leur analyse des menaces ciblant Android.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments