Revenir vers la liste d'actualités

Le 2 avril 2012

D’après les statistiques de l’utilitaire Dr.Web CureIt!, le leader absolu de mars est le Trojan.Mayachok.1, qui bloque l’accès Internet sur le PC infecté. Les trojans ciblant les systèmes de e-banking restent très nombreux, notamment ceux de la famille Trojan.Carberp, qui servent à voler les mots de passe.

Les trojans droppers et file infectors sont souvent détectés dans le trafic des messageries, et le début du mois de mars a vu une épidémie de spam comportant une pièce jointe infectée.

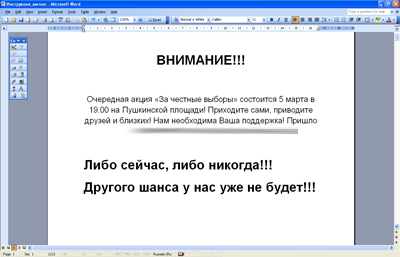

Spam politique avec surprise ou cadeau spécial aux russes après les élections

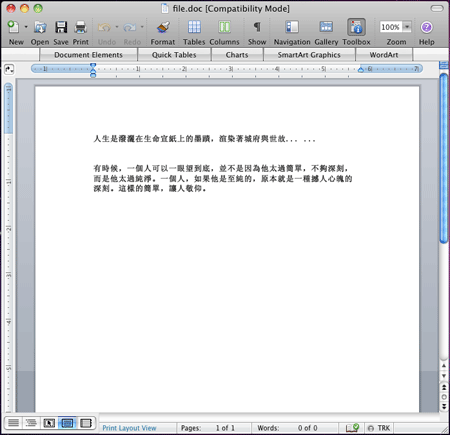

Le 5 mars 2012, les spécialistes de Doctor Web ont détecté des spam affichant un court texte appelant à venir à la manifestation de l'opposition sur la Place Pouchkine à Moscou : "Manifestation pour des élections justes », « Etudie bien le plan de la manifestation », « Manifestation contre Poutine, étudie le guide de l’opposant », « Il est très important de lire ce message pour savoir comment tout le monde va agir au cours des manifestations », la pièce jointe est un fichier intitulé : Инструкция_митинг.doc (Guide du manifestant).

Ce document contient plusieurs macros lançant le Trojan.KillFiles.9055 qui détruit l'OS Windows.

Le trojan Trojan.KillFiles.9055 se lance sur le PC et s’enregistre dans la clé du registre relatif à l’autodémarrage. En même temps, le trojan remplace le contenu de tous les fichiers sur le disque C (avec extension .msc, .exe .doc, .xls, .rar, .zip, .7z) et marque qu'ils doivent être supprimés après le redémarrage du PC, ce qui "tue" Windows. Le Trojan.KillFiles.9055 provoque l’apparition d’un BSOD ("écran bleu de la mort") ou le redémarrage du PC.

Ensuite, le trojan envoie au serveur distant un message disant que l'OS a été « tué ».

Heureusement, comme les utilisateurs ont été informés en temps et en heure, et que le lancement des macros n’est pas automatique dans Microsoft Word sur la plupart des PC, l’épidémie a pu être évitée.

Nouvelles menaces pour Android

Le 6 mars 2012, Google a annoncé le regroupement de ses sites de téléchargement de contenu en une seule plateforme, Google Play (play.google.com), réunissant l’Android Market, Google Music et Google eBookstore.

Les pirates ont immédiatement profité de l’occasion en créant des sites copiant l’interface du Google Play officiel. Certains faux sites propagent des logiciels malveillants pour Android. Il existe également des programmes de « partenariat » permettant de créer des faux sites et de propager des trojans, notamment Android.SmsSend. Certains programmes proposent d'ajouter sur la page un script spécial permettant de rediriger l’utilisateur surfant sur son mobile vers un site « partenaire ». Ce schéma fonctionne en langage JavaScript ou grâce à des directives spéciales dans le fichier .htaccess.

Les pirates ont également profité du laps de temps entre l’annonce de Google et le fait que tous les utilisateurs soient au courant de la nouvelle appellation de l’Android Market, pour créer de faux sites reproduisant l'interface de l’Android Market. Certains faux sites proposent des logiciels et des jeux qui ne sont pas dangereux, mais très souvent ce sont des sites propageant des logiciels malveillants.

Parmi les menaces pour Android détectées en mars, on ne peut pas oublier le trojan Android.Moghava. C’est le module stamper du trojan qui contient le potentiel malveillant : ce module se lance et recherche les images JPEG sur la carte mémoire, notamment dans le dossier /DCIM/Camera/, où les images de la caméra du mobile sont enregistrées par défaut. Si le trojan y trouve des images, il ajoute à chacune d’elle une photo de l'Ayatollah Khomeini.

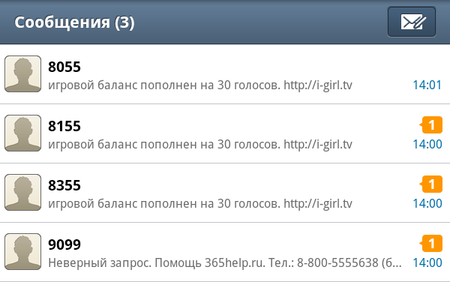

Une autre application est devenue particulièrement populaire pour Android : I-Girl. De la publicité pour cette application circule partout sur Internet: sur des blogs, des forums, dans des spam envoyés sur les messageries instantanées et les réseaux sociaux L’application est un chatbot, affichant sur l’écran l’image d’une jeune femme avenante. Les créateurs prétendent qu’il est possible de dialoguer avec la jeune femme par chat (en tapant des messages sur le clavier).

En installant l’application, l'utilisateur peut communiquer avec la jeune femme virtuelle et peut même la déshabiller, mais plus la conversation dure, plus l’utilisateur perd de l’argent depuis son compte. De plus, même si la fille ne répond pas, le compte est débité. La méthode est la suivante : pour converser avec ce bot, l’utilisateur doit payer chaque message par une devise virtuelle dite « voix » (le compte utilisateur étant débité via ces « voix »), dont l’achat s’effectue par l’envoi de SMS sur des numéros payants. L’application I-Girl envoie également aux pirates l’ID du mobile.

Le programme I-Girl n’est pas une menace directe pour le système d’exploitation Android, en revanche, il représente une menace sérieuse pour les utilisateurs puisqu’il leur soutire de l’argent et est propagé via le spam. Il a donc été ajouté aux bases virales Dr.Web en tant que logiciel potentiellement dangereux.

Si cette menace touche aujourd’hui principalement les utilisateurs russes et russophones, il montre comment les pirates développent régulièrement de nouveaux schémas d’escroquerie de plus en plus sophistiqués. Et il n’est évidemment pas à exclure que ce schéma peut, demain, « s’exporter » et toucher des utilisateurs dans le monde entier.

Nouveaux trojans pour Mac OS X

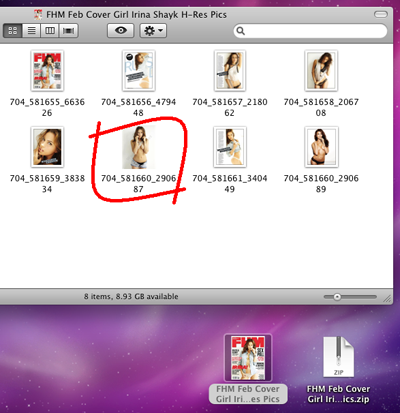

Mi-mars les malfaiteurs ont crée un nouveau schéma menaçant Mac OS X, il s'agit du trojan Trojan.Muxler (OSX/Revir).

La menace est dissimulée dans des archives ZIP contenant des photos, y compris celles d’une modèle connue, Irina Shake. Les archives ont été détectées sur le site virustotal.com sous les noms Pictures and the Ariticle of Renzin Dorjee.zip et FHM Feb Cover Girl Irina Shayk H-Res Pics.zip. Il existe une supposition que la propagation de ces menaces est liée au conflit entre la Chine et le Tibet, et que le trojan est conçu nécessairement pour les organisations militant pour l’indépendance du Tibet.

Lors de la décompression de l’archive, les photos s’enregistrent sur le disque, ainsi que l’application malveillante, dissimulée sous une image qui, si l’utilisateur n’est pas très attentif au format, se fond parfaitement avec les autres photos (cf capture ci-dessous). Les pirates comptent sur le fait que l’utilisateur ne fera pas la différence et qu’il lancera l’application par hasard.

Le backdoor permet d’exécuter différentes commandes, comme le téléchargement et le lancement de fichiers, ainsi que la création de captures d'écran du Bureau. De plus, le Trojan.Muxler.3 télécharge depuis Internet et enregistre dans le dossier /tmp/ un fichier complémentaire CurlUpload, détecté par l’antivirus Dr.Web comme Trojan.Muxler.2 et servant à envoyer différents fichiers depuis l’ordinateur infecté sur le serveur distant des pirates.

En plus du Trojan.Muxler, nous avons vu se propager le programme BackDoor.Lamadai.1, profitant de la vulnérabilité Exploit.CVE2011-3544, ainsi que les trojans BackDoor.Lamadai.2 et BackDoor.Macontrol.1, qui à leur tour profitent d’une vulnérabilité dans Microsoft Office for Mac (Exploit.MS09-027.1).

Un nouveau type de Trojan.Winlock

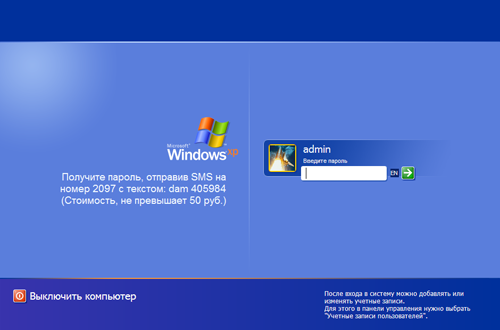

Les winlocks détectés jusqu’à maintenant utilisent une application spéciale remplaçant le shell Windows ou le fichier userinit.exe pour accéder à l'ordinateur. Dans le même temps, le malware bloque le lancement des utilitaires comme le Gestionnaire des tâches, la Ligne de commande, l’éditeur du registre etc. Les auteurs du Trojan.Winlock.5729 ont choisi un tout autre chemin.

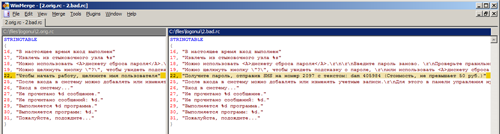

Le trojan se dissimule dans le fichier d’installation du programme Artmoney, utilisé dans les jeux vidéo. A part l’installateur réel de l’Artmoney, le package d’installation contient 3 fichiers : le fichier logonui.exe modifié et portant le nom iogonui.exe (ce fichier gère l’affichage de l'interface graphique quand l'utilisateur veut accéder à son compte utilisateur Windows XP) et deux archives auto extractibles contenant des fichiers .bat. Lors de l’exécution de l’installateur contaminé, le premier fichier .bat démarre - _on.bat. Ce fichier contient un ensemble de programmes réalisant une analyse de l’OS, s’il trouve sur le disque dur le dossier c:\users\ (critère caractéristique de Windows Vista et Windows 7), les composants malveillants seront supprimés. Si ce dossier n’est pas présent, le trojan considère qu’il se trouve sous Windows XP. Dans ce cas, le Trojan.Winlock.5729 modifie la base du registre, en remplaçant pendant le démarrage de Windows le fichier logonui.exe par iogonui.exe, et change le mot de passe pour le compte utilisateur courant et les comptes utilisateurs locaux portant le nom de «admin», «administrator ». Si l'utilisateur en cours n'est pas en mode administrateur, le trojan cesse de fonctionner. L’autre fichier .bat - password_off.bat- supprime tous les mots de passe et remet UIHost à sa valeur initiale dans la base du registre.

Le fichier iogonui.exe est un fichier authentique dont la version modifiée inclut une phrase demandant d’envoyer un SMS payant.

Ainsi, si l'utilisateur ferme la session ou redémarre le PC, il ne pourra plus se logger car tous les mots de passe seront modifiés.

Les autres menaces de mars 2012

Trojan.IEMine.1

Les spécialistes Doctor Web ont constaté la propagation d’un nouveau trojan effectuant le mining de Bitcoins. Se lançant dans un système infecté, le Trojan.IEMine.1 crée un exemplaire d’objet COM de Microsoft Internet Explorer avec une fenêtre invisible et commande au navigateur d’ouvrir la page des pirates. Cette page contient un scenario JavaScript, depuis lequel le mining de bitcoins est effectué. Le danger pour l’utilisateur consiste dans le fait que la page web effectuant le mining représente une charge excessive sur le PC, ce qui aura évidemment encore plus d’impact sur un PC peu puissant.

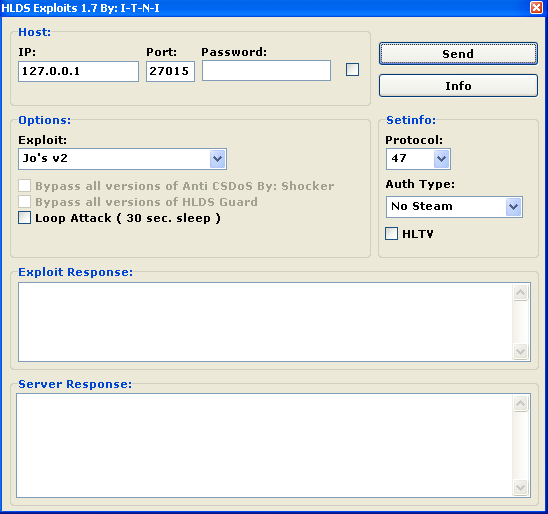

Flooder.HLDS

La concurrence parmi les propriétaires de serveurs de jeux est extrêmement élevée et elle a provoqué au mois de février l’apparition d’un certain nombre d’applications entravant le fonctionnement des serveurs sous GoldSource. Une des applications, ajoutées aux bases Dr.Web sous le nom de Flooder.HLDS, est un programme avec une interface graphique. Ce programme émule une connexion d'un nombre important de joueurs au serveur, ce qui provoque son plantage ou son arrêt.

Un autre programme malveillant, Flooder.HLDS.2 est capable d'envoyer au serveur une certaine quantité de données provoquant une défaillance du serveur. Pour cela, l'une des variantes d'interaction avec le serveur peut être choisie. Les deux applications se sont répandues très rapidement et le nombre d'attaques sur les serveurs a considérablement augmenté le mois dernier.

Les spécialistes Doctor Web ont détecté sur des forums de jeu des versions de l’application Flooder.HLDS.2 qui infectent la machine au démarrage avec les trojans BackDoor.DarkNess.47 et Trojan.Wmchange.14. Le premier comporte des fonctions de backdoor et de bot DDoS et le deuxième trojan remplace le numéro du portefeuille WebMoney dans la mémoire du PC contaminé pour voler la monnaie électronique du compte utilisateur. Ainsi les malfaiteurs deviennent eux-mêmes victimes des auteurs de virus.

Fichiers malveillants détectés dans le courrier électronique en mars 2012

| 01.03.2012 00:00 - 31.03.2012 16:00 | ||

| 1 | JS.Siggen.192 | 16675353 (42.27%) |

| 2 | Win32.Rmnet.12 | 14293914 (36.24%) |

| 3 | Win32.HLLP.Whboy | 3336057 (8.46%) |

| 4 | Trojan.DownLoad2.24758 | 1260064 (3.19%) |

| 5 | Trojan.Oficla.zip | 775752 (1.97%) |

| 6 | Win32.HLLP.Neshta | 564643 (1.43%) |

| 7 | Trojan.Inject.57506 | 276708 (0.70%) |

| 8 | Trojan.DownLoad2.32643 | 194468 (0.49%) |

| 9 | Trojan.Tenagour.9 | 180616 (0.46%) |

| 10 | Trojan.Tenagour.3 | 152860 (0.39%) |

| 11 | Trojan.Carberp.208 | 130417 (0.33%) |

| 12 | Trojan.Siggen2.62026 | 116670 (0.30%) |

| 13 | Trojan.Siggen2.58686 | 101121 (0.26%) |

| 14 | Trojan.IFrameClick.3 | 99859 (0.25%) |

| 15 | Trojan.PWS.Panda.368 | 86438 (0.22%) |

| 16 | Trojan.WMALoader | 79203 (0.20%) |

| 17 | Trojan.Packed.19696 | 70133 (0.18%) |

| 18 | Trojan.NtRootKit.6725 | 46797 (0.12%) |

| 19 | Trojan.Fraudster.261 | 42210 (0.11%) |

| 20 | Trojan.DownLoad2.34604 | 41211 (0.10%) |

| Total analysés: | 38,656,062,243 |

| Total infectés: | 39,445,438 (0.10%) |

Fichiers malveillants détectés sur les PC des utilisateurs en mars 2012

| 01.03.2012 00:00 - 31.03.2012 16:00 | ||

| 1 | JS.Siggen.192 | 198194452 (76.33%) |

| 2 | Win32.Rmnet.12 | 38403209 (14.79%) |

| 3 | Win32.HLLP.Neshta | 8647504 (3.33%) |

| 4 | JS.IFrame.112 | 3918622 (1.51%) |

| 5 | JS.DownLoader.216 | 1382451 (0.53%) |

| 6 | JS.IFrame.167 | 705427 (0.27%) |

| 7 | JS.IFrame.95 | 642246 (0.25%) |

| 8 | BAT.Batalia.491 | 475531 (0.18%) |

| 9 | Trojan.IFrameClick.3 | 424833 (0.16%) |

| 10 | Trojan.PWS.Ibank.456 | 403856 (0.16%) |

| 11 | JS.IFrame.236 | 378860 (0.15%) |

| 12 | Trojan.MulDrop1.48542 | 368040 (0.14%) |

| 13 | JS.Autoruner | 336441 (0.13%) |

| 14 | Win32.HLLP.Whboy | 279385 (0.11%) |

| 15 | Trojan.Packed.20771 | 201975 (0.08%) |

| 16 | Trojan.Fraudster.261 | 193834 (0.07%) |

| 17 | Trojan.Hosts.5571 | 182009 (0.07%) |

| 18 | Trojan.DownLoad.968 | 163980 (0.06%) |

| 19 | Adware.Predictad.1 | 147480 (0.06%) |

| 20 | Win32.Siggen.8 | 142900 (0.06%) |

| Total analysés: | 357,755,042,533,173,265 |

| Total infectés: | 259,668,933 (0.00%) |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments