Revenir vers la liste d'actualités

Le 5 juin 2014

Situation virale

Le malware le plus répandu en mai 2014 selon les statistiques de l'utilitaire de traitement Dr.Web CureIt! reste le Trojan.Packed.24524 — un installateur de logiciels douteux. Il est suivi par le plug-in publicitaire Trojan.BPlug.48, et par le Trojan publicitaire Trojan.InstallMonster.51. Le tableau ci-dessous affiche la vingtaine de malwares les plus répandus selon les statistiques de Dr.Web CureIt! :

| Nom | Nombre | % |

|---|---|---|

| Trojan.Packed.24524 | 79800 | 6.15 |

| Trojan.BPlug.48 | 40224 | 3.10 |

| Trojan.InstallMonster.51 | 36990 | 2.85 |

| Trojan.BPlug.28 | 34587 | 2.67 |

| Trojan.BPlug.47 | 29347 | 2.26 |

| Trojan.Runner.27 | 28104 | 2.17 |

| Trojan.BPlug.35 | 25494 | 1.97 |

| Trojan.BPlug.17 | 24256 | 1.87 |

| Trojan.Popupads.15 | 14596 | 1.13 |

| Trojan.DownLoader11.3101 | 13940 | 1.07 |

| Trojan.Packed.25266 | 12322 | 0.95 |

| Trojan.LoadMoney.1 | 11811 | 0.91 |

| Trojan.MulDrop5.10078 | 11561 | 0.89 |

| Trojan.Ormes.2 | 11280 | 0.87 |

| Trojan.Triosir.1 | 10980 | 0.85 |

| Trojan.BPlug.46 | 10671 | 0.82 |

| Trojan.LoadMoney.262 | 10412 | 0.80 |

| Trojan.InstallMonster.61 | 10026 | 0.77 |

| Trojan.LoadMoney.15 | 9720 | 0.75 |

| BackDoor.Maxplus.24 | 8502 | 0.66 |

Botnets

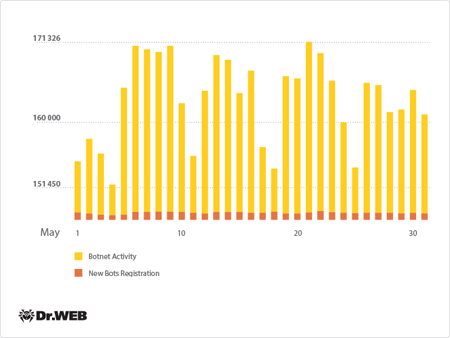

Le botnet enrôlant des ordinateurs sous Windows infectés par le virus de fichiers Win32.Rmnet.12 est toujours opérationnel. L'accroissement moyen quotidien du premier sous-botnet contrôlé par les spécialistes de Doctor Web était d'environ 165 000 machines infectées, ce qui est presque identique au chiffre du mois d’avril. L'évolution du premier sous-botnet est représentée sur le graphique ci-dessous :

Evolution du volume du botnet Win32.Rmnet.12 au mois de mai 2014 (1er sous-botnet)

L'accroissement moyen quotidien du deuxième sous-botnet Win32.Rmnet.12 était d'environ 250 000 machines infectées.

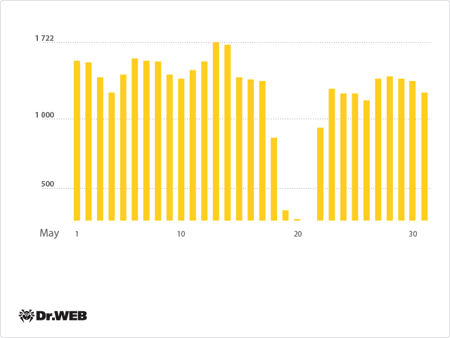

Le botnet Trojan.Rmnet.19 malveillant n’a pas disparu. L'évolution du volume de ce botnet est illustrée par le graphique ci-dessous :

Moyenne quotidienne de croissance du botnet Trojan.Rmnet.19

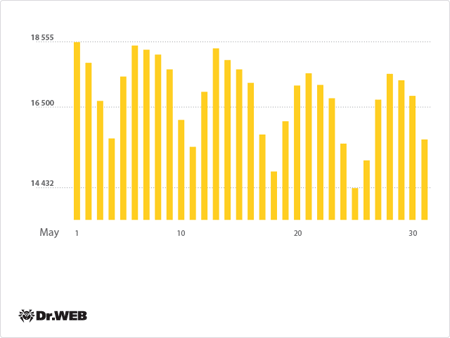

Le botnet BackDoor.Flashback.39, enrôlant des ordinateurs sous Mac OS X, continue à décliner : à la fin du mois de mai, le nombre total de mac contaminés était de 15 623, soit une réduction de 2 682 Mac par rapport au mois précédent. L'illustration ci-dessous montre l'activité actuelle du botnet :

Moyenne quotidienne de croissance du botnet BackDoor.Flashback.39

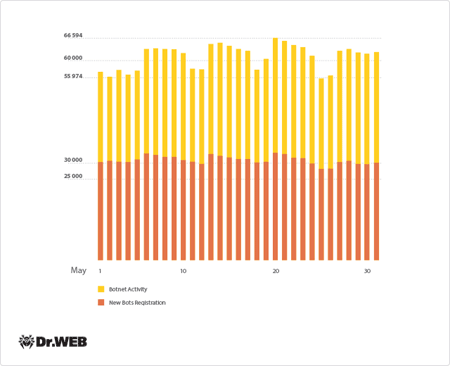

Au mois de mai, les spécialistes de Doctor Web ont analysé le virus de fichiers multi composants Win32.Sector. Sa fonctionnalité principale est de télécharger depuis un réseau P2P des fichiers exécutables et de les lancer sur les ordinateurs infectés. La particularité du botnet enrôlant les ordinateurs infectés par Win32.Sector est que ce virus n'a pas de serveurs de gestion, mais qu’il utilise la connexion avec les autres bots à l'aide de la liste des adresses IP des ordinateurs infectés. Le virus détermine si l'ordinateur utilise un réseau NAT (sinon le bot reçoit un ID unique) et reçoit la liste des adresses IP des autres PC infectés. Sa moyenne quotidienne de croissance est d'environ 60 000 ordinateurs infectés. L'évolution de l'activité du botnet Win32.Sector est représentée sur le diagramme ci-dessous :

Moyenne quotidienne de croissance du botnet Win32.Sector

Taïwan est relativement touché par le virus Win32.Sector l'Égypte et l'Inde le sont également.

Actuellement, les malfaiteurs utilisent le botnet organisé par Win32.Sector afin de distribuer les logiciels malveillants suivants :

- Trojan.PWS.Stealer.1630 — logiciel conçu pour voler les données confidentielles et les mots de passe ;

- Trojan.Mssmsgs.4048 — plug-in pour envoyer du spam ;

- Trojan.DownLoader8.17844 — http- et socks5-proxy ;

- Trojan.DownLoader10.49375 — http- et socks5-proxy ;

- Trojan.Siggen6.11882 — tunnel DNS (port 53 udp), tunnel ТСР (port 80);

- Trojan.Rbrute — Trojan conçu pour le piratage des routeurs Wi-Fi;

- Trojan.Proxy.26841 — tunnel pour le transfert du trafic http.

A la fin du mois, les spécialistes de Doctor Web on trouvé dans le réseau du Win32.Sector un nouveau module, conçu pour la recherche des ports RDP ouverts (3389) d'après la liste des adresses IP. Ce module a été baptisé Trojan.RDPCheck.

Pour plus d'infos sur l'architecture et la distribution de ce virus de fichier, consultez l'article correspondant sur le site de Doctor Web.

Linux est attaqué

Au mois de mai, Doctor Web a annoncé une croissance du nombre de logiciels malveillants ciblant les OS Linux, dont la plupart sont conçus pour lancer des attaques DDoS. Ainsi, Linux.DDoS.3 permet de lancer des attaques DDos sur un serveur spécifié via les protocoles TCP/IP (TCP flood), UDP (UDP flood), ainsi que d’envoyer des requêtes aux serveurs DNS afin d'augmenter l'efficacité des attaques (DNS Amplification). La modification Linux.DDoS.22, fonctionne avec les package d'installation Linux pour ARM, et la modification Linux.DDoS.24 infecte les postes de travail tournant sous les versions 32-bits de Ubuntu et CentOS.

Le groupe suivant de menaces, analysé par les spécialistes de Doctor Web au mois de mai, a reçu le nom Linux.DnsAmp. Certains logiciels malveillants de cette famille utilisent deux serveurs de gestion et peuvent infecter les versions Linux 32-bits (Linux.DnsAmp.1, Linux.DnsAmp.3, Linux.DnsAmp.5) et 64-bits (Linux.DnsAmp.2, Linux.DnsAmp.4).

Enfin, il faut mentionner le programme malveillant Linux.Mrblack, dont une modification est conçue pour les packages d'installation Linux ARM, l'autre - pour 32 bits. Ce Trojan lance des attaques DDoS via TCP/IP et HTTP. Il possède une architecture plutôt primitive et, comme d’autres menaces similaires, exécute les commandes reçues depuis un serveur de gestion.

Après la publication de l'article consacré à ces menaces, les spécialistes de Doctor Web ont ajouté de nouvelles menaces formant la famille Linux.BackDoor.Gates. Ces Trojans combinent les fonctions de bot DDoS et de backdoor classique. Un des représentants de cette famille fera l'objet d'une analyse dans un prochain article.

Et encore une fois les « encoders »

Au mois de mai, le support technique de Doctor Web a reçu 560 requêtes de victimes de Trojans encoders, dont plus de 100 victimes du Trojan.Encoder.293. Ce Trojan, écrit en Delphi, crypte les fichiers en deux étapes : d’abord à l'aide de l'algorithme XOR, puis à l'aide de la technologie RSA. Le Trojan.Encoder.293 ajoute aux fichiers cryptés l'extension Support@casinomtgox.com, ONE@AUSI.COM, two@AUSI.COM et three@ausi.com.

Les recherches des spécialistes de Doctor Web ont considérablement augmenté les possibilités de décrypter les fichiers portant les extensions susmentionnées, cryptés par le Trojan.Encoder.293, même s'il n'y a pas de copie du Trojan sur le disque dur. Si la copie est présente, tous les fichiers peuvent être décryptés.

Menaces ciblant Android

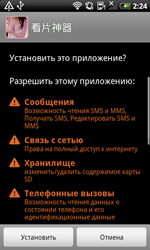

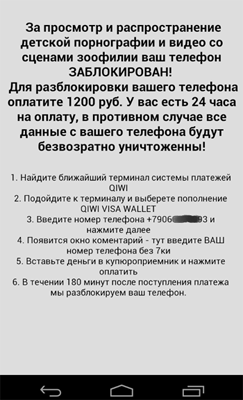

Au mois de mai 2014, les spécialistes ont détecté un certain nombre de menaces ciblant Android. Au début du mois, un Trojan Android.Locker.1.origin, conçu pour bloquer les appareils mobiles afin d'extorquer de l'argent pour le déblocage a été ajouté aux bases virales de Doctor Web. Selon son concept, ce logiciel devrait empêcher le système d'exploitation de fonctionner correctement en affichant une notification sur une supposée violation grave de la loi entraînant le blocage de l'appareil, mais en réalité le Trojan Android.Locker.1.origin, dans la plupart des cas, affichait seulement un écran blanc ou un écran de veille. Malgré tout, le blocage était efficace, car l'application affichait de temps en temps la notification en question et empêchait le fonctionnement correct du système.

Pour éliminer de telles menaces, il faut activer le mode sans échec et supprimer la menace. Dans certains cas, vous pouvez supprimer ce logiciel en accédant aux paramètres système, mais cela exige un certain savoir-faire et de la patience.

|

|

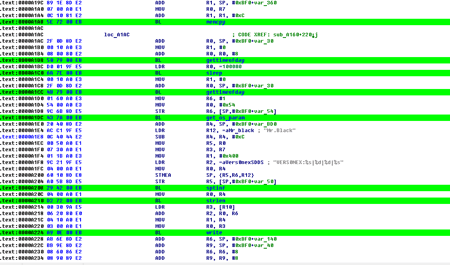

Le Trojan similaire Android.Locker.2.origin agissait de manière plus agressive. En plus de la fonctionnalité décrite plus haut, ce Trojan pouvait rechercher et crypter les fichiers de l'utilisateur (photos, vidéos, documents) en utilisant l'algorithme AES afin de lui extorquer de l'argent pour le décryptage. Les cibles de ce Trojan sont les fichiers portant les extensions .jpeg, .jpg, .png, .bmp, .gif, .pdf, .doc, .docx, .txt, .avi, .mkv, .3gp. En réalité, ce Trojan représente le premier Trojan-Encoder ciblant Android, ce qui indique un élargissement du champ d'activité des cybercriminels, qui tentent d’extorquer de l'argent aux utilisateurs à l'aide des Trojan-Encoder ciblant Windows.

Ce Trojan est capable de communiquer avec un serveur de gestion et d’envoyer les données sur le dispositif infecté (y compris, par exemple, l'identifiant IMEI).

Au milieu du mois, une nouvelle signature d’un représentant de la famille Android.MMarketPay a été ajoutée à la base virale de Doctor Web. Les Trojans de cette famille effectuent des achats automatiques de contenu sur des catalogues chinois.

|

|

Contrairement aux autres représentants de cette famille, le Trojan Android.MMarketPay.8.origin est conçu pour l'achat de cartes de jeu et peut éviter les mesures de protection existantes, telles que les CAPTCHA et les SMS de confirmation. En effet, pour reconnaître les CAPTCHA, le Trojan les télécharge sur le site d'un service spécialisé puis intercepte les SMS de contrôle et y répond automatiquement.

En Chine, c’est le Trojan Oldbot qui a été diffusé. La nouvelle modification Android.Oldboot.4.origin a été, comme auparavant, préinstallée dans plusieurs applications et conçue pour télécharger et installer d’autres applications.

Les malfaiteurs n'oublient pas le catalogue officiel d'applications Google Play. Les spécialistes de Doctor Web ont notamment trouvé un utilitaire qui possède une fonctionnalité masquée : via une commande du serveur, il pouvait envoyer des SMS payants, et télécharger et installer différentes applications. Comme l'utilisateur ne peut pas contrôler ces actions, ce logiciel a été ajouté à la base virale sous le nom Android.Backdoor.81.origin. Pour en savoir plus sur cette menace, consultez les informations publiées par Doctor Web.

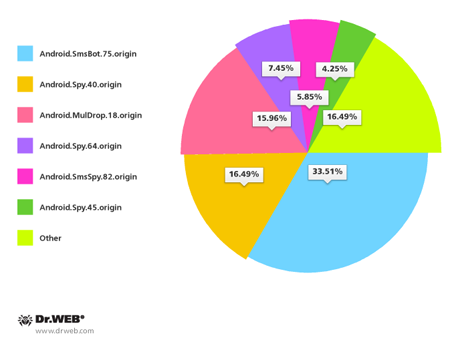

En Corée du Sud, les malfaiteurs continuent à propager des SMS indésirables. Les spécialistes de Doctor Web ont détecté plus de 180 cas d'envois de ce type contenant des liens vers les Trojans suivants : Android.SmsBot.75.origin (33,69%), Android.Spy.40.origin (16,58%), Android.MulDrop.18.origin (16,04%), Android.Spy.64.origin (7,49%), Android.SmsSpy.82.origin (5,88%) et Android.Spy.45.origin (4,28%).

Fichiers malveillants détectés dans le courrier électronique en mai 2014

| 01.05.2014 00:00 - 31.05.2014 23:00 | ||

| 1 | Trojan.DownLoad3.32784 | 0.84% |

| 2 | Trojan.Fraudster.778 | 0.64% |

| 3 | Trojan.PWS.Panda.5676 | 0.57% |

| 4 | Exploit.PDF.8011 | 0.56% |

| 5 | Trojan.PWS.Panda.7278 | 0.56% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.50% |

| 7 | Trojan.DownLoader11.8676 | 0.47% |

| 8 | PDF.FakeLink.1 | 0.45% |

| 9 | Trojan.DownLoad3.33216 | 0.45% |

| 10 | Trojan.DownLoad3.28161 | 0.45% |

| 11 | Trojan.DownLoad3.33354 | 0.45% |

| 12 | Trojan.SkypeSpam.11 | 0.44% |

| 13 | Exploit.CVE-2010-0188.9 | 0.42% |

| 14 | Trojan.PWS.Panda.4795 | 0.42% |

| 15 | Trojan.DownLoad3.33498 | 0.40% |

| 16 | Trojan.Packed.26775 | 0.39% |

| 17 | Win32.HLLM.MyDoom.33808 | 0.36% |

| 18 | Trojan.Fraudster.517 | 0.36% |

| 19 | Trojan.PWS.Panda.2401 | 0.34% |

| 20 | BackDoor.Comet.884 | 0.30% |

Fichiers malveillants détectés sur les ordinateurs des utilisateurs en mai 2014

| 01.05.2014 00:00 - 31.05.2014 23:00 | ||

| 1 | SCRIPT.Virus | 1.29% |

| 2 | Trojan.Packed.24524 | 0.59% |

| 3 | JS.Redirector.228 | 0.53% |

| 4 | Trojan.LoadMoney.262 | 0.46% |

| 5 | Tool.Unwanted.JS.SMSFraud.26 | 0.44% |

| 6 | Trojan.InstallMonster.51 | 0.43% |

| 7 | Trojan.MulDrop5.10078 | 0.40% |

| 8 | Adware.Downware.2095 | 0.37% |

| 9 | Adware.OpenCandy.4 | 0.37% |

| 10 | Adware.Downware.179 | 0.36% |

| 11 | JS.IFrame.566 | 0.34% |

| 12 | Adware.Toolbar.240 | 0.34% |

| 13 | Tool.Skymonk.14 | 0.33% |

| 14 | BackDoor.IRC.NgrBot.42 | 0.33% |

| 15 | Adware.OpenCandy.3 | 0.33% |

| 16 | Adware.NextLive.2 | 0.32% |

| 17 | Trojan.InstallMonster.209 | 0.31% |

| 18 | Adware.Conduit.33 | 0.30% |

| 19 | Trojan.InstallMonster.146 | 0.29% |

| 20 | Adware.Bandoo.13 | 0.29% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments