Spam SMS et Trojans ciblant Android en Corée du Sud : L'aperçu de Doctor Web pour le 2ème trimestre 2014

Top des actualités Doctor Web | Toutes les actualités | Alertes virales

le 31 juillet 2014

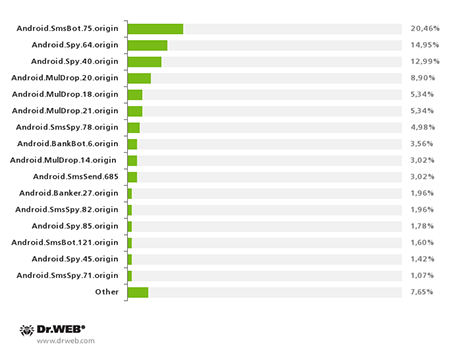

Parmi les menaces ciblant les utilisateurs sud coréens la plus intéressante est le Trojan Android.SmsBot.75.origin, dont la distribution a débuté en avril 2014. Selon les données des spécialistes de Doctor Web, les malfaiteurs ont effectué environ 40 envois de spam contenant des liens vers ce Trojan en plusieurs jours. Le nombre de victimes de ce malware peut dépasser plusieurs dizaines de milliers. En trois mois, le Trojan Android.SmsBot.75.origin a occupé la première place en Corée du Sud avec 20,46% des cas de détection.

Ce Trojan vole les contacts de la victime, puis les envoie au serveur des malfaiteurs et attend la commande qui va indiquer les paramètres des SMS que le Trojan doit envoyer (le numéro du destinataire et le texte). Cette fonctionnalité peut être utilisée, en particulier, pour voler de l'argent sur le compte bancaire de l'utilisateur via sa banque en ligne. Pour masquer le vol, le Trojan Android.SmsBot.75.origin peut bloquer les appels ou les SMS de confirmation de paiement. Таким образом, эта вредоносная программа может представлять существенную опасность финансовому благосостоянию пользователей. Pour en savoir plus sur cette menace, consultez les informations publiées par Doctor Web.

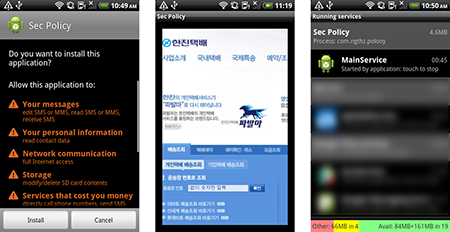

Il faut également prêter attention au malware Android.Banker.28.origin, un Trojan bancaire qui a plus de fonctionnalités. Comme beaucoup de logiciels malveillants similaires, le Trojan Android.Banker.28.origin est distribué via Google Play et demande les droits administrateur après son lancement afin de rendre sa suppression difficile. Pour passer inaperçu, ce Trojan affiche un message sur une erreur provoquée par une application et ayant causé sa suppression. Puis le malware commence son activité cachée.

En particulier, Android.Banker.28.origin vole les données confidentielles ( SMS, numéro de téléphone de la victime, certificats de sécurité de la banque stockés sur la carte mémoire du téléphone) et essaie d'accéder au compte bancaire de la victime. Le Trojan vérifie la présence d’applications de banques en ligne sud coréennes afin d'imiter leur fonctionnement pour voler des données confidentielles et les transmettre aux attaquants. Cette méthode diffère de celle utilisée par les Trojans bancaires qui suppriment l'application légitime en la remplaçant par une copie.

Pour réaliser ses fonctionnalités nocives, le Trojan peut lancer jusqu'à sept services système, dont certains sont activés par les malfaiteurs. De plus, le Trojan Android.Banker.28.origin peut envoyer des SMS contenants sa copie aux contacts de la victime, ce qui permet d'infecter plus d'appareils mobiles. Et finalement, le Trojan Android.Banker.28.origin essaie de trouver sur l'appareil le logiciel antivirus le plus populaire en Corée du Sud et de le supprimer.

Les modifications des Trojans ciblant Android les plus répandues dans le spam en Corée du Sud au deuxième trimestre de 2014 sont présentées dans le graphique ci-dessous.

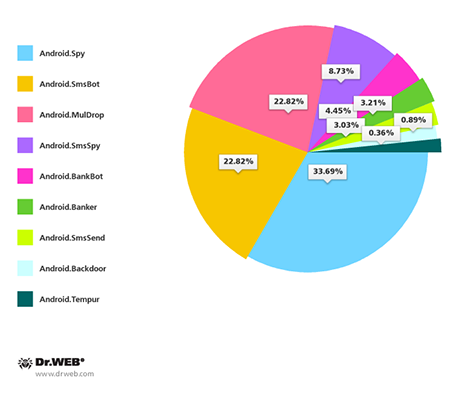

Les spécialistes de Doctor Web ont détecté les familles de Trojans suivantes : Android.BankBot, Android.SmsBot, Android.Backdoor, Android.MulDrop, Android.Banker, Android.SmsSpy, Android.Spy, Android.SmsSend et Android.Tempur. La répartition en pourcentage de ces familles est représentée par le graphique ci-dessous.

Les leaders du deuxième trimestre sont les familles Android.Spy, Android.SmsBot et Android.MulDrop qui ont partagé 80 % des cas de détection. Puis arrivent les familles suivantes : Les Trojans Android.SmsSpy avec 8,73% de cas, Android.BankBot — 4,45%, Android.Banker — 3,21%, Android.SmsSend — 3,03%, Android.Backdoor — 0,89%, Android.Tempur — 0,36% respectivement.

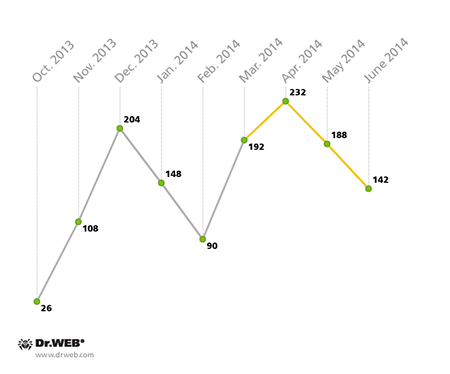

Selon les statistiques de Doctor Web, au cours du deuxième trimestre, 562 cas d'envois de spam visant à distribuer des SMS contenant un lien vers des Trojans ciblant Android ont été relevés en Corée du Sud. Par rapport au premier trimestre 2014, cela représente une augmentation de 30,7%. Au mois d'avril, les spécialistes ont détecté 232 envois, puis au mois de mai et juin leur nombre a décliné (188 et 142 respectivement). Le graphique ci-dessous montre la dynamique de ces envois de spam.

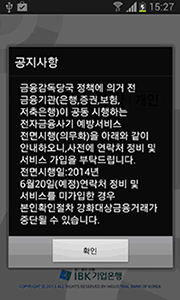

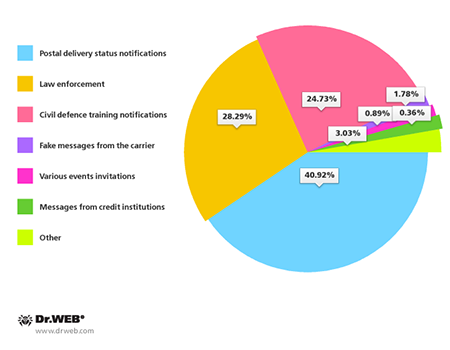

Les moyens de l'ingénierie sociale utilisés par les attaquants n'ont pas connu de changements considérables. Il s’agit le plus souvent de fausses notifications sur le statut d'un envoi postal, des messages informant sur une infraction à la loi ou des messages sur les actions de la Défense civile. De plus, les malfaiteurs ont utilisé de fausses invitations à des événements divers, ainsi que des messages " importants " provenant de la banque ou de l’opérateur mobile.

Les sujets des SMS utilisés pour distribuer des logiciels malveillants.

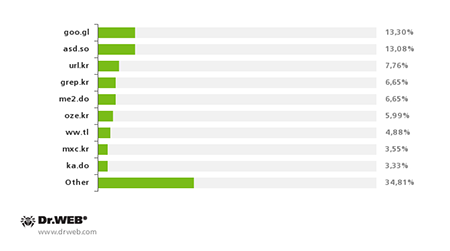

Dans 80% des cas, l'adresse web utilisée pour télécharger l'application malveillante a été masquée à l'aide de services de shortcuts (réduction de liens). Au total, les malfaiteurs ont utilisé 49 services de ce type, dont les plus populaires étaient goo.gl, asd.so, url.kr, grep.kr, me2.do et oze.kr.

Les services de réduction de liens les plus utilisés par les malfaiteurs.

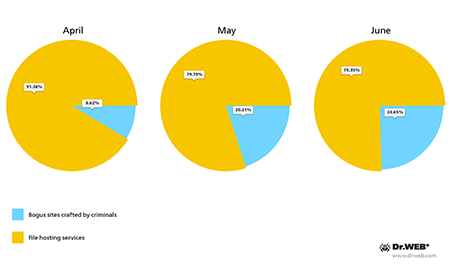

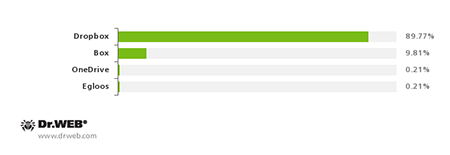

Les cybercriminels préfèrent stocker les malwares dans le Cloud, utilisé dans 83,45 % des cas. Les malfaiteurs utilisent les services Dropbox et Box (74,91% et 8,18%, respectivement). Toutefois, les malfaiteurs utilisent également leurs propres sites web pour stocker les malwares : si au début de l'année en cours leur nombre déclinait, au cours du deuxième trimestre, on a pu noter une dynamique inverse.

Les ressources web utilisées par les cybercriminels pour y placer des applications malveillantes.

Services Cloud utilisés par les cybercriminels pour y placer des Trojans Android

L'intérêt accru des malfaiteurs pour les utilisateurs d’appareils mobiles en Corée du Sud montre l’attraction importante que constitue le marché mobile pour les cybercriminels dans ce pays. 96% de toutes les menaces détectées ont été conçues pour voler des données confidentielles, y compris les logins et mots de passe d'accès aux comptes bancaires. 31% des Trojans ciblant Android pouvaient prendre le contrôle de l'appareil mobile infecté, et 26% pouvaient effectuer un envoi non autorisé de SMS.

L'augmentation de l'intérêt des malfaiteurs pour le secteur des services bancaires mobiles en Corée du Sud reflète une tendance internationale d'accroissement des risques d'utilisation de services de banque en ligne sur les appareils mobiles sous Android, c'est pourquoi les utilisateurs doivent être prudents, et utiliser un logiciel antivirus.