Aperçu viral d’août 2012: botnet, vulnérabilités Java et nouvelles menaces pour Android

Aperçus viraux | Top des actualités Doctor Web | Toutes les actualités | Alertes virales

Le 3 septembre 2012

Situation générale

Selon les statistiques de l’utilitaire Dr.Web CureIt! c’est le Trojan.Mayachok.1 qui est toujours leader en ce qui concerne les virus détectés sur les PC des utilisateurs, avec une augmentation de 6,5% dans les détections. Cette augmentation est peut être liée au fait que le Trojan.Mayachok.1 se propage désormais grâce à des sites proposant des logiciels empaquetés dans des archives payantes qui sont à leur tour détectées par Dr.Web comme Trojan.SMSSend.

Le nombre de Trojan.SMSSend n’a presque pas changé, mais cette menace est devenue beaucoup plus dangereuse. Les malfaiteurs proposent d’installer des logiciels connus en imitant l’interface de l'Assistant d’installation de ces logiciels. En lançant l’installation, l’utilisateur peut lire un message lui demandant d’entrer son numéro de téléphone pour ensuite recevoir un code de confirmation. Au lieu de télécharger le logiciel qu’il souhaitait, il se retrouve avec des fichiers n’ayant aucun rapport et se trouve surtout abonné à un service payant.

Les utilisateurs étant de plus en plus vigilants, les auteurs d’un soi-disant programme de partenariat, ZIPPRO, qui, au départ, proposaient le toolbar de la société @Mail.Ru «Спутник@Mail.Ru» et son navigateur «Интернет@Mail.ru», ont ensuite commencé à intégrer des Trojan.Mayachok.1 dans les archives contenant les logiciels. Le danger principal est qu'au moment du lancement du logiciel, le PC est déjà infecté, même si l'utilisateur ferme la fenêtre de l'archive payante immédiatement.

Avec un taux d’infection moindre mais tout de même à la deuxième place, vient le backdoor BackDoor.Butirat.91, un programme malveillant capable d'exécuter les commandes d’un serveur distant et de télécharger et lancer des fichiers sur le PC infecté. Le nombre de PC infectés par le BackDoor.Butirat.91 a augmenté de 41,8% au mois d’août 2012.

Voici les applications malveillantes les plus répandues détectées sur les PC des utilisateurs en août 2012 grâce à Dr.Web CureIt! :

| # | Nom | Type | Nombre de détections | %% |

|---|---|---|---|---|

| 1 | Trojan.Mayachok.1 | virus | 74701 | 6,90% |

| 2 | BackDoor.Butirat.91 | virus | 9667 | 0,89% |

| 3 | Trojan.SMSSend.2363 | virus | 5667 | 0,52% |

| 4 | Trojan.Carberp.30 | virus | 5421 | 0,50% |

| 5 | Trojan.Hosts.5940 | virus | 4025 | 0,37% |

| 6 | Trojan.Fraudster.292 | virus | 3772 | 0,35% |

| 7 | Win32.HLLW.Gavir.ini | virus | 3458 | 0,32% |

| 8 | BackDoor.Ddoser.131 | virus | 3180 | 0,29% |

| 9 | Win32.HLLP.Neshta | virus | 2941 | 0,27% |

| 10 | Win32.HLLM.Reset.395 | virus | 2580 | 0,24% |

C’est le backdoor BackDoor.Andromeda.22 qui est leader des détections dans le trafic de courriel. La deuxième et la troisième places sont occupées respectivement par les trojans Trojan.Oficla.zip et Trojan.Necurs.21, d’autres menaces se trouvant souvent dans le courriel sont Win32.HLLM.MyDoom.54464, Win32.HLLM.MyDoom.33808 et Win32.HLLM.Netsky.35328.

Botnets

Détecté il y a quatre mois, le Backdoor.Flashback.39 ciblant les Mac sévit toujours. A ce jour, il est composé de 126781 bots, ce qui représente 21711 bots en moins par rapport à fin juillet. Globalement, le nombre de bots reste à un niveau stable et diminue moins rapidement (en juillet le nombre de bots a diminué de 76524)..

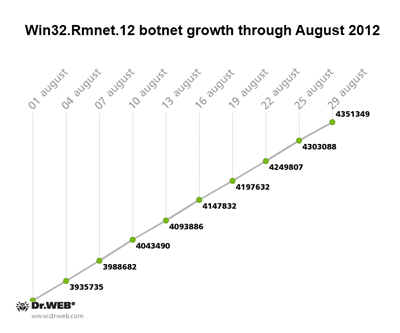

En ce qui concerne le nombre de bots dans le botnet Win32.Rmnet.12, il a fortement augmenté et dépassé les 4 millions avec 4,351,349 bots. L’augmentation a été de 480 000 bots en juillet, et de 500 000 en août. Voici l’évolution du nombre de bots pour Win32.Rmnet.12:

Le botnet reste dangereux surtout pour les habitants de l’Asie du Sud-Est : la plupart des infections concernent l’Indonésie, le Bangladesh, le Vietnam et l’Inde.

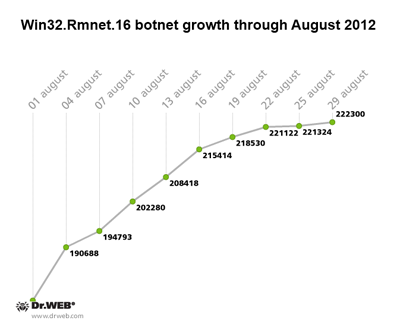

Le nombre de nœuds dans le botnet Win32.Rmnet.16 augmente également. Ainsi, 67 000 ordinateurs sont entrés dans le botnet en août, le nombre total étant de 222300 nœuds. Le chiffre de 1500-2000 nouveaux bots par jour commence à diminuer. Voici l’évolution du nombre de bots dans Win32.Rmnet.16.

Win32.Rmnet.16 ressemble beaucoup à Win32.Rmnet.12, mais il utilise une signature numérique et les adresses des serveurs distants sont générées selon un algorithme spécial. Le virus est capable d'exécuter des commandes distantes, notamment télécharger et lancer des fichiers, mettre à jour le virus, créer et envoyer des captures d'écran et même tuer l'OS. De plus, Win32.Rmnet.16 est capable d’arrêter les processus de la plupart des antivirus, ce qui prouve encore une fois le danger de cette menace.

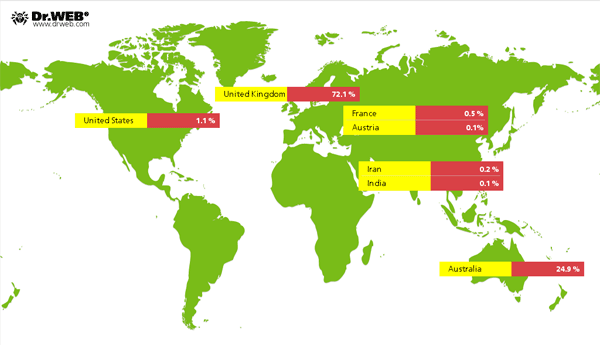

En ce qui concerne sa propagation géographique, 72,1% des bots se trouvent en Grande Bretagne, 24,9% en Australie. Voici le schéma illustrant le positionnement géographique de Win32.Rmnet.16.

Vulnérabilité critique Java

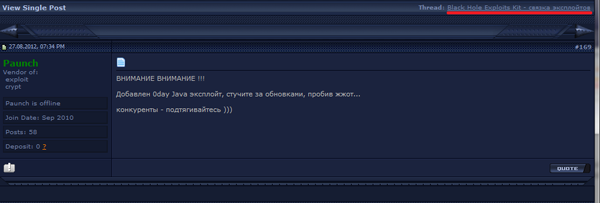

Dans la deuxième moitié du mois d'août, FireEye et d’autres éditeurs de logiciels antivirus ont annoncé la détection d’une vulnérabilité critique Java : Java Runtime Environment 1.7x, CVE-2012-4681. Les premières descriptions ont été publiées le 26 août et le lendemain, la vulnérabilité CVE-2012-4681 est entrée dans le pack d’exploits BlackHole Exploit Кit propagés par les malfaiteurs. Oracle a lancé une mise à jour le 30 août, ce qui signifie que les utilisateurs Java sont restés sans aucune protection durant 4 jours.

Doctor Web a réalisé une étude et a détecté un grand nombre de TDS (Traffic Direction System) profitant de la vulnérabilité pour rediriger les utilisateurs vers des sites propageant des logiciels malveillants. Dans un des cas, les malfaiteurs modifient les fichiers .htaccess sur les sites piratés. Les adresses des nœuds dans la chaîne des adresses qui redirigent l’utilisateur vers un site malveillant sont modifiées grâce à des scripts spéciaux une fois par heure. En même temps, l’URL de la fin de la chaîne des redirections dépend de l’OS de l’utilisateur. Ainsi, les utilisateurs de Mac OS X étaient redirigés sur le site (inactif à ce jour) depuis lequel le Backdoor.Flashback.39 a été installé, les utilisateurs de Linux se retrouvaient sur le site du moteur de recherche Find-and-Go, et les utilisateurs Windows sur une page contenant des exploits de toute sorte.

Le Trojan.Rodricter.21 est un programme qui se propage aujourd’hui grâce aux vulnérabilités Java. Il possède un grand nombre de fonctions, notamment celles de modifier les résultats de recherche dans les moteurs de recherche, de rediriger l’utilisateur vert d'autres sites etc. Une autre chaîne de redirection a également été détectée, dans ce cas c’est le Trojan.DownLoader6.29607 qui est installé sur le PC.

Doctor Web voit dans cette vulnérabilité Java un vrai danger pour les utilisateurs. Les analystes conseillent de bien mettre à jour le logiciel antivirus utilisé.

Menaces ciblant Android

Google Android a été très ciblé par les malfaiteurs au mois d’août. Un nombre important de sites Internet ont été piratés pour propager des logiciels malveillants ciblant les mobiles, en tout plus de 2000 sites russes ont été touchés, notamment des sites très visités. Les malfaiteurs redirigent les utilisateurs vers des sites proposant des logiciels malveillants comme Android.SmsSend. Lire plus ici.

Le trojan Android.SmsSend.186.origin a beaucoup été propagé en août. A la différence de la plupart des programmes de la famille Android.SmsSend, Android.SmsSend.186.origin pénètre sur les mobiles depuis un dropper contenant le trojan. Android.SmsSend.186.origin peut empêcher sa désinstallation. En savoir plus à ce sujet sur le site de Doctor Web.

Une autre menace ajoutée aux bases virales en août est Android.Luckycat.1.origin, un trojan volant les données de l’utilisateur (IMEI du mobile, numéro de téléphone, fichiers du mobile). De plus, Android.Luckycat.1.origin est capable d’exécuter les commandes des malfaiteurs. Un groupe entier de programmes malveillants, Zeus/SpyEye, a été détecté, il s’agit de trojan voleurs de mots de passe. La version du trojan ciblant Android appartenant à ce groupe a été ajoutée aux bases sous le nom Android.Panda.2.origin, celle ciblant les BlackBerry — BlackBerry.Panda.1, BlackBerry.Panda.2 et BlackBerry.Panda.3.

Un nouveau trojan downloader a été détecté en août, Android.DownLoader.5.origin, Les utilisateurs japonais d’Android ont été attaqués par le spam et un grand nombre de programmes espion ont également été ajoutés aux bases virales Doctor Web, notamment FinSpy pour Android, Symbian OS et iOS.

Trojan.Mayachok.17516, la menace du mois.

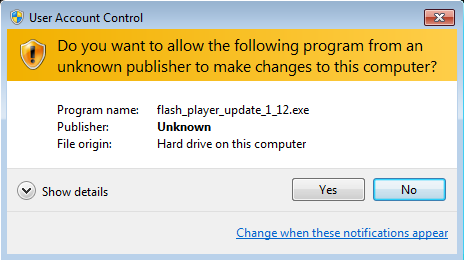

La nouvelle modification du Trojan.Mayachok, Trojan.Mayachok.17516 est le trojan le plus intéressant d’août 2012. Trojan.Mayachok.17516 est une bibliothèque dynamique installée dans l'OS à l'aide d'un dropper qui, étant un fichier exécutable, décode et copie cette bibliothèque sur le disque. Si la fonction du contrôle des comptes utilisateurs est activée dans l’OS, le dropper sauvegarde une copie de lui-même dans le dossier temporaire flash_player_update_1_12.exe et lance le fichier exécutable.

Si le lancement est réussi, ce fichier exécutable décrypte la bibliothèque comportant le trojan et l'enregistre dans un des dossiers système sous un nom aléatoire. Les bibliothèques malveillantes existent pour les versions 32- et 64- bits Windows. Ensuite, le dropper enregistre la bibliothèque dans la base de registre et redémarre le PC.

Les fonctionnalités principales du Trojan.Mayachok.17516 sont le téléchargement et le lancement des fichiers exécutables et l’interception des fonctions réseau des navigateurs. En utilisant le processus explorer.exe, Trojan.Mayachok.17516 lance les navigateurs à l’insu de l'utilisateur pour augmenter la fréquentation de certaines pages web choisies par les pirates. Le processus infecté svchost.exe assure la connexion avec le serveur distant ainsi que le téléchargement des fichiers de configuration et les mises à jour. Les malfaiteurs reçoivent les données sur l’OS, les navigateurs Internet installés etc, sur le PC infecté. La signature de cette menace a été ajoutée aux bases virales Dr.Web. Trojan.Mayachok.17516 n’est pas dangereux pour les utilisateurs Dr.Web..

Autres menaces

Dans la deuxième moitié du mois d’août, nous avons vu se propager le trojan BackDoor.IRC.Codex.1, qui utilise la technologie IRC (Internet Relay Chat) pour coordonner son fonctionnement, IRC étant un protocole permettant un échange de messages en temps réel. BackDoor.IRC.Codex.1 est capable de lancer des fichiers téléchargés depuis Internet sur le PC, de participer à des attaques DDoS et de voler les mots de passe des clients FTP et des données entrées dans les formulaires en ligne. Lire plus à ce sujet dans notre article.

Il est à noter également que les auteurs du "programme partenaire” Zippro permettant aux utilisateurs de télécharger des archives contenant divers logiciels depuis leur site ont crée un nouveau trojan Trojan.Zipro.

Le 22 août, Doctor Web a annoncé la détection d’un backdoor multiplateforme capable de fonctionner sous Linux et Mac OS X. Ce programme malveillant vole les mots de passe de nombreuses applications Internet. BackDoor.Wirenet.1 est le premier trojan capable de fonctionner sous Linux et Mac OS X. Les auteurs de ce virus le vendent comme programme espion, de plus une version de BackDoor.Wirenet.1 pour les OS Solaris et Microsoft Windows existe déjà.

Des auteurs de virus chinois ont surpris les experts Doctor Web en créant un bootkit et un rootkit en même temps, à plusieurs composants et capable d'infecter le MBR, le Trojan.Xytets. Le programme malveillant Trojan.Xytets contient 8 modules. Il est capable de résister à un débugger, d’infecter le MBR et de dissimuler les traces de sa présence sur le PC. Le nombre de fonctionnalités de ce trojan est impressionnant.

Fichiers malveillants détectés dans le courrier électronique en août 2012

| 01.08.2012 00:00 - 31.08.2012 15:00 | ||

| 1 | BackDoor.Andromeda.22 | 1.97% |

| 2 | Trojan.Oficla.zip | 1.70% |

| 3 | Exploit.BlackHole.12 | 1.45% |

| 4 | JS.Redirector.130 | 1.00% |

| 5 | Trojan.Necurs.21 | 0.90% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.90% |

| 7 | Win32.HLLM.MyDoom.33808 | 0.69% |

| 8 | Win32.HLLM.Netsky.35328 | 0.45% |

| 9 | SCRIPT.Virus | 0.42% |

| 10 | Win32.HLLM.Beagle | 0.42% |

| 11 | Trojan.Fakealert.32747 | 0.31% |

| 12 | Trojan.PWS.Panda.655 | 0.31% |

| 13 | Exploit.IframeBO | 0.24% |

| 14 | Win32.HLLM.Netsky.18516 | 0.24% |

| 15 | Trojan.PWS.Panda.786 | 0.24% |

| 16 | W97M.Keylog.1 | 0.24% |

| 17 | Trojan.DownLoader1.64229 | 0.24% |

| 18 | Trojan.Winlock.3020 | 0.24% |

| 19 | BackDoor.Bebloh.17 | 0.24% |

| 20 | Trojan.PWS.Panda.547 | 0.21% |

Fichiers malveillants détectés sur les ordinateurs des utilisateurs en août 2012

| 01.08.2012 00:00 - 31.08.2012 15:00 | ||

| 1 | SCRIPT.Virus | 0.50% |

| 2 | Trojan.Fraudster.329 | 0.48% |

| 3 | Trojan.Fraudster.256 | 0.44% |

| 4 | Adware.Downware.179 | 0.42% |

| 5 | Tool.Unwanted.JS.SMSFraud.10 | 0.38% |

| 6 | Trojan.Mayachok.1 | 0.36% |

| 7 | Trojan.SMSSend.2925 | 0.36% |

| 8 | Trojan.Fraudster.296 | 0.34% |

| 9 | Win32.HLLM.Graz | 0.33% |

| 10 | Trojan.Fraudster.320 | 0.29% |

| 11 | Win32.HLLW.Autoruner.59834 | 0.29% |

| 12 | Win32.HLLW.Shadow | 0.28% |

| 13 | Adware.Downware.316 | 0.26% |

| 14 | Adware.Downware.426 | 0.25% |

| 15 | Tool.Unwanted.JS.SMSFraud.15 | 0.24% |

| 16 | Trojan.Fraudster.261 | 0.24% |

| 17 | Tool.Skymonk.1 | 0.23% |

| 18 | Exploit.CVE2012-1723.13 | 0.22% |

| 19 | Tool.InstallToolbar.88 | 0.22% |

| 20 | Adware.Downware.353 | 0.22% |