Un nouveau Trojan extorqueur installe un mot de passe sur les appareils Android

Top des actualités Doctor Web | Toutes les actualités | Alertes virales

Le 10 septembre 2014

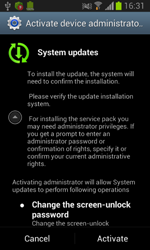

Ce nouveau Trojan ajouté à la base de données virales Dr.Web sous le nom Android.Locker.38.origin est un représentant de la famille déjà importante des programmes malveillants bloquant les appareils mobiles et exigeant une rançon pour leur déverrouillage. Cet extorqueur Android est diffusé par les pirates sous forme de mise à jour système et une fois lancé sur l'appareil, il demande l'accès aux fonctions administrateur de l'appareil. Ensuite, le Trojan simule le processus d'installation d'une mise à jour, efface son icône de l'écran d'accueil, puis informe un serveur distant de la réussite de la contamination et attend de nouvelles instructions.

|

|

|

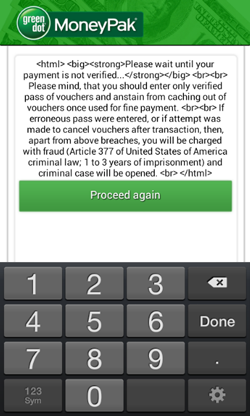

La commande pour verrouiller l'appareil ciblé peut être effectuée par les malfaiteurs sous forme de requête JSON depuis un serveur Web ainsi que sous forme de SMS contenant une directive set_lock. Comme beaucoup de Trojans de la famille Android.Locker, Android.Locker.38.origin verrouille l'appareil en affichant un message avec une demande de rançon, et il est presque impossible de fermer ce message.

Toutefois, si l'utilisateur essaie encore de supprimer le programme extorqueur et qu'il tente de révoquer les droits administrateur de ce programme malveillant, Android.Locker.38.origin réalise un niveau de verrouillage supplémentaire, ce qui le distingue des autres menaces Android similaires.

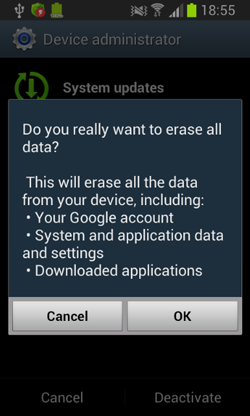

D'abord, le Trojan, met l'appareil en mode veille en bloquant son écran à l'aide de la fonction standard de l’OS. Si l’écran est débloqué, le malware affiche une fausse alerte sur la suppression de toutes les informations stockées dans la mémoire de l'appareil.

Si cette l'action est confirmée, l'écran de l'appareil est verrouillé à nouveau, et le Trojan active la fonction de protection par mot de passe embarquée dans le système d'exploitation, en quittant le mode veille. Peu importe si cette fonction a été utilisée précédemment ou pas, le programme malveillant installe pour le déblocage de l'appareil son propre mot de passe constitué d'une combinaison numérique "12345". Ainsi, un Smartphone ou une tablette Android contaminés sont verrouillés de façon permanente jusqu'à ce que le paiement soit reçu par les pirates (les malfaiteurs peuvent déverrouiller l'appareil avec la commande set_unlock) ou jusqu'au moment où l'utilisateur fait un hard reset de l'appareil.

A part le blocage des appareils mobiles, Android.Locker.38.origin peut également agir comme un bot SMS qui réalise, selon les commandes des pirates, des envois de SMS, entraînant des pertes financières supplémentaires.

Les utilisateurs de Dr.Web pour Android sont protégés contre ce malware.