Le Trojan.Rodricter se propage grâce à une vulnérabilité Java critique

Toutes les actualités | Alertes virales

Le 5 septembre 2012

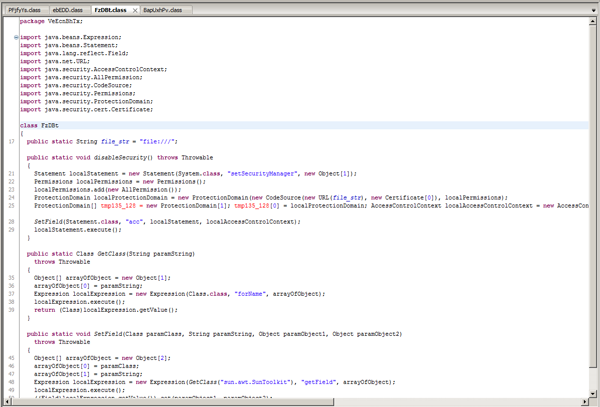

Les malfaiteurs profitent des sites piratés en modifiant le fichier .htaccess. pour assurer la propagation de programmes malveillants et Doctor Web a détecté un grand nombre de TDS (Traffic Direction System) profitant de la vulnérabilité pour rediriger les utilisateurs vers des sites propageant des logiciels malveillants. Les adresses des nœuds dans la chaîne des adresses qui redirigent l’utilisateur vers un site malveillant sont modifiées grâce à des scripts spéciaux une fois par heure. Les pages web piratées profitent de deux vulnérabilités en même temps : CVE-2012-1723 et CVE-2012-4681. L'exploit utilisé par les pirates dépend de la version de Java Runtime: 7.05 et 7.06, c’est la vulnérabilité CVE-2012-4681 qui permet d’éviter le système de sécurité.

Si le trojan parvient à passer outre le système de sécurité, Java applet décode le fichier class, dont l’objectif principal est de télécharger et de lancer des fichiers exécutables. C'est ainsi que les malfaiteurs propagent le programme malveillant Trojan.Rodricter.21.

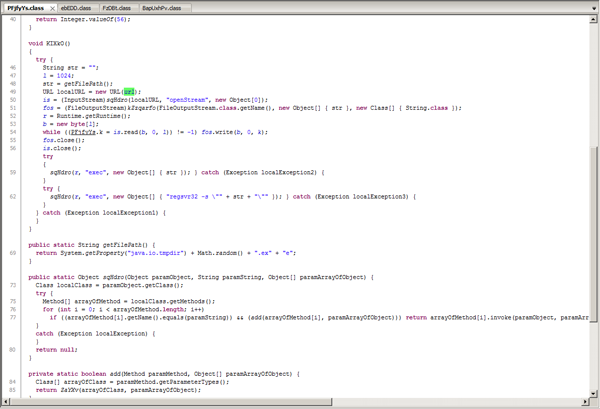

Le Trojan.Rodricter.21 utilise les technologies rootkit et contient plusieurs composants. Ainsi, le dropper de ce programme malveillant vérifie s’il y a un antivirus ou un débugger dans l’OS et cherche ensuite à augmenter ses droits en profitant notamment des vulnérabilités de l’OS. Si le contrôle des comptes utilisateurs est activé sur le PC, le trojan désactive UAC. Ensuite, tout dépend de ses droits dans l’OS.

Le Trojan.Rodricter.21 sauvegarde sur le disque son composant principal et s’il a suffisamment de droits, il infecte un des drivers standards Windows pour cacher son composant principal. Pour cette raison, il peut être considéré comme un rootkit. De plus, le trojan est capable de modifier les configurations des navigateurs Microsoft Internet Explorer et Mozilla Firefox, ainsi, dans Mozilla Firefox, il peut créer un dossier \searchplugins\ c'est-à-dire un plugin supplémentaire pour les recherches puis remplacer le User-Agent et les options de recherche. Le résultat est que toutes les recherches de l’utilisateur se présentent sous la forme : http://findgala.com/?&uid=%d&&q={поисковый запрос}, où %d — est un identificateur unique du trojan. Trojan.Rodricter.21 modifie également le fichier hosts en y entrant les adresses des sites piratés.

Le module principal du Trojan.Rodricter.21 est un fichier exécutable qui est sauvegardé dans le dossier temporaire, il sert à modifier le trafic de l’utilisateur et à y intégrer le contenu des pirates.

La signature de cette menace a été ajoutée aux bases virales Dr.Web et le mécanisme de traitement dans l’utilitaire Dr.Web CureIt! Les spécialistes Doctor Web conseillent aux utilisateurs de lancer les mises à jour nécessaires et surtout celles de Runtime Environment.