Revenir vers la liste d'actualités

Le 1er novembre 2012

Situation virale

D’après les statistiques de l’utilitaire de traitement Dr.Web CureIt!, toutes les modifications du Trojan.Mayachok restent en tête des détections. Le premier programme malveillant détecté sur les disques durs est BackDoor.IRC.NgrBot.42, justement propagé par Mayachok. Les fichiers malveillants profitant de la vulnérabilité Java Runtime Environment (JRE) Exploit.CVE2012-1723.13 sont à la deuxième place, le trojan Trojan.Mayachok.17994 est à la troisième place, et le leader de l’été, Trojan.Mayachok.1, est désormais le quatrième. Les nombreuses modifications du Trojan.SMSSend, ainsi que celles des programmes malveillants Win32.HLLP.Neshta (détecté pour la première fois en 2005), Trojan.Mayachok.17986, Win32.Sector.22, BackDoor.IRC.NgrBot.146 et BackDoor.Butirat.201 se distinguent également. Voici le tableau reflétant le top 10 des menaces détectées par l’utilitaire Dr.Web CureIt!.

| MENACE | % |

|---|---|

| Trojan.MayachokMEM.4 | 2,34 |

| BackDoor.IRC.NgrBot.42 | 2,18 |

| Exploit.CVE2012-1723.13 | 1,64 |

| Trojan.Mayachok.17994 | 1,47 |

| Trojan.Mayachok.1 | 1,29 |

| Java.Downloader.697 | 1,18 |

| Trojan.SMSSend.2363 | 0,96 |

| Win32.HLLP.Neshta | 0,93 |

| Trojan.Mayachok.17986 | 0,82 |

| Win32.Sector.22 | 0,71 |

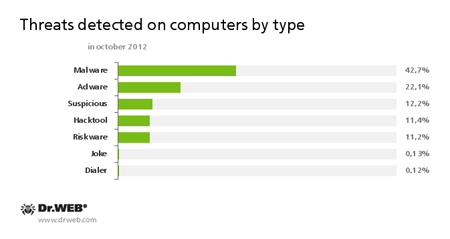

Voici le schéma par type de menace :

Botnets

Les spécialistes de Doctor Web continuent à surveiller l'évolution du nombre de bots dans les botnets les plus importants à ce jour. Ainsi, Backdoor.Flashback.39, avec les bots sous Mac OS X n’a pas énormément diminué : le 30 octobre 2012, le nombre de mac-bots était de 105730, ce nombre étant de 109372 au 30 septembre 2012. On ne constate pas non plus d’augmentation du nombre de bots dans ce botnet, mais visiblement, de nombreux utilisateurs de macs infectés n’ont pas procédé à une analyse antivirale de leurs ordinateurs.

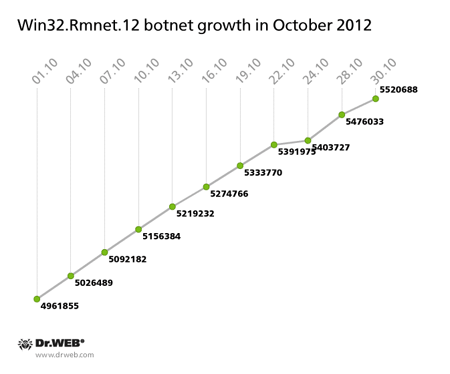

Comme nous l’avons déjà pronostiqué, le botnet Win32.Rmnet.12 a effectivement dépassé le nombre de 5 millions de bots, et à lafin du mois, le nombre a atteint les 5 millions et demi de postes de travail infectés, avec un rythme d’évolution supérieur à celui de septembre. La courbe d’évolution du nombre de bots est disponible sur le schéma ci-dessous :

Le virus Win32.Rmnet.12 menace surtout les ordinateurs en Asie, mais nous avons également détecté des cas d'infection en Russie (132445 bots en Russie, 2,39% du botnet)..

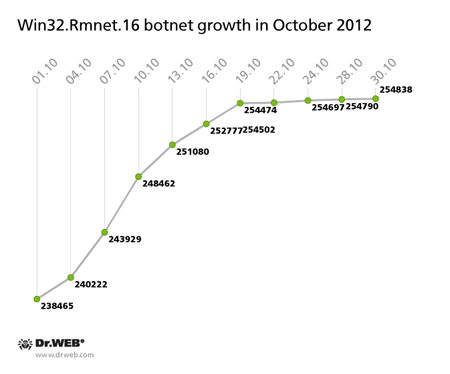

Le botnet Win32.Rmnet.16 évolue également. Le nombre total de bots au 30 octobre 2012 est de 254838 PC infectés, ce qui représente 16373 PC en moins par rapport au début du mois.

Spam malveillant

En octobre 2012, nous avons détecté une propagation de messages spam en russe via Skype. Les malfaiteurs envoyaient un lien court créé via le service goo.gl. A l’ouverture de ce lien, une archive zip contenant le programme malveillant BackDoor.IRC.NgrBot.146 était téléchargée sur le PC de l'utilisateur. C’est le programme malveillant Trojan.Spamlink.1 qui a effectué cette diffusion de spam.

Fin octobre, nous avons détecté du spam envoyé par e-mail au nom de Amazon.com, Microsoft, FedEx, PayPal et de nombreuses compagnies aériennes, proposant de confirmer la réservation d’un billet d’avion. Dans la plupart des cas, ces messages contiennent un lien qui redirige l’utilisateur vers une autre page web qui à son tour fait télécharger sur le PC un fichier avec un scénario Java afin d’assurer l’infection du PC par le BackDoor.Andromeda.22 et le Trojan.Necurs.97. Doctor Web a déjà parlé en détails de ces menaces dans ses actualités, mais conseille encore une fois aux utilisateurs de rester vigilants et de ne pas ouvrir les liens dans les messages reçus de sources inconnues.

A la fin du mois, du spam par SMS au nom de Doctor Web a été détecté, dans lequel les pirates demandaient aux utilisateurs de se désabonner du service alors qu’en réalité, ils forçaient l'utilisateur à s'abonner à un service payant inexistant. Les spécialistes de Doctor Web ont immédiatement ajouté les sites malveillants dans les bases Dr.Web.

Menaces pour Android

En ce qui concerne Android, le mois d’octobre peut être considéré comme assez calme. Les bases Dr.Web ont tout de même reçu quelques nouvelles signatures d’Android.SmsSend. Nous vous rappelons que ce sont des programmes qui abonnent l’utilisateur à des SMS chers.

La signature du trojan Android.FakeLookout.1.origin qui se propageait via le catalogue Google Play sous forme de mise à jour a également été ajoutée. Ce programme malveillant est capable de voler les SMS et les fichiers depuis la carte mémoire et de les transmettre à un serveur distant. Cette menace n'est pas très dangereuse, car avant qu'il ne soit supprimé, seules 50 personnes l'ont installé.

De plus, nous avons détecté une nouvelle modification du programme malveillant Android.Gongfu, ajoutée aux bases virales sous le nom Android.Gongfu.10.origin.

Menace du mois: Trojan.GBPBoot.1

L’une des menaces les plus intéressantes du mois est le trojan Trojan.GBPBoot.1.

Vu ses fonctions malveillantes, on aurait pu croire que c'est un trojan assez primitif : il est capable de télécharger et de lancer sur l'ordinateur infecté des fichiers exécutables et des programmes malveillants se trouvant sur un serveur distant et non sur le PC infecté. Mais ce qui nous intéresse, c’est sa particularité, puisqu’il est capable de lutter contre sa suppression.

Le Trojan.GBPBoot.1 possède plusieurs modules. Le premier infecte le MBR puis sauvegarde son module installateur, son module d'auto-restauration, une archive avec un fichier explorer.exe et ses données de configuration. Ensuite, il sauvegarde une copie de l'installateur dans le dossier système, lance cette copie et supprime le fichier installateur de départ.

Suite à son lancement, l'installateur sauvegarde un fichier de configuration et une bibliothèque dynamique dans le dossier système, il enregistre la bibliothèque en tant que service système. Ensuite l'installateur lance ce service et s'auto-supprime.

Le service système créé par l'installateur lance un fichier de configuration (ou lit les données de configuration déjà enregistrées sur le disque par un dropper), établit une connexion avec le serveur distant et lui envoie les données de l'OS infecté puis cherche à télécharger des fichiers exécutables depuis le serveur. Si le téléchargement échoue, le trojan cherche à les télécharger de nouveau suite au redémarrage de l'OS.

Si le fichier de service système est supprimé (par exemple lors du scan antivirus), le mécanisme d'auto-restauration s'active. En utilisant le MBR infecté, lors du démarrage du PC, le trojan lance une procédure de recherche de fichiers de service système: les fichiers NTFS et FAT32. Si ces fichiers ne sont pas détectés, le Trojan.GBPBoot.1 écrase le fichier explorer.exe avec un ficher à lui, qui contient un mécanisme d'auto-restauration, le trojan sera alors lancé en même temps que l'OS Windows. Ainsi, le processus explorer.exe infecté recontamine le PC puis restaure et lance le processus explorer.exe non infecté. Ainsi, le scan de l'OS par un antivirus ne sera pas toujours efficace car le trojan pourra se restaurer. .

Le logiciel Dr.Web prévoit un mécanisme de traitement de cette menace qui permet notamment de traiter le MBR infecté par Trojan.GBPBoot.1 Plus de détails ici.

Autres menaces d’octobre

Début octobre, Doctor Web a détecté la propagation du programme malveillant Trojan.Proxy.23012, censé diffuser du spam. Plus d’informations à ce sujet sur le site news.drweb.com.

Un article est consacré au downloader Trojan.PWS.Panda.2395 qui s’est largement propagé en octobre. Ce programme malveillant possède un mécanisme d'infection très développé.

Fichiers malveillants détectés dans le courrier électronique en octobre 2012

| 01.10.2012 00:00 - 31.10.2012 23:00 | ||

| 1 | Trojan.Necurs.97 | 1.40% |

| 2 | Trojan.Oficla.zip | 1.20% |

| 3 | JS.Redirector.145 | 1.13% |

| 4 | Trojan.PWS.Stealer.946 | 0.84% |

| 5 | JS.Redirector.150 | 0.80% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.58% |

| 7 | Exploit.CVE2010-3333.6 | 0.53% |

| 8 | BackDoor.Andromeda.22 | 0.53% |

| 9 | Trojan.PWS.Panda.786 | 0.47% |

| 10 | Trojan.DownLoader6.56603 | 0.47% |

| 11 | Win32.HLLM.MyDoom.33808 | 0.42% |

| 12 | Trojan.Siggen4.25819 | 0.42% |

| 13 | BackDoor.Kuluoz.3 | 0.38% |

| 14 | Trojan.Packed.18626 | 0.36% |

| 15 | Trojan.DownLoader7.6770 | 0.31% |

| 16 | Win32.HLLM.Beagle | 0.31% |

| 17 | Win32.HLLM.Netsky.35328 | 0.29% |

| 18 | Trojan.PWS.UFR.2334 | 0.29% |

| 19 | Trojan.Winlock.6566 | 0.27% |

| 20 | SCRIPT.Virus | 0.24% |

Fichiers malveillants détectés sur les ordinateurs des utilisateurs en octobre 2012

| 01.10.2012 00:00 - 31.10.2012 23:00 | ||

| 1 | Adware.Downware.533 | 0.82% |

| 2 | SCRIPT.Virus | 0.51% |

| 3 | Tool.Unwanted.JS.SMSFraud.10 | 0.38% |

| 4 | Adware.Downware.179 | 0.34% |

| 5 | Tool.Skymonk.6 | 0.31% |

| 6 | Trojan.Fraudster.329 | 0.31% |

| 7 | Trojan.Fraudster.296 | 0.30% |

| 8 | Adware.Downware.426 | 0.29% |

| 9 | Win32.HLLW.Autoruner.59834 | 0.27% |

| 10 | Win32.HLLW.Shadow | 0.27% |

| 11 | Tool.Unwanted.JS.SMSFraud.15 | 0.26% |

| 12 | Trojan.Fraudster.320 | 0.26% |

| 13 | Trojan.Fraudster.344 | 0.25% |

| 14 | Trojan.Fraudster.347 | 0.25% |

| 15 | Adware.InstallCore.53 | 0.25% |

| 16 | Trojan.Siggen4.23472 | 0.24% |

| 17 | JS.IFrame.317 | 0.23% |

| 18 | Exploit.CVE2012-1723.13 | 0.23% |

| 19 | Trojan.SMSSend.2363 | 0.23% |

| 20 | Adware.Downware.316 | 0.23% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments