Nouveau botnet ciblant Mac OS X

Top des actualités Doctor Web | Toutes les actualités | Alertes virales

Le 29 septembre 2014

Les malfaiteurs ont utilisé les langues C++ et Lua, ainsi que la cryptographie. Lors de son installation, le Trojan se décompresse dans le dossier /Library/Application Support/JavaW, puis le dropper crée à la volée le fichier plist afin d'assurer le démarrage automatique du logiciel malveillant.

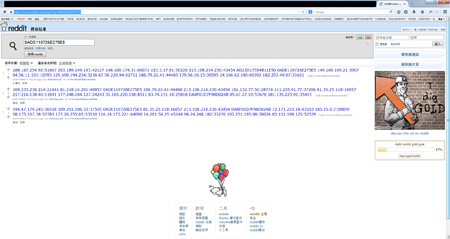

Au moment du premier démarrage, le Mac.BackDoor.iWorm sauvegarde ses données de configuration dans un fichier séparé et essaie de lire le contenu du dossier /Library pour obtenir la liste des applications installées avec lesquelles le backdoor n'interagira plus. S'il n'a pas réussi à trouver les répertoires « indésirables », le bot reçoit à l'aide de fonctions systèmes le nom du dossier personnel de l'utilisateur Mac OS X sous le nom duquel il a été lancé, y vérifie la présence de son fichier de configuration et y enregistre toutes les données nécessaires à son fonctionnement. Puis Mac.BackDoor.iWorm ouvre sur l'ordinateur infecté un port et attend une connexion entrante, envoie une requête à une ressource Internet pour une liste d'adresses de serveurs de gestion, puis se connecte à ces serveur afin de recevoir les commandes. Il est à noter qu'afin de recevoir la liste d'adresses des serveurs de gestion, le bot se réfère au service de recherche reddit.com, en indiquant comme requête les valeurs hexadécimales des 8 premiers octets du hachage MD5 de la date actuelle. Selon les résultats de la recherche, reddit.com donne une page web avec la liste des serveurs de gestion de botnets et les ports que les pirates publient sous la forme de commentaires pour le sujet « minecraftserverlists » au nom d'utilisateur « vtnhiaovyd »:

Le Trojan essaie d'établir la connexion avec les serveurs de gestion en recherchant d'une manière aléatoire les 29 premières adresses de la liste reçue et envoie des requêtes à chacun d'eux. Il répète toutes les 5 minutes les requêtes au site reddit.com afin de recevoir une nouvelle liste.

Lors de l'établissement de la connexion avec un serveur de gestion dont l'adresse est sélectionnée dans la liste à l'aide d’un algorithme spécial, le Trojan tente de déterminer si cette adresse est ajoutée à la liste d'exclusions, et partage avec le serveur un ensemble de données grâce auxquelles l'authenticité de l'hôte distant est vérifiée en utilisant une série de transformations mathématiques. Si la vérification est réussie, le bot envoie au serveur distant le numéro du port ouvert sur l'ordinateur infecté et son identifiant unique et attend les commandes.

Mac.BackDoor.iWorm est capable d'exécuter deux types de commandes : diverses directives selon les données binaires entrantes ou Lua-scripts. Les commandes de base du backdoor pour les Lua-scripts afin d'effectuer les opérations suivantes :

- obtenir le type de système d'exploitation ;

- obtenir la version du bot ;

- obtenir l’UID du bot ;

- obtenir la valeur du paramètre du fichier de configuration ;

- indiquer la valeur du paramètre du fichier de configuration ;

- effacer les données de configuration de tous les paramètres ;

- obtenir la durée d’activité du bot (uptime) ;

- envoyer une requête GET ;

- télécharger un fichier ;

- ouvrir le socket pour la connexion entrante et exécuter la commande reçue ;

- exécuter la commande système ;

- faire une pause (sleep) ;

- ajouter le nœud selon l’IP dans la liste des nœuds " interdits " ;

- effacer la liste des nœuds " interdits " ;

- obtenir la liste de nœuds ;

- obtenir l'adresse IP du nœud ;

- obtenir le type de nœud ;

- obtenir le port du nœud ;

- exécuter le script Lua imbriqué.

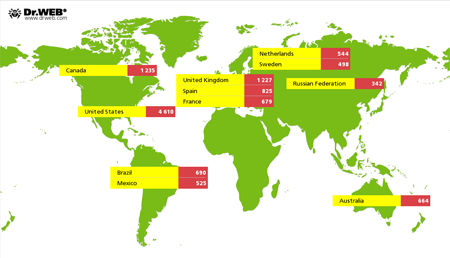

Selon les statistiques de Doctor Web pour le jour de 26 septembre 2014, le botnet Mac.BackDoor.iWorm enrôle 17 658 adresses IP. La première place selon le nombre d'infections est occupée par les États-Unis — 4610 (soit 26.1%) suivis par le Canada avec 1235 adresses (7 %) et le Royaume-Uni : 1227 adresses IP, soit 6.9% de tous les cas détectés. La répartition géographique du botnet Mac.BackDoor.iWorm pour la fin du mois de septembre est représentée dans l'illustration suivante :

La signature de ce malware a été ajoutée aux bases virales Dr.Web, c'est pourquoi le Mac.BackDoor.iWorm ne représente aucun danger pour les utilisateurs des logiciels antivirus Dr.Web.