Revenir vers la liste d'actualités

Le 12 novembre 2012

Trojan.Gapz.1 est compatible avec les versions 32- et 64- bits de Windows. Lors de l’infection, le trojan détecte dans quelle version il se trouve, ce qui déterminera le déroulement de l’infection. Le trojan est capable de profiter des vulnérabilités des composants systèmes, ce qui lui permet d’exécuter un code spécial qui est atypique pour ce genre de menace.

L’installateur du bootkit est capable de contourner le système de contrôle « User Accounts Control », UAC, grâce aux vulnérabilités du sous-système graphique Windows. Il est à noter qu'une technologie similaire (spéciale pour les caractères Dexter Regular) a déjà été utilisée auparavant par le très connu Trojan.Duqu.

Ensuite, le Trojan.Gapz.1 analyse le disque dur, crée une image disque et la place dans un des secteurs du disque. Puis il modifie un des champs dans le secteur d’amorçage du disque permettant au bootstrap de lancer l'application malveillante.

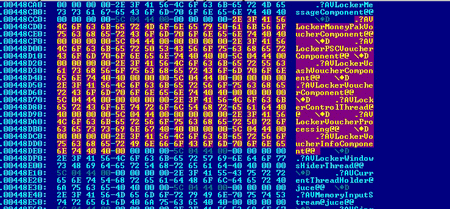

Trojan.Gapz.1 représente le noyau d’un programme malveillant complexe, dont l’objectif principal est de créer un environnement pour assurer le lancement d’autres composants du trojan. Lors du lancement, Trojan.Gapz.1 lance, depuis le disque, l’image binaire du disque contenant plusieurs modules et des données de configuration. Ces modules font partie du code malveillant et, lors de son exécution, ce code interagit avec l’API du rootkit. Les objectifs de tous les composants ne sont pas encore clairs, mais un des modules permet par exemple d'établir une connexion avec un centre distant de commande et de télécharger des fichiers exécutables. Ainsi, les spécialistes Doctor Web ont vu le trojan télécharger une application malveillante spéciale permettant de travailler avec le système de paiement UCash.

Le Trojan.Gapz.1 continue à être étudié. La signature de cette menace a été ajoutée aux bases du logiciel antivirus Dr.Web, et ne représente donc pas de menace pour les utilisateurs de Dr.Web.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments