Revenir vers la liste d'actualités

le 13 mai 2013

Situation virale.

Selon les statistiques obtenues à l'aide de l'utilitaire de désinfection Dr.Web CureIt! le nombre d'infections des PC par la famille des Trojan.Hosts a baissé. Ayant pénétré le système, ces Trojans modifient le fichier hosts gérant la transformation des adresses réseau. Toutefois, le nombre d'infections par les programmes Trojan.Hosts représente 4,78 % du nombre total d'infections détectées en avril soit 40.000 Trojans détectés. Le tableau ci-dessous comporte une liste des modifications du Trojan.Hosts les plus fréquemment détectées :

| La modification du Trojan.Hosts | % |

|---|---|

| Trojan.Hosts.6815 | 1,84 |

| Trojan.Hosts.6838 | 0,99 |

| Trojan.Hosts.6708 | 0,42 |

| Trojan.Hosts.6814 | 0,19 |

| Trojan.Hosts.6897 | 0,18 |

| Trojan.Hosts.6613 | 0,16 |

| Trojan.Hosts.6809 | 0,15 |

| Trojan.Hosts.5587 | 0,14 |

| Trojan.Hosts.5268 | 0,14 |

| Trojan.Hosts.6722 | 0,14 |

| Trojan.Hosts.7154 | 0,13 |

| Trojan.Hosts.6466 | 0,11 |

| Trojan.Hosts.6294 | 0.10 |

| Trojan.Hosts.7703 | 0.09 |

Les spécialistes de Doctor Web lient cette propagation à des cas de piratage de sites Web, dont nous avons déjà parlé dans l'une des news du mois de mars.

Le malware le plus répandu en avril 2013 selon les statistiques de l'utilitaire de traitement Dr.Web CureIt! est le programme malveillant Trojan.Mods.1 (déjà connu sous le nom Trojan.Redirect.140), dont l'objectif principal consiste à rediriger les utilisateurs vers des pages piratées. Parmi les autres menaces les plus fréquemment détectées, nous trouvons le backdoor BackDoor.IRC.NgrBot.42 et le Trojan Trojan.Zekos, dont la description détaillée a été publiée en avril. Ce Trojan, compatible avec les versions 32-bits et 64-bits de Windows, peut intercepter les requêtes DNS des navigateurs Microsoft Internet Explorer, Mozilla Firefox, Chrome, Opera, Safari, etc. Ainsi, si l'utilisateur accède au site Web, son navigateur et affichera une page appartenant aux malfaiteurs au lieu du site demandé. Mais l'adresse URL affichée dans la barre du navigateur sera correcte. Les pirates utilisent ce moyen pour pousser la victime à entrer son numéro de téléphone et le code, reçu via SMS, dans les champs correspondants, afin de l'abonner à tel ou tel service payant.

Le tableau ci-dessous comporte la liste des menaces les plus fréquemment détectées par l'utilitaire de désinfection Dr.Web CureIt! sur les PC en avril 2013 :

| 1 | Trojan.Mods.1 | 3.07 |

| 2 | Trojan.Hosts.6815 | 1.84 |

| 3 | BackDoor.IRC.NgrBot.42 | 1.28 |

| 4 | Trojan.Hosts.6838 | 0.99 |

| 5 | Trojan.Zekos&lng=fr">Trojan.Zekos | 0.87 |

| 6 | Win32.HLLW.Phorpiex.54 | 0.76 |

| 7 | Trojan.SMSSend.2363 | 0.73 |

| 8 | Win32.HLLP.Neshta | 0.72 |

| 9 | Trojan.Packed.23938 | 0.58 |

| 10 | Trojan.Packed.142 | 0.56 |

| 11 | BackDoor.Andromeda.22 | 0.56 |

| 12 | Trojan.StartPage.48148 | 0.56 |

| 13 | Trojan.Packed.23971 | 0.55 |

| 14 | Trojan.MulDrop4.25343 | 0.54 |

| 15 | BackDoor.Gurl.2 | 0.52 |

| 16 | Win32.Sector.22 | 0.47 |

| 17 | Trojan.Hosts.6708 | 0.42 |

| 18 | Trojan.PWS.Panda.2401 | 0.37 |

| 19 | Trojan.PWS.Stealer.1932 | 0.35 |

| 20 | Exploit.CVE2012-1723.13 | 0.33 |

Botnets.

Au début du mois, les spécialistes de Doctor Web ont réussi à intercepter un des serveurs de gestion du botnet qui enrôlait les ordinateurs infectés par le Trojan BackDoor.Bulknet.739. Ce programme est conçu pour effectuer des envois massifs de spam et exécuter des commandes envoyées par les malfaiteurs, par exemple des mises à jour, le téléchargement de nouveaux templates de messages, des nouvelles adresses email ou la directive de stopper les envois. En cas de faille, le Trojan peut envoyer aux malfaiteurs un rapport spécial.

Durant les premiers jours, environ 100 ordinateurs s'adressaient au serveur de gestion par heure. Ces ordinateurs étaient infectés par le BackDoor.Bulknet.739. Pour plus d'infos sur cette menace, consultez l'article qui a été publié sur notre site Web.

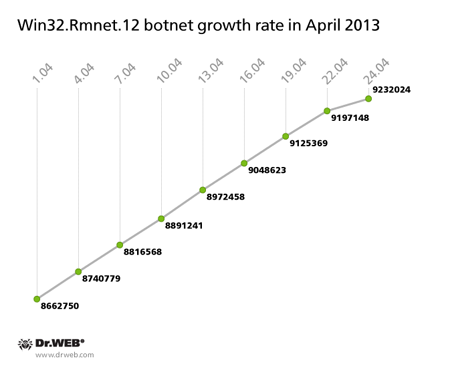

La dynamique de croissance du botnet formé par le virus de fichiers Win32.Rmnet.12 reste au même niveau en avril : Le botnet a enrôlé 569 274 ordinateurs ce mois-ci, et le nombre total de machines infectées a atteint 9.232.024. L'évolution de cette propagation est présentée dans le diagramme ci-dessous :

Le botnet formé par le virus de fichiers Win32.Rmnet.16 a ralenti par rapport aux mois précédents : en avril, le nombre d'ordinateurs infectés a augmenté de 500, atteignant 262 604 machines infectées (à la fin du mois de mars, ce chiffre était de 262 083). Il faut noter que c'est la plus basse croissance du botnet Win32.Rmnet.16 depuis l'an dernier. Le botnet BackDoor.Finder connaît la même tendance : en avril, il a augmenté de 114 nœuds, ce qui ne dépasse pas 3 infections par jour. Si cette tendance se confirme dans l'avenir, nous pouvons considérer que le botnet ne grandira plus.

La menace du mois.

Le nouveau représentant de la famille Trojan.Mayachok est considéré par les spécialistes de Doctor Web comme la menace la plus « intéressante » en avril. Malgré le fait qu'il existe déjà plus de 1500 modifications de ce Trojan, le Trojan.Mayachok.18607 est un peu différent, car les malfaiteurs ont réécrit son code, tout en conservant les principes généraux de son mécanisme.

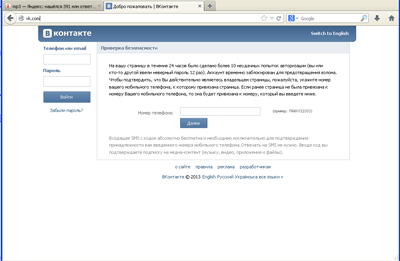

Trojan.Mayachok.18607 peut infecter les versions 32-bits et 64-bits de Windows. Son objectif principal est la mise en œuvre d'injections SQL : Lorsque l'utilisateur ouvre une page Web, ce Trojan y injecte un contenu malveillant. Les utilisateurs des navigateurs Google Chrome, Mozilla Firefox, Opera et Microsoft Internet Explorer en plusieurs versions, y compris les dernières, sont ciblés. Lors de l'ouverture d’une page, c’est bien la page originale qui s’ouvre, mais le Trojan y a injecté du contenu malveillant.

L'objectif principal des attaquants est de pousser la victime à entrer son numéro de portable dans le champ correspondant.

Plus d'infos techniques, sur le Trojan.Mayachok.18607 dans l'article correspondant.

Les encodeurs attaquent.

Les Trojans encodeurs représentent l'une des plus dangereuses menaces informatiques modernes. En avril 2013, les deux modifications les plus répandues de ce type de malware ont été : Trojan.Encoder.205 et le Trojan.Encoder.215. Les malwares de la famille Trojan.Encoder cherchent sur les disques durs les fichiers de l'utilisateur tels que les fichiers Microsoft Office, les fichiers audio (musique), les photos, les images et archives, puis les cryptent. Enduite, les encodeurs demandent une rançon pour le décryptage.

Ces Trojans sont diffusés via le spam. Plusieurs centaines d'utilisateurs ont déjà été victimes de ces deux modifications. Plus d'infos sur la lutte contre ces menaces dans l'article publié sur notre site.

Menaces ciblant Android.

Durant le mois d'avril, le système d'exploitation Android restait le plus ciblé par les cybercriminels qui s'intéressent aux plateformes mobiles. Tout au long du mois, les analystes de Doctor Web ont détecté des applications malveillantes pour Android et les ont ajoutées aux bases virales Dr.Web.

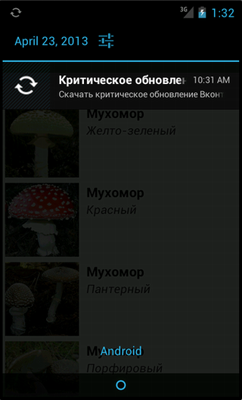

L'un des principaux événements a été la découverte, dans le catalogue officiel de Google Play, d’un certain nombre de programmes qui contenaient des publicielsAndroid.Androways.1.origin. Ce module a été créé sous la forme d’un système de publicité standard qui affiche des messages et permet aux créateurs de jeux et d'applications de se rémunérer. Comme beaucoup de plateformes publicitaires légales, Android.Androways.1.origin affiche des notifications push dans la barre de notifications du système d'exploitation, mais il affiche également des fausses notifications sur la nécessité de télécharger telle ou telle mise à jour pour les applications installées. Ayant confirmé le téléchargement, les utilisateurs installent un Trojan de la famille Android.SmsSend.

De plus, le module Android.Androways.1.origin peut exécuter différentes commandes envoyées par un serveur de gestion ainsi que lui transmettre le N° de téléphone, le code de l'opérateur et le numéro IMEI du portable. Plus d'infos dans cet article publié récemment.

Parmi les malwares ciblant Android, il existe déjà beaucoup de programmes malveillants actifs en Chine. La particularité de ces programmes est qu'ils sont diffusés via des applications et des jeux, modifiés par les malfaiteurs. Quant aux sources de la propagation de ces menaces, ce sont toujours des forums et des catalogues de logiciels chinois. En Avril, les spécialistes de Doctor Web ont détecté plusieurs programmes malveillants de ce type. Parmi eux : Android.Uapush.2.origin, Android.MMarketPay.3.origin, Android.DownLoader.17.origin, plusieurs Trojans appartenant à la famille Android.Infostealer et quelques Trojans SMS.

Android.Uapush.2.origin est un malware dont l'objectif principal est d'afficher des notifications dans la barre de notifications du système d'exploitation, mais il comporte aussi d'autres fonctions. En particulier, Android.Uapush.2.origin recueille des renseignements sur les onglets du navigateur mobile, des infos sur les appels, la liste des contacts et certaines données sensibles du messenger chinois populaire, QQ. Puis ces renseignements sont uploadés sur un serveur distant.

Le programme malveillant Android.MMarketPay.3.origin, détecté au début du mois d’avril, représente une modification du Trojan dont Doctor Web a déjà parlé l'année passée. Comme son prédécesseur, Android.MMarketPay.3.origin est conçu pour effectuer des achats automatiques d’applications dans le catalogue Mobile Market appartenant à l'opérateur China Mobile. Ce malware entreprend plusieurs actions pour éviter les restrictions de ce catalogue. Ce Trojan représente une menace pour les utilisateurs d'Android, car il peut acheter des applications à leur insu.

Quant à Android.DownLoader.17.origin, c'est un Trojan-downloader qui peut télécharger d’autres application sur Internet. Une fois le paquet apk téléchargé, Android.DownLoader.17.origin essaie de l'installer. Ce Trojan a été détecté dans beaucoup de jeux et applications disponibles sur plusieurs sites Internet chinois. Nous pouvons supposer que les malfaiteurs ont un ambitieux projet d'utilisation de ce Trojan. Il est par exemple capable d’augmenter artificiellement le rating de telle ou telle application, ou d’augmenter le nombre d'installations des programmes placés sur les sites « partenaires ». Sur l'illustration ci-dessous, des données sur les applications modifiées, contenant Android.DownLoader.17.origin.

Les malware Android.Infostealer.4.origin, Android.Infostealer.5.origin et Android.Infostealer.6.origin, détectés en avril, appartiennent à la famille des logiciels espions conçus pour recueillir et envoyer des données sensibles au serveur distant , par exemple le numéro IMEI du portable, le N° de téléphone, la liste des applications installées etc.

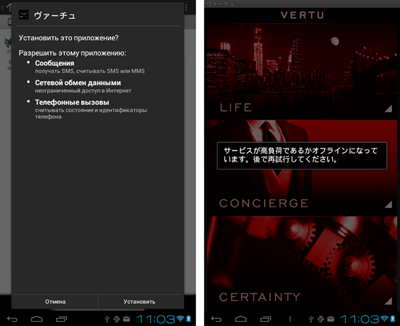

Les pays asiatiques, notamment la Corée du Sud et le Japon, font partie des pays particulièrement ciblés par les cybercriminels. À la fin du mois d’avril, un autre Trojan espion, Android.SmsSpy.27.origin, a été ajouté à la base virale Dr.Web. Ce Trojan a été diffusé sous la forme d'une version de thème pour Vertu localisée en coréen et japonais. Il est conçu pour voler les messages SMS entrants pour envoyer leur contenu à un serveur distant.

Fichiers malveillants détectés dans le courrier électronique en avril 2013.

| 01.04.2013 00:00 - 30.04.2013 23:00 | ||

| 1 | Trojan.PWS.Panda.3734 | 1.30% |

| 2 | Trojan.Inject2.23 | 1.11% |

| 3 | JS.Redirector.155 | 0.95% |

| 4 | Trojan.Necurs.97 | 0.88% |

| 5 | Trojan.Packed.196 | 0.77% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.72% |

| 7 | Trojan.PWS.Stealer.2877 | 0.65% |

| 8 | Win32.HLLM.MyDoom.33808 | 0.51% |

| 9 | Trojan.Packed | 0.51% |

| 10 | SCRIPT.Virus | 0.39% |

| 11 | Trojan.Oficla.zip | 0.37% |

| 12 | BackDoor.Comet.152 | 0.37% |

| 13 | Trojan.PWS.Stealer.2830 | 0.37% |

| 14 | Trojan.PWS.Panda.547 | 0.35% |

| 15 | Win32.HLLM.Beagle | 0.32% |

| 16 | Trojan.PWS.Panda.2401 | 0.30% |

| 17 | Trojan.MulDrop2.64582 | 0.26% |

| 18 | Trojan.PWS.Stealer.1932 | 0.25% |

| 19 | Trojan.PWS.Panda.655 | 0.25% |

| 20 | Trojan.Siggen5.13188 | 0.21% |

Fichiers malveillants détectés sur les ordinateurs des utilisateurs en avril 2013.

| 01.04.2013 00:00 - 30.04.2013 23:00 | ||

| 1 | SCRIPT.Virus | 0.68% |

| 2 | Adware.Downware.915 | 0.65% |

| 3 | Tool.Unwanted.JS.SMSFraud.26 | 0.55% |

| 4 | Adware.Downware.179 | 0.47% |

| 5 | Adware.InstallCore.99 | 0.39% |

| 6 | JS.Redirector.189 | 0.38% |

| 7 | JS.IFrame.387 | 0.37% |

| 8 | Trojan.Packed.24079 | 0.36% |

| 9 | Adware.InstallCore.101 | 0.36% |

| 10 | Trojan.Redirect.140 | 0.34% |

| 11 | Adware.Webalta.11 | 0.34% |

| 12 | Tool.Unwanted.JS.SMSFraud.10 | 0.33% |

| 13 | JS.Redirector.188 | 0.33% |

| 14 | JS.Redirector.175 | 0.31% |

| 15 | Trojan.Fraudster.394 | 0.31% |

| 16 | Win32.HLLW.Shadow | 0.30% |

| 17 | Win32.HLLW.Autoruner.59834 | 0.29% |

| 18 | Tool.Skymonk.11 | 0.29% |

| 19 | Adware.Downware.1109 | 0.28% |

| 20 | Trojan.Fraudster.407 | 0.27% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments