Revenir vers la liste d'actualités

le 2 octobre 2014

Situation virale.

Selon les statistiques obtenues à l'aide de l'utilitaire de désinfection Dr.Web CureIt!, les menaces les plus répandues sont les plug-ins pour les navigateurs qui affichent des publicités — Trojan.BPlug.123 et Trojan.BPlug.100. L'utilitaire de désinfection a également détecté un installateur d’applications publicitaires Trojan.Packed.24524. Ces statistiques corroborent les données obtenues lors des mois précédents.

Selon les données obtenues à l'aide du serveur de statistiques Dr.Web, la menace la plus répandue qui apparaît sur les ordinateurs des utilisateurs en septembre 2014 reste l'installateur d’applications non sollicitées Trojan.Packed.24524. La deuxième place est occupée par le backdoor BackDoor.IRC.NgrBot.42, qui a été ajouté à la base virale Doctor Web pour la première fois en 2011. On trouve également dans les données statistiques les Trojans publicitaires Trojan.InstallMonster.953, Trojan.Zadved.4 et des menaces similaires.

En ce qui concerne les fichiers malveillants dans la messagerie, le « leader » du mois de septembre est le Trojan Downloader BackDoor.Tishop.122. La deuxième place est occupée par la modification de cette menace BackDoor.Tishop.152. Les troisième et quatrième places sont occupées par les Trojans conçus pour voler des données confidentielles Trojan.PWS.Stealer.4118 et Trojan.PWS.Turist.144. Des représentants des familles BackDoor.Tishop — BackDoor.Tishop.148 et BackDoor.Tishop.144 ont également été détectés.

Les volumes des botnets au cours du mois écoulé n'ont pas changé. Le botnet Win32.Rmnet.12 comprend environ 265 000 ordinateurs infectés. Le botnet Win32.Sector a un peu diminué au cours du mois précédent : au mois d'août son volume était 65 000 bots, à la fin du mois de septembre ce botnet enrôlait 56 000-58 000 machines. Le volume du botnet BackDoor.Flashback.39, enrôlant les Macs infecté reste stable : Il enrôle 14.000 Macs. En Septembre 2014, les spécialistes de Doctor Web ont découvert un nouveau botnet ciblant les Macs à l'aide du logiciel malveillant Mac.BackDoor.iWorm.

Menaces ciblant Mac OS X.

Il y a déjà 2 ans que les spécialistes de Doctor Web ont découvert le botnet BackDoor.Flashback.39. Cependant, le nombre de malwares ciblant ce système d'exploitation ne décroît pas. Les analyses démontrent, de plus, que ces menaces sont de plus en plus sophistiquées, embarquent plus de fonctionnalités et utilisent des technologies modernes. L'intérêt des malfaiteurs envers Mac OS X se base sur la popularité croissante de ce système d'exploitation parmi les utilisateurs. Ainsi, au mois de septembre 2014, les analystes de Doctor Web ont ajouté plusieurs menaces ciblant Mac OS X à la base virale de Dr.Web : le backdoor Mac.BackDoor.Ventir.1, ainsi que le Trojan Espion Mac.BackDoor.XSLCmd, que les malfaiteurs ont adapté pour Mac OS X en se basant sur le malware ciblant Windows. Cette menace peut infecter les versions de Mac OS X sorties avant octobre 2013, c'est à dire 10.8 et supérieures. Les liens pour télécharger les scripts Java de Mac.BackDoor.XSLCmd, ont été placés par les malfaiteurs au sein des blocs de code de Google Analytics. En plus de la fonctionnalité d'espionnage, Mac.BackDoor.XSLCmd permet d'exécuter des fonctions de keylogging et de faire des captures d'écran.

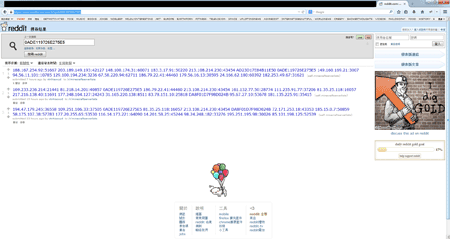

Mais le plus intéressant est le Trojan Mac.BackDoor.iWorm, que les malfaiteurs ont utilisé pour créer un botnet. Ce Trojan peut exécuter plusieurs commandes : obtenir la version du système d'exploitation, obtenir la version du bot et son UID, envoyer une requête GET, télécharger un fichier, ouvrir le socket pour la connexion entrante et exécuter la commande reçue, exécuter la commande système, exécuter le script Lua imbriqué et d’autres scripts. Il est à noter que ce Trojan utilise largement la cryptographie. Afin de recevoir la liste d'adresses des serveurs de gestion, il se réfère au service de recherche reddit.com, en indiquant comme requête les valeurs hexadécimales des 8 premiers octets du hachage MD5 de la date actuelle. Selon les résultats de la recherche, reddit.com donne une page web avec la liste des serveurs de gestion de botnets et les ports que les pirates publient sous la forme de commentaires pour le sujet « minecraftserverlists » au nom d'utilisateur « vtnhiaovyd »:

Le Trojan essaie d'établir la connexion avec les serveurs de gestion en recherchant d'une manière aléatoire les 29 premières adresses de la liste reçue et envoie des requêtes à chacun d'eux. Il répète toues les 5 minutes les requêtes au site reddit.com afin de recevoir une nouvelle liste. Vous pouvez consulter plus d’information sur ce Trojan dans cet article ou ce rapport détaillé.

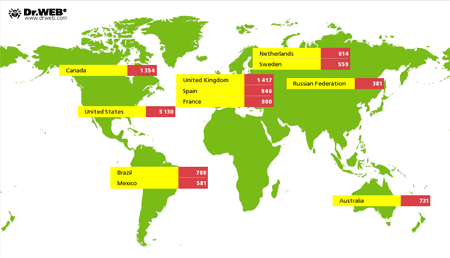

Selon les statistiques de Doctor Web pour le jour du 30 septembre 2014, ce botnet enrôle 19 888 adresses IP, dont 5130 (25.8%) se trouvent aux États-Unis, 1417 (7.1%) au Royaume-Uni, et 1354 (6.8%) au Canada. La répartition géographique du botnet Mac.BackDoor.iWorm pour la fin du mois de septembre est représentée dans l'illustration suivante :

Trojan ciblant les joueurs.

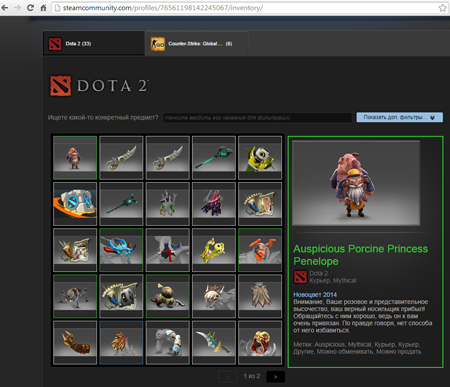

Au début du mois de septembre, les spécialistes de Doctor Web ont ajouté à la base de données virales des données sur le programme malveillant Trojan.SteamBurglar.1 conçu pour voler des éléments de jeu des utilisateurs de Steam. La plateforme Steam, diffuseur de jeux vidéo, est détenue par la société Valve et permet aux utilisateurs de télécharger et d’activer des applications de jeux sur Internet, de recevoir des mises à jour et ainsi que des news sur différents jeux. Trojan.SteamBurglar.1 est diffusé via des messages de chat sur Steam ou sur des forums spécialisés avec une proposition de voir des captures d'écran d'armes virtuelles ou d'autres ressources présentes officiellement pour la vente ou l'échange. Le Trojan affiche sur l'écran de la victime des éléments de jeu et dans le même temps, il trouve en mémoire le processus steam.exe et en extraie des informations sur les éléments de jeu que possède déjà l’utilisateur afin d'identifier le plus précieux d'entre eux par les mots-clés tels que rare, immortal, legendary, etc. Puis il les vole pour ensuite les revendre. Les éléments volés ont été envoyés à l'un des comptes appartenant aux malfaiteurs.

Un certain nombre de joueurs de Dota 2 ont été victimes du Trojan.SteamBurglar.1 Pour en savoir plus sur cette menace, consultez les informations publiées par Doctor Web. À l'heure actuelle, il existe déjà des dizaines de représentants de cette famille.

Les événements de septembre 2014.

Les autres événements du mois ont confirmé que les malfaiteurs ne cessent de créer des logiciels malveillants : ils utilisent de nouvelles technologies ainsi que les modifications de logiciels malveillants déjà existants.

Il y a déjà deux mois que les ordinateurs des utilisateurs australiens et britanniques sont ciblés par le Trojans Encoder Trojan.Encoder.761 qui demande 350£ pour le décryptage. La demande de l'autre Encoder Trojan.Encoder.759 est plus modeste : il demande environ 100 $, mais en cas de retard de paiement, le montant augmente toutes les 24 heures. Les deux Encoders offrent aux victimes la possibilité de payer avec la crypto monnaie Bitcoin.

Les malfaiteurs n'oublient pas non plus les systèmes de banque en ligne. La partie client est le plus souvent attaquée car elle est moins protégée dans le système de la banque en ligne. Pour masquer la présence de malwares sur le PC infecté, les pirates utilisent des versions modifiées d’applications légitimes avec des fonctionnalités malveillantes. Les spécialistes ont analysé les détails d’une attaque utilisant une version malveillante de l'application Program.RemoteAdmin conçue pour la gestion à distance de l'ordinateur. A l'aide de cette application, les malfaiteurs téléchargeaient sur le système de la banque en ligne ciblée un Trojan bancaire et un keylogger, puis ils créaient un ordre de paiement pour un transfert de fonds du compte de la victime vers leur compte.

En septembre également, les malfaiteurs ont utilisé une nouvelle version du Trojan BlackEnergy, conçu pour recueillir des données sur les disques durs des systèmes informatiques d’entreprises publiques et privées, principalement en Pologne et en Ukraine. Sa première modification, analysée en 2007, a été développée pour lancer des attaques DDoS simples. Aujourd'hui, c'est un logiciel malveillant complexe avec une architecture modulaire, qui permet aux attaquants de modifier ses fonctionnalités en fonction de leurs objectifs. Les nouvelles modifications de BlackEnergy sont détectées par Dr.Web comme Trojan.Siggen6.19887 et BackDoor.BlackEnergy.73.

Les appareils iOS ont également été touchés en septembre, avec notamment l’ajout de la signature du logiciel malveillant IPhoneOS.PWS.Stealer.2 à la base virale de Dr.Web. Ce malware cible les appareils mobiles sous iOS jailbreakés. Ses premières modifications ont été découvertes au mois de mai 2014. Le Trojan vole les mots de passe et les noms utilisateur nécessaires pour acheter des applications sur l’App Store. Il est supposé que le malware IPhoneOS.PWS.Stealer.2 pénètre l'appareil mobile lors du téléchargement de logiciels d'optimisation (tweaks) depuis Cydia Substrate ou de logiciels utilisés pour le Jailbreak de l’appareil.IPhoneOS.PWS.Stealer.2 télécharge et installe sur l'appareil mobile infecté un utilitaire qui permet aux attaquants d'accéder à l’App Store et d’acheter des applications à l'insu de l'utilisateur.

Linux, quant à lui, continue à être ciblé : à la fin du mois les spécialistes ont découvert les backdoors ciblant les appareils sous Linux — Linux.BackDoor.Shellshock.1 et Linux.BackDoor.Shellshock.2. Ces malwares exploitent la vulnérabilité ShellShock (ou CVE-2014-7169), qui permet d'exécuter des commandes arbitraires sur les appareils infectés, dont les systèmes d'exploitation sont basés sur le noyau Linux et intègrent le shell Bash (par exemple, CentOS, Debian, Redhat, Ubuntu). Ces appareils peuvent être des serveurs, modems, routeurs, caméras de surveillance, et d’autres appareils connectés à Internet sur des systèmes d'exploitation dont les logiciels ne sont presque jamais actualisés. La vulnérabilité ShellShock a reçu le niveau de dangerosité maximal .

Menaces ciblant Android.

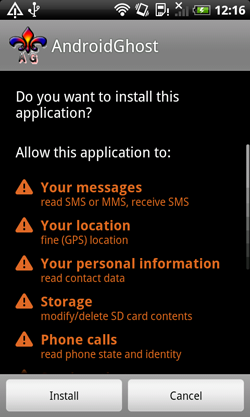

Au cours du mois de septembre 2014, les spécialistes de Doctor Web ont découvert plusieurs menaces ciblant les appareils mobiles sous Android. Parmi eux, encore un Trojan Bloqueur, baptisé Android.Locker.38.origin. Comme la plupart de ses confrères, ce Trojan bloque l'écran de l'appareil mobile et extorque de l'argent pour le déblocage, mais il peut également verrouiller le Smartphone ou la tablette avec un mot de passe, ce qui rend difficile la lutte contre cette menace. Pour en savoir plus sur Android.Locker.38.origin, consultez les informations publiées par Doctor Web.

|

|

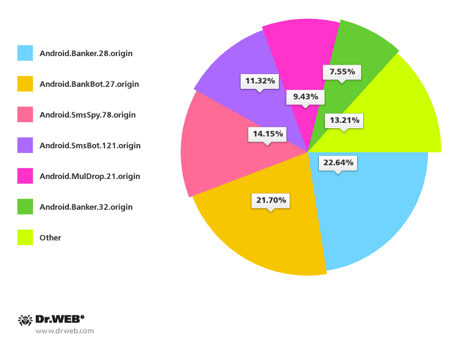

Les chasseurs de virus ont découvert plusieurs modifications des Trojans bancaires ciblant Android dont un certain nombre a été utilisé pour envoyer du spam aux utilisateurs sud-coréens. Au cours du mois écoulé, les spécialistes de Doctor Web ont détecté plus de 100 envois de spam via SMS visant à diffuser les Trojans suivants : Android.Banker.28.origin, Android.BankBot.27.origin, Android.SmsBot.121.origin, Android.SmsSpy.78.origin, Android.Banker.32.origin et Android.MulDrop.21.origin.

Les malfaiteurs n'oublient pas les utilisateurs chinois. En septembre, les spécialistes de Doctor Web ont découvert le Trojan espion ajouté à la base virale sous le nom Android.Spy.130.origin. Ce Trojan vole les données confidentielles, par exemple les SMS, les appels, les coordonnées GPS, il peut également appeler un numéro spécifié qui peut transformer l'appareil infecté en appareil d'écoute.

Le Trojan Android.Elite.1.origin découvert également au cours du mois représente une menace assez particulière. Contrairement aux autres menaces ciblant Android, Android.Elite.1.origin n'est pas conçu pour gagner de l'argent ou voler des données confidentielles. Ce Trojan formate la carte SD et empêche le fonctionnement normal des applications. De plus, ce malware peut envoyer des messages SMS, entraînant ainsi d'autres pertes financières pour sa victime. Pour en savoir plus sur cette menace, consultez les actualités sur le site de Doctor Web.

|

|

Liens utiles

- Statistiques sur les menaces

- Les versions démo des logiciels antivirus de Doctor Web

- Nos news

- L'encyclopédie des virus

Soyons amis ! Rejoignez nos groupes sur les réseaux sociaux

![[Twitter]](https://st.drweb.com/static/new-www/social/twitter.png)

![[Facebook]](https://st.drweb.com/static/new-www/social/facebook.png)

![[Google+]](https://st.drweb.com/static/new-www/social/google_plus.png)

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments