Un nouveau backdoor intercepte les données entrées via le clavier

Top des actualités Doctor Web | Toutes les actualités | Alertes virales

Le 9 septembre 2013

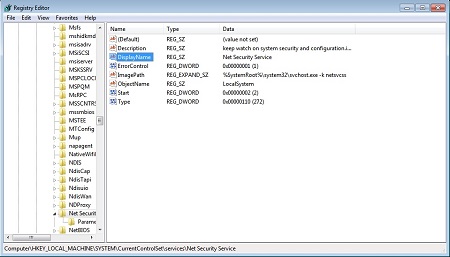

Après avoir pénétré l'ordinateur, le Trojan lance le fichier temp.exe, conçu pour contourner le système UAC (contrôle des comptes utilisateurs, UAC). Ce fichier extrait la bibliothèque pour contourner l'UAC et s'intègre dans le processus explorer.exe. Par la suite, la bibliothèque est stockée dans un dossier système. Ensuite, lorsque l’utilisateur démarre l'utilitaire système Sysprep, la bibliothèque lance une application malveillante ps.exe détectée par Dr.Web Antivirus comme Trojan.MulDrop4.61259. A son tour, ce fichier sauvegarde dans un autre dossier une autre bibliothèque, qu'il enregistre en tant que service dans la base de registre Windows sous le nom « Net Security Service », accompagnée de la description suivante : «keep watch on system security and configuration.if this services is stopped,protoected content might not be down loaded to the device». C'est cette bibliothèque qui comporte les fonctionnalités nuisibles du backdoor.

S’il s’est lancé avec succès, le BackDoor.Saker.1 recueille et transmet aux pirates des informations sur l'ordinateur contaminé, y compris la version de Windows, la vitesse du processeur, la quantité de RAM physique, le nom de la machine, le nom d'utilisateur, le numéro de série du disque dur. Ensuite, le Trojan crée dans un dossier système un fichier dans lequel sont enregistrées les frappes clavier de l'ordinateur. Puis le backdoor attend une réponse d'un serveur distant qui peut inclure les commandes suivantes : redémarrer, éteindre l'ordinateur, se supprimer, démarrer un flux séparé pour exécuter une commande via l'interpréteur de commande ou afin de lancer son propre gestionnaire de fichiers qui a la capacité de télécharger des fichiers depuis l'ordinateur de l'utilisateur ; télécharger des fichiers via le réseau, créer des dossiers, supprimer, déplacer des fichiers et les exécuter.

La signature de ce malware a été ajoutée aux bases virales Dr.Web, c'est pourquoi le Trojan.Mods.1 ne représente aucun danger pour les utilisateurs des logiciels antivirus Dr.Web.